Spam: peculiaridades del trimestre

Spam del botnet Necurs

Anteriormente escribimos sobre el brusco crecimiento del spam con archivos adjuntos maliciosos, principalmente con troyanos cifradores. La mayor parte de este spam la causó la botnet Necurs, que incluso ahora se considera la más grande del mundo dedicada al spam. Sin embargo, a finales de diciembre de 2016, la red estaba virtualmente inactiva, pero no se trataba de un descanso por la temporada navideña. La cantidad de spam enviado por esta botnet se mantuvo en un nivel muy bajo durante casi todo el primer trimestre de 2017.

En el primer trimestre de 2017 la tasa de spam en el tráfico de correo fue del 55,9%

Tweet

¿Pero por qué se detuvieron los envíos de spam? Se sabe que la botnet está activa, y los bots a la espera de comandos. Puede que los delincuentes se hayan asustado por el revuelo causado por los troyanos cifradores y decidieron suspender por un tiempo los envíos masivos.

No obstante, seguimos registrando envíos maliciosos que podemos atribuir a la botnet Necurs, pero su volumen representa una fracción del volumen de diciembre:

Número de mensajes maliciosos que han caído en nuestras trampas, supuestamente enviado por la botnet Necurs

Los mensajes, como antes, eran diferentes facturas y otros documentos oficiales falsificados:

En los adjuntos a los mensajes mencionados había un documento MS Word con un macro que descargaba un programa cifrador de la familia Rack en el equipo de la víctima (que se detecta como Trojan.NISIS.Sod.jov).

Aparte de los envíos maliciosos, se notó que desde la botnet se hacía un envío masivo del tipo “inflar y vender acciones”:

Los envíos de esta temática, por regla general, se hacen en muy grandes volúmenes y en un tiempo muy corto. Esto se debe a que los estafadores tienen que alcanzar a “inflar” y vender las acciones (truco denominado “pump and dump”) muy rápido, antes de sus maquinaciones sean descubiertas en el mercado de valores. Este tipo de fraude bursátil es punible por ley, por lo que los perpetradores intentan hacer la operación en un plazo máximo de dos días. Para este propósito es muy apropiada la botnet Necurs, debido a su alta capacidad: los investigadores estiman su tamaño actual en más de 200 000 bots.

¿Significa esta repentina caída en la cantidad de spam malicioso con cifradores que este tipo de correo llegó a su pico y ahora está en caída? Por desgracia, este no es exactamente el caso.

El volumen general de programas maliciosos detectados en el correo se redujo en comparación con el trimestre anterior, pero no de forma tan brusca, sólo en 2,4 veces.

Número de detecciones del componente Antivirus de correo en los equipos de los clientes de “Kaspersky Lab”, cuarto trimestre de 2016 y primer trimestre de 2017

Los envíos masivos siguen ocurriendo, y aunque su volumen ha disminuido, los delincuentes utilizan diferentes técnicas para engañar a los programas de protección y a los usuarios.

Mensajes nocivos con archivo protegido por contraseña

En el primer trimestre, observamos una tendencia destinada a complicar la detección de mensajes nocivos, para lo que se empaquetaba el malware en un archivo protegido por contraseña.

Para tentar al usuario e inducirlo a que abra el archivo recurrían a técnicas clásicas: falsificaban los mensajes como notificaciones de pedidos hechos en grandes tiendas, cuentas, giros y hojas de vida, prometían al usuario grandes sumas de dinero.

El porcentaje promedio de spam en el tráfico de correo ruso en el primer trimestre de 2017 fue del 61,6%.

Tweet

En los archivos empaquetados ponían, como regla general, documentos de Office que contenían macros o secuencias de comandos JavaScript. Al ejecutarse, estos archivos descargaban otro software malicioso al equipo del usuario. Es curioso que después que la botnet Necurs disminuyera sus actividades, la “carga útil” maliciosa que se distribuye a través de spam se ha vuelto bastante diversa. Los delincuentes enviaban tanto programas de extorsión, como programas de espionaje, backdoors y una nueva modificación del tristemente conocido troyano Zeus.

Los archivos adjuntos de los ejemplos anteriores son documentos de Microsoft Word que contienen macros que descargan desde dominios Onion diversas modificaciones de troyanos de la familia Cerber. El malware cifra selectivamente los datos en el equipo del usuario y exige un rescate a través de un sitio ubicado en la red Tor.

El archivo del mensaje contiene el archivo Richard-CV.doc con una macro que descarga del dominio onion.nu varios representantes de la familia de troyanos Fareit que recopilan información confidencial sobre el usuario y la envían a un servidor remoto.

Este es otro espía troyano descargable, esta vez de la familia Pinch. El malware recopila contraseñas, direcciones de correo electrónico, información de configuración del sistema y configuración del registro. Entre otras cosas, recopila información de los clientes de mensajería instantánea y correo electrónico. Los datos recibidos se cifran y envían a los atacantes por correo. Según nuestros datos, obtenidos de KSN, el programa está más propagado en la Federación de Rusia, India e Irán.

Es interesante notar que el envío de estos programas espía venía camuflado como correspondencia comercial. Los mensajes se enviaban en nombre de diversas empresas pequeñas y medianas, con todas las firmas y contactos. Y no se trataba de organizaciones abstractas.

En este ejemplo, a diferencia de los demás, no hay ningún archivo protegido por contraseña. El que se mencione la necesidad de introducir una contraseña es nada más que un truco: lo que desean es que el usuario habilite las macros de Microsoft Word que están deshabilitadas de forma predeterminada, para que el script malicioso pueda funcionar.

El contenido del mensaje de este ejemplo es: un documento protegido por contraseña que contiene un script en Visual Basic que se descarga en el equipo de la víctima el bot Andrómeda. Éste se conecta al centro de administración y espera los comandos de los delincuentes. Su funcionalidad es muy amplia y puede descargar otros programas maliciosos al ordenador del usuario.

Esta carta, disfrazada como una notificación de una tienda, contiene un script malicioso. Después de introducir su contraseña y ejecutar el contenido malicioso, el directorio %TEMP% se crea el archivo Receipt_320124.lnk. A su vez, este descarga en la computadora un troyano bancario de la familia Sphinx que es una modificación del antiguo -y más conocido- Zeus.

Como podemos ver, los envíos masivos con adjuntos maliciosos ahora contienen ficheros empaquetados en un archivo protegido por contraseña. Es probable que esta tendencia se conserve: un documento protegido con contraseña puede parecerle más digno de confianza al usuario, pero es un problema para las soluciones de seguridad.

Spam a través de servicios legítimos

Los servicios virtuales modernos para la comunicación (mensajeros, redes sociales) también los utilizan activamente los spammers para difundir ofertas publicitarias y fraudulentas. Los hackers se registran en las redes sociales con el objetivo específico de enviar spam, y para que sus mensajes parezcan auténticos, usan las mismas técnicas que los envíos tradicionales (por ejemplo, los datos personales de la cuenta y del mensaje que envían son los mismos). En el tráfico de correo y de redes sociales se puede enviar el mismo spam, por ejemplo las cartas “nigerianas”, ofertas de ganancias, etc. Las notificaciones de recepción de mensajes usualmente llegan del correo electrónico del destinatario, en cuyo caso los encabezados técnicos de la carta serán legítimos, y se podrá detectar el spam sólo por el contenido del mensaje. El spam que se envía directamente a través de correo electrónico también se puede identificar con la ayuda de los encabezados técnicos. Detectar estos mensajes no es una tarea difícil para los filtros de spam, a diferencia de los mensajes enviados mediante servicios legítimos, sobre todo si la dirección del servicio está agregada a la lista de confianza del destinatario.

Los filtros antispam modernos son efectivos en detectar el spam que se envía de la manera tradicional, por lo que los spammers se ven obligados a buscar nuevas técnicas de evadirlos.

Las fiestas se reflejan en el spam

En el primer trimestre, el spam estuvo dedicado al año nuevo, el día de San Patricio, la Pascua, y el día de San Valentín. Las pequeñas y medianas empresas publicitaban sus servicios y productos y ofrecían descuentos festivos. Las ofertas de las fábricas chinas estaban dedicadas al año nuevo chino, que se celebró a mediados de febrero.

Los spammers también mandaron numerosas ofertas de responder a encuestas y obtener cupones o tarjetas de regalo de grandes tiendas en línea, buscando recoger información personal y contactos de los destinatarios.

La explosión del spam B2B

En el último trimestre también registramos un gran número de ofertas para comprar bases de datos de empresas específicas para cada industria. Este tipo de spam sigue siendo popular entre los spammers y se centra principalmente en empresas o determinados representantes de grandes empresas y no en los usuarios comunes y corrientes. Por lo tanto, estos mensajes se envían sobre todo a través de una lista de contactos o direcciones de empresas de un segmento de negocios en particular, obtenida por lo general de la misma manera, a través del spam.

Las ofertas se envían en nombre de las empresas o sus representantes, pero a menudo son de naturaleza totalmente impersonal.

El mayor número de detecciones del antivirus de correo en el primer trimestre de 2017 tuvo lugar en China y fue el 18% del total.

Tweet

Los spammers disponen bases de datos de empresas de cualquier segmento de negocios, además de contactos de participantes en exposiciones importantes, seminarios, foros y otros eventos. Para despertar el interés de los usuarios, el spammer a menudo sugieren enviar gratis algunos contactos de sus colecciones.

Estadística

Porcentaje de spam en el tráfico de correo

Porcentaje de spam en el tráfico de correo mundial, 4.º trimestre de 2016 y 1.º trimestre de 2017

Según los resultados del primer trimestre de 2017, en el tráfico postal mundial se observa una disminución del promedio de spam en comparación con el último trimestre de 2016. En enero, este promedio cayó hasta el 55,05%, y en febrero bajó aún más hasta alcanzar el 53,4%. Sin embargo, en marzo la tasa de spam mostró una tendencia hacia el crecimiento, elevándose al 56,9%. Como resultado, la tasa promedio de spam en el tráfico postal mundial del primer trimestre de 2017 fue del 55,9%.

Porcentaje de spam en tráfico de correo ruso, 4.º trimestre de 2016 y 1.º trimestre de 2017

La situación del spam en el segmento ruso de Internet fue un poco diferente que en el resto del mundo. En enero de 2017, la proporción de correo no deseado aumentó a casi el 63 por ciento y se mantuvo en el rango del 60-63% hasta el final del trimestre. En febrero, al igual que en el tráfico mundial, hubo una disminución hasta el 60,35%, seguida de un aumento hasta el 61,65% en marzo. El promedio de spam en el tráfico de correo de Rusia en el primer trimestre de 2016 fue del 61,93%.

Países fuente de spam

Países fuentes de spam en el mundo, 1º trimestre de 2017

Según los resultados del primer trimestre de 2017, Estados Unidos mantiene su posición de liderazgo por la cantidad de spam que salió de su territorio. La participación del país fue del 18,75%. La segunda y tercera posición, a una notable distancia del líder, pero con índices casi iguales, corresponden a países de la región Asia Pacífico: Vietnam (7,86%) y China (7,77%).

En el TOP 10 también entraron Rusia (4,93%), Francia (4,41%), Brasil (3,44%), Polonia (1,90%) y los Países Bajos (1,85%).

Tamaño de los mensajes spam

Tamaños de los mensajes spam, 4º trimestre de 2016 y 1º trimestre de 2017

Según los resultados del primer trimestre de 2017, la proporción de mensajes muy pequeños (de hasta 2 KB) en el spam se redujo significativamente y tuvo un promedio del 29,17%, que es 12,93 puntos porcentuales menos que en el cuarto trimestre de 2016. Los porcentajes de los mensajes de entre 2 y 5 KB (3,74%) y de 5 a 10 KB (7,83%) también siguen disminuyendo.

Por el contrario, los porcentajes de los mensajes de 10 a 20 KB (25,61%) y de 20 a 50 KB (28,04%) aumentaron. Se conserva la tendencia general observada el año pasado, a la baja en el número de mensajes de tamaño muy pequeño y de aumento en el de mensajes de tamaño mediano.

Archivos adjuntos maliciosos: familias de programas maliciosos

TOP 10 de familias de malware

Según los resultados del primer trimestre de 2017, la familia de malware más propagada en el correo sigue siendo Trojan-Downloader.JS.Agent (6,14%). Le sigue la familia Trojan-Downloader.JS.SLoad (3,79%). En tercer lugar está la familia Trojan-PSW.Win32.Fareit (3,10%).

Top 10 familias de malware, primer trimestre de 2017

El quinto puesto en nuestro TOP 10 lo ocupa la familia Backdoor.Java.Adwind (2,36%). Es un backdoor multiplataforma y multifuncional escrito en el lenguaje Java y que se vende en Darknet en el formato de “malware como un servicio” (malware as a service, MaaS). También conocido bajo los nombres AlienSpy, Frutas, Unrecom, Sockrat, JSocket y jRat. Se suelen distribuir por correo electrónico como archivos adjuntos jar.

Entre los novatos de la lista también destacamos a Trojan-Dropper.JS.Agent, que se ubica en la novena posición. Se trata de una secuencia de comandos JS que contiene un malware que se instala en el equipo y se ejecuta.

Cierra la lista la familia Trojan-Downloader.VBS.Agent (1,26%).

Países blanco de envíos maliciosos

Distribución de reacciones del antivirus de correo por países, primer trimestre de 2017

En el primer trimestre de 2017 la tasa de respuesta más alta del antivirus de correo se registró en China (18,23%). En segundo lugar está el líder del año pasado, Alemania con un 11,86%. El tercer puesto lo ocupa el Reino Unido (8,16%).

Le siguen Italia (7,87%), Brasil (6,04%) y Japón (4,04%). Rusia ocupa la séptima posición con un índice del 3,93%. Los Estados Unidos están en el noveno lugar con un 2,46%. Vietnam (1,94%) ocupa el décimo puesto.

Phishing

En el primer trimestre de 2017, el sistema Antiphishing neutralizó 51 321 809 intentos de remitir al usuario a páginas de phishing. En total, en el trimestre los phishers atacaron al 9,31% de usuarios únicos de los productos de Kaspersky Lab en todo el mundo.

Geografía de los ataques

El país con la mayor proporción de usuarios atacados por los phishers, como en trimestres anteriores, sigue siendo China (20,88%), pero su cuota se redujo en 1,67 puntos porcentuales

Territorios de los ataques phishing*, primer trimestre de 2017

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país.

Brasil (19,6%), que perdió 0,8 puntos porcentuales en comparación con el trimestre anterior, ocupó el segundo lugar y Macao (11,94%) ocupó el tercer lugar, al haber aumentado 0,91 puntos porcentuales. Rusia no ocupó ninguno de los tres primeros puestos y terminó en el cuarto lugar (11,29%, + 0,73 puntos porcentuales). Australia (10,73%, -0,37 puntos porcentuales) se ubicó en el quinto lugar.

TOP 10 de países según el número de usuarios atacados

| País | % |

| China | 20,87% |

| Brasil | 19,16% |

| Macao | 11,94% |

| Rusia | 11,29% |

| Australia | 10,73% |

| Argentina | 10,42% |

| Nueva Zelanda | 10,18% |

| Catar | 9,87% |

| Kazajistán | 9,61% |

| Taiwán | 9,27% |

Debajo de los cinco primeros puestos están Argentina (10,42%, + 1,78 puntos porcentuales), Nueva Zelanda (10,18%), Qatar (9,87%) Kazajstán (7,86%) ni Taiwán (9,27%).

Organizaciones blanco de los ataques

Clasificación de las categorías de organizaciones atacadas por los phishers

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta páginas con contenido phishing que el usuario intentó visitar siguiendo vínculos en mensajes o en Internet, si los vínculos a estas páginas aún no estaban disponibles en las bases de datos de Kaspersky Lab. Carece de importancia de qué forma se haga el paso: sea como resultado de pulsar un enlace en un mensaje phishing, en un mensaje de una red social o debido a las acciones de un programa malicioso. Cuando el sistema de defensa reacciona, el usuario ve en el navegador un banner que le advierte sobre la posible amenaza.

Según los resultados del primer trimestre de 2017, la familia más popular de malware en el correo sigue siendo Trojan-Downloader.JS.Agent.

Tweet

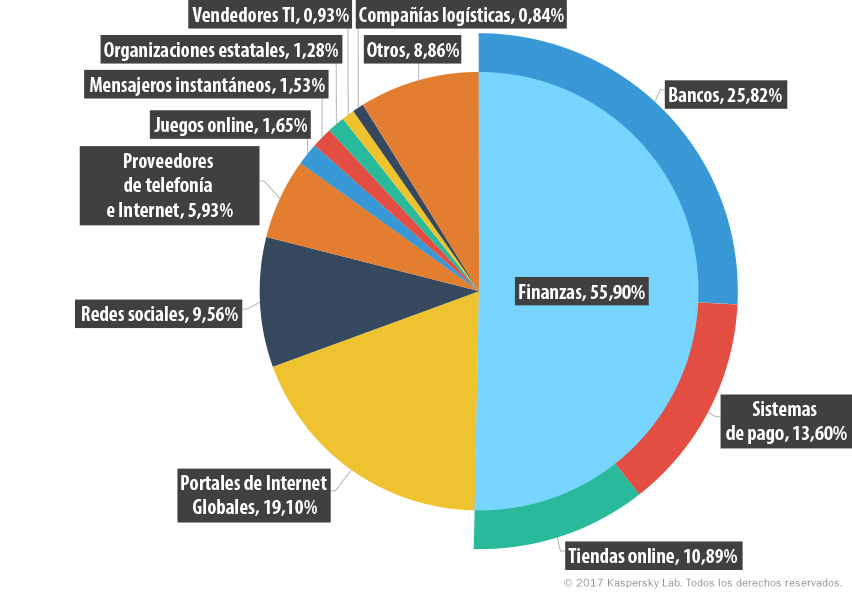

En el primer trimestre de 2017, más de la mitad de las detecciones del sistema Antiphishing fueron desencadenadas por páginas phishing que mencionaban nombres pertenecientes a las categorías “Bancos” (25,82%, -0,53 puntos porcentuales), “Sistemas de pago” (13,6%, + 2,23 puntos porcentuales) y “Tiendas en línea” (10,89%, + 0,48 puntos porcentuales). La categoría “Finanzas” representó poco más del 50% de los ataques de phishing.

Distribución de las organizaciones atacadas por los phishers*, por categorías, primer trimestre de 2017

El primer trimestre, los phishers atacaron con mayor frecuencia a las organizaciones de la categoría “Portales globales” (19,1%), pero su participación disminuyó en 5,25 puntos porcentuales en comparación con el trimestre anterior. Las cuotas de las categorías “Redes sociales” (9,56%) y “Empresas de telecomunicaciones” (5,93%) también disminuyeron, pero sólo un poco, en 0,32 y 0,83 puntos porcentuales respectivamente. La categoría “Juegos en línea” en el primer trimestre ocupó el 1,65%, y la de “Servicios de mensajería instantánea”, el 1,53%.

TOP 3 de organizaciones atacadas

Las marcas populares son las víctimas más comunes de los ataques de phishing: más de la mitad de las detecciones del sistema Antiphishing se desencadena en páginas de phishing, con que mencionan solo 15 nombres de marcas.

El TOP 3 sigue sin cambiar por segundo mes consecutivo. En el primer trimestre, Yahoo! volvió a ser el líder por la cantidad de menciones de su marca en páginas de phishing (7,57%), y su participación disminuyó en 1,16 puntos porcentuales. La segunda posición, al igual que en el cuarto trimestre de 2016, la ocupa Facebook (7,24%), a pesar de haber perdido 0,13 puntos porcentuales. Microsoft (5,39%) se ubica en la tercera posición, habiendo perdido 0,83 puntos porcentuales.

| Organización | % de detecciones |

| Yahoo! | 7,57 |

| 7,24 | |

| Microsoft Corporation | 5,39 |

Para llegar a la audiencia más amplia posible, los estafadores mencionan muchas marcas, con la esperanza de que la víctima reaccione al menos ante una de ellas. Esto se facilita por la función de autenticación con cuentas ya existentes, que muchos servicios de Internet utilizan para comodidad de sus usuarios. Por lo tanto, una página que sugiere utilizar muchas cuentas diferentes para iniciar sesión no causa sorpresa. Esto permite a los estafadores crear una sola página de phishing para robar datos de usuarios de muchos recursos diferentes.

Ejemplo de una página de phishing que le solicita al usuario utilizar credenciales de otros recursos web para acceder a un archivo

Esta página de phishing utiliza un mecanismo similar con el pretexto de acceder al servicio Google Disk

Los temas candentes del trimestre

Sistemas de pago

No es el primer trimestre que las organizaciones de la categoría “Sistemas de pago” representan una gran parte de las reacciones del componente heurístico. Este trimestre fue del 13,6%, de hecho, es uno de cada ocho ataques.

Si nos fijamos en la lista de los sistemas de pago atacados según compañías, el primer lugar en el ranking lo ocupa PayPal (28,25%). A poca distancia le sigue Visa (25,78%) y American Express (24,38%).

| Organización | %* |

| Paypal | 28,25 |

| Visa Inc. | 25,78 |

| American Express | 24,38 |

| MasterCard Internacional | 16,66 |

| Otros | 4,94 |

*Cantidad de ataques contra la compañía, del total de ataques contra las organizaciones de la categoría “Sistemas de pago”

El objetivo de los phishers que atacan a los clientes de los sistemas de pago popular es cualquier dato personal y de pago, datos para acceder a cuentas, etc. Los delincuentes a menudo ponen contenido fraudulento en sitios web que tienen buena reputación para ganarse la confianza del usuario y evadir las listas de rechazados. Por ejemplo, encontramos una página de PayPal falsa ubicada en el servicio de Google Sites (cuyo dominio principal es google.com). Tras hacer clic en el banner, se remite al usuario a una página de phishing donde se le solicita que introduzca los datos de su cuenta en el sistema de pago.

Ejemplo de una página de phishing que utiliza el nombre de PayPal ubicada en un dominio de Google

Otro escenario común es colocar el contenido phishing en los servidores de órganos gubernamentales. Esto se debe a que una gran parte de las instituciones del estado no vela por la protección de sus recursos web.

Ejemplo de una página de phishing que usa la marca PayPal ubicada en un servidor gubernamental de Sri Lanka

Ejemplo de una página de phishing que utiliza la marca PayPal ubicada en un servidor gubernamental de Bangladesh

El cebo utilizado eran, sobre todo, mensajes que amenazaban con bloquear la cuenta o que solicitaban actualizar los datos en el sistema de pago.

Tiendas en línea

Uno de cada diez ataques de phishing está dirigido a los usuarios de tiendas online. Este trimestre, la marca más popular entre los phishers en esta categoría es Amazon (39,13%).

| Organización | % |

| Amazon.com: Compras en línea | 39,13 |

| Apple | 15,43 |

| Steam | 6,5 |

| eBay | 5,15 |

| Alibaba Group | 2,87 |

| Taobao | 2,54 |

| Otros blancos | 28,38 |

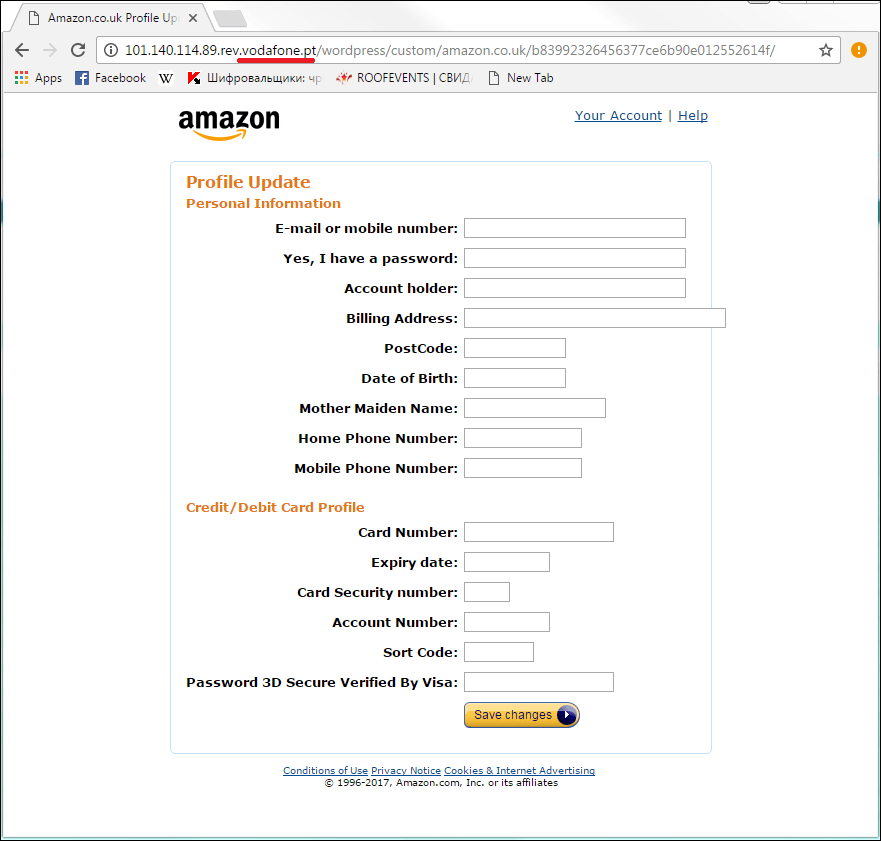

Al usar la marca Amazon, los hackers intentan robar no sólo los datos para iniciar sesión en la cuenta, sino toda la información personal del usuario, entre ella la información de su tarjeta bancaria. Tampoco es raro poner páginas falsas en dominios que gozan de buena reputación. Por ejemplo, en un dominio que es propiedad de la empresa de telecomunicaciones Vodafone.

Ejemplo de una página de phishing que usa el nombre Amazon, puesta en el dominio de la compañía Vodafone

“Ganancias” en la lucha antiphishing

Además de los mensajes y páginas de phishing estándar, a menudo encontramos otras formas de engaño. Con frecuencia los defraudadores, aprovechando el deseo de obtener ganancias fáciles, ofrecen dinero para ver anuncios, intercambiar programas de comercio automático, y mucho más.

Correo electrónico spam con sugerencias de ganancias rápidas en línea

En el primer trimestre nos topamos con un recurso fraudulento que nos gustó mucho por su temática: la lucha contra los sitios phishing. Para obtener ganancias rápidas, proponía registrarse y realizar varias tareas, que se limitaban a la evaluación de páginas web utilizando las siguientes opciones: maliciosa, inofensiva, no se carga. En este caso, para evaluar el contenido de la página sólo se propone: su dirección no se muestra.

Pero cuando se intentaba retirar el dinero ganado por haber revisado 31 páginas, resulta que había que pagar 7 dólares.

Por la “verificación” de cada sitio se le ofrecía al usuario cerca de 3 dólares. Pero para retirar el dinero ganado, el usuario tenía que girar 7 dólares a los autores del recurso como confirmación de que es una persona adulta y solvente. Por supuesto, después de hacerlo ya no se puede retirar el dinero “ganado”.

Conclusión

Aunque a comienzos del primer trimestre de 2017 el número de spam en el tráfico postal mundial comenzó a declinar, en marzo la situación se “estabilizó” y el promedio de spam era del 55,9%. En cuanto al número de spam saliente, los Estados Unidos permanecieron en primer lugar (18,75%), mientras que en el segundo y tercer lugares se ubicaron Vietnam (7, 86%) y China (7,77%).

Además, el primer trimestre se caracterizó por la disminución en el número de spam malicioso enviado desde la botnet Necurs: en comparación con el anterior período de presentación de informes, el número estos envíos disminuyó considerablemente. Sin embargo, la tregua puede ser temporal: es probable que los atacantes hayan decidido suspender los envíos hasta que pase el revuelo levantado por los programas cifradores.

En el primer trimestre de 2017, los productos de Kaspersky Lab neutralizaron 51 millones de intentos de redirección a páginas de phishing.

Tweet

Los mensajes electrónicos maliciosos de este trimestre a menudo contenían malware de la familia Trojan-Downloader.JS.Agent. Su cuota representó el 6,14% del total de software malicioso detectado en el correo. El segundo lugar le corresponde a Trojan-Downloader.js sload (3,11%), y el tercero a Trojan-PSW.Win32. Fareit (3,10%).

Durante el período abarcado por este informe, el sistema Antiphishing impidió 51 321 809 intentos de los usuarios de visitar páginas de phishing. China (20,88%) ocupó el primer lugar por el número de usuarios atacados por los phishers. La cuota del sector financiero sigue prevaleciendo en las clasificación de categorías de organizaciones atacadas suponemos que esta tendencia se conservará.

Spam y phishing en el primer trimestre de 2017