Resumen de noticias

A principios de enero, hubo un caso casi anecdótico, cuando un hacker aficionado estuvo a punto de crear una nueva botnet DDoS con “materiales caseros”. Con la ayuda de consejos e información obtenida en los foros de hackers, este talento innato creó un troyano utilizando una vulnerabilidad de “día cero” en los enrutadores Huawei y lo lanzó a Internet. Las actividades del delincuente fueron rápidamente neutralizadas, pero no se lo pudo atrapar.

Otras noticias fueron sobre casos más serios: en una, los expertos informaron sobre el crecimiento de la botnet Reaper o IoTroop (que no debe confundirse con el grupo norcoreano de hackers Reaper), descubierta el trimestre anterior. Otra noticia apuntaba que en los foros de seguridad informática habían aparecido informes sobre nuevas “cepas” de Mirai y Satori (la nueva cepa de esta última se llama Okiru y está diseñada para procesadores ARC) pero sin dar más detalles por el momento.

Además, a principios de febrero se descubrió y se neutralizó una red que vendía los servicios de la botnet JenX, utilizando como servidor administración el servidor de entusiastas del juego GTA: San Andreas. JenX no se caracteriza por su potencia, pero la originalidad de sus creadores merece mención. Y ya que hablamos de botnets interesantes, también vale la pena señalar a DoubleDoor: este es el primer malware encontrado “en el mundo real” (es decir, fuera de laboratorio) que usa simultáneamente dos vulnerabilidades de los dispositivos del Internet de las cosas (IoT) para propagarse.

En cuanto a los nuevos métodos y vulnerabilidades, además de la brecha en Memcached, el trimestre anterior se tuvo noticias de una vulnerabilidad en WordPress que hace que sea fácil “derrumbar” un servidor web. Afortunadamente, no se registraron ataques de este tipo “en el mundo real”.

Este trimestre, los atacantes usaron todo este arsenal para casi los mismo fines que el anterior. El motivo principal de los ataques DDoS sigue siendo el lucro (en 2017, el número de ataques sólo contra empresas de Rusia se ha duplicado), aunque no se detectaron tantos ataques “comerciales” de gran intensidad en los últimos tres meses. A principios de febrero, los jugadores de Final Fantasy experimentaron problemas con el acceso a ciertos servicios a lo largo de tres días. Casi al mismo tiempo, la empresa BusinessWire, dedicada a la distribución de información de negocios, experimentó dificultades similares durante más de una semana: ni los editores, ni sus lectores podían entrar al portal de noticias. Como no se pedía ningún rescate, suponemos los ataques se realizaron para dejar fuera de combate a la competencia.

No se puede dejar de mencionar el ataque de principios de marzo, que afectó a GitHub y a un proveedor de servicios desconocido, durante el cual se registraron volúmenes récord de tráfico basura, de más de 1 Tb/s. Esta potencia se logró mediante el apalancamiento proporcionado por Memcached, un popular servicio de almacenamiento en caché para servidores Linux. Un dato curioso es que el tráfico basura de algunos de estos ataques incluía información para el pago de un rescate en Monero.

Los motivos políticos están menos difundidos, pero debido a su actualidad, los observamos con más frecuencia. El incidente que más repercusión tuvo fue la amenaza de que colapse la ceremonia de apertura de los Juegos Olímpicos a principios de febrero debido a una serie de ataques, probablemente DDoS. Antes, a fines de enero, el Departamento de Defensa de EE.UU. había neutralizado una afluencia de correo no deseado y, a fines de marzo, sus colegas rusos sufrieron un ataque DDoS. Además, los expertos informan sobre el crecimiento y la expansión del grupo norcoreano The Reaper. Si bien todavía no hay evidencia de que se hayan dedicado a actividades DDoS, puede comenzar a moverse en esta dirección en un futuro cercano.

Otro potente ataque DDoS lanzado contra grandes instituciones financieras de los Países Bajos al principio se consideró de carácter político, pero después de un examen más detallado, resultó ser vandalismo puro: la policía holandesa logró arrestar a un adolescente que durante una semana interfirió con el funcionamiento de varios bancos, solo para demostrar que era posible.

Los ataques DDoS también se están volviendo más populares como medio de venganza personal. Por ejemplo, en California, David Goodyear fue encontrado culpable de organizar un ataque DDoS para vengarse de un foro de aficionados a la astronomía que lo había bloqueado por usar un lenguaje soez. Pero no se lo puede acusar de no haber intentado otros medios antes de recurrir al delito cibernético: Goodyear volvió varias veces al foro bajo diferentes apodos, pero cada vez se hacía merecedor del bloqueo por su comportamiento grosero.

Tendencias del trimestre

Gracias a su gran potencia y relativa disponibilidad, los ataques lanzados mediante el uso de Memcached se han convertido en el suceso más impactante del trimestre anterior. Sin embargo, existe la posibilidad de que se trate de una tendencia de corta duración, por las razones que expondremos a continuación.

A finales de febrero, el servicio de asistencia técnica de Kaspersky DDoS Protection recibió un pedido de ayuda de una empresa que se quejaba de una extraña sobrecarga de sus canales de comunicación, con la sospecha de que estaba siendo objeto de un ataque DDoS.

A primera vista, todo parecía indicar que, en efecto, se trataba de un ataque DDoS: el canal de comunicación estaba completamente obstruido y los usuarios habían perdido acceso a los servicios de la compañía. Sin embargo, la investigación realizada mostró que en uno de los servidores del cliente había un servidor CentOS Linux con el servicio Memcached vulnerable instalado. Este servicio, al ser utilizado por los delincuentes durante el ataque, generaba grandes cantidades de tráfico saliente, lo que provocó la sobrecarga del canal. En otras palabras, el cliente no era el blanco, sino un cómplice involuntario del ataque DDoS, porque los atacantes usaban su servidor como un amplificador para aumentar la fuerza del ataque. Después de implementar las recomendaciones de los expertos de Kaspersky Lab, el tráfico parasitario malicioso cesó.

Esta situación es típica para los ataques que involucran Memcached: al convertirse en víctimas, los propietarios de los servidores vulnerables usados para realizar los ataques notan rápidamente el aumento de la carga y tratan de inmediato de cerrar las vulnerabilidades para no sufrir pérdidas aún mayores debido a la operación inestable de sus servicios. Por lo tanto, el número de servidores vulnerables que se pueden usar para este tipo de ataque está disminuyendo rápidamente, así que es muy probable que los ataques de Memcached no tarden en desaparecer.

Aun así, el cuadro clínico observado en el primer trimestre muestra que la popularidad de los ataques “de amplificación”, que estaba en declive, ha vuelto a cobrar impulso. La amplificación por medio de NTP y DNS casi ha desaparecido, ya que se han reparado la mayoría de los servicios vulnerables. Lo más probable es que los intrusos persistan en buscar otros métodos de amplificación no estándar, aparte de Memcached. Por ejemplo, en el último trimestre registramos un tipo de ataque de amplificación, que a pesar de su efectividad es bastante raro, y usa el servicio LDAP como amplificador. Junto con Memcached, NTP y DNS, este servicio tiene uno de los mayores coeficientes de amplificación. Es posible que a pesar del número relativamente pequeño de servidores LDAP disponibles, este tipo de ataque se convierta en un éxito en el sector clandestino de Internet en los próximos meses.

Estadística de ataques DDos lanzados por medio de botnets

Metodología

Kaspersky Lab tiene muchos años de experiencia en la lucha contra las amenazas informáticas, entre ellas los ataques DDoS de diversos tipos y de diferentes grados de complejidad. Con la ayuda del sistema DDoS Intelligence, los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Protection y está diseñado para interceptar y analizar las instrucciones que los servidores de administración envían a los bots, pero sin necesidad de infectar ningún dispositivo del usuario ni de ejecutar las instrucciones de los delincuentes.

Este informe contiene la estadística de DDoS Intelligence correspondiente al primer trimestre de 2018.

En este informe consideraremos como un ataque DDoS aislado aquel cuya pausa entre periodos de actividad no supere las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas o mayor, los consideraremos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

La ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones se determinan por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula según el número de direcciones IP únicas de la estadística trimestral.

La estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que tener en cuenta que las botnets son sólo uno de los instrumentos con los que se realizan ataques DDoS y los datos que se presentan en este informe no abarcan todos y cada uno de los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

- En el primer trimestre de 2018 se registraron ataques en 79 países (en el trimestre anterior fueron 84). Como siempre, la gran mayoría (95,14%) tuvo lugar en los diez primeros países.

- En cuanto a los blancos de los ataques, alrededor de la mitad estaban en China (47,53%), aunque el porcentaje de este país ha disminuido un poco en comparación con el trimestre anterior.

- La cantidad de ataques y blancos ha experimentado un aumento significativo, al igual que el número de ataques más prolongados. El ataque DDoS más largo se prolongó por 297 horas (más de 12 días), convirtiéndose en uno de los más largos de los últimos años.

- El porcentaje de las botnets Linux alcanzó el 66%, con una leve disminución en comparación con el 71% del trimestre anterior.

- Se observaron picos significativos en el número y la potencia de los ataques a mediados de enero y principios de marzo. La parte central del trimestre transcurrió con una relativa calma.

Geografía de los ataques

China conserva el liderazgo por el número de ataques lanzado el pasado trimestre: su participación no ha cambiado mucho, aumentando del 59,18% al 59,42%. La participación de Estados Unidos (17,83%), que permanece en el segundo lugar, tuvo un aumento más perceptible, de 1,83 puntos porcentuales. Corea del Sur retuvo el tercer lugar, pero su participación disminuyó en más de 2 puntos porcentuales, del 10,21% al 8%.

Gran Bretaña (1,30%) pasó del cuarto al quinto lugar. En el décimo lugar está Rusia, cuya participación disminuyó del 1,25% a 0,76%. Por debajo de este umbral están Holanda y Vietnam. En contraste, volvieron al TOP 10 Hong Kong, que ganó un sólido 3,67% contra el 0,67% de fines del año pasado, y Japón con el 1,16%.

En lo que respecta a la distribución de los blancos de los ataques, el primer puesto también pertenece a China, aunque su participación haya disminuido del 51,84% al 47,53%. Por el contrario, la participación de los Estados Unidos, que todavía está en el segundo lugar, aumentó del 19,32% al 24,10%. El tercer lugar lo ocupó Corea del Sur (9,62%). En Francia hubo cambios significativos en la estadística de blancos: aunque perdió solo 0,65 p.p. este trimestre, este país cayó del quinto al noveno puesto.

Rusia y los Países Bajos ya no están entre los diez países más atacados, pero regresaron Hong Kong (4,76%), para ocupar directamente el cuarto puesto y Japón (1,6%) el sexto. En general, el porcentaje total de los países del TOP 10 en este trimestre experimentó un leve aumento, alcanzando el 94,17%, en comparación con el 92,9% de finales de 2017.

Distribución de blancos únicos de ataques DDoS por país, cuarto trimestre de 2017 y primer trimestre de 2018

Dinámica del número de ataques DDoS

Las principales actividades del primer trimestre se concentraron en su primer y último tercio. El máximo número de ataques se observó el 19 de enero (666) y el 7 de marzo (687). Esto probablemente se deba al final de las vacaciones de Año Nuevo en el hemisferio norte (el número de ataques comenzó a crecer desde la segunda semana de enero) y las liquidaciones y rebajas de marzo. En los mismos períodos, también se registraron los días más tranquilos: el 16 de enero y el 11 de marzo. La mitad del trimestre transcurrió sin mayor agitación: no se observaron ni picos significativos, ni descensos notables.

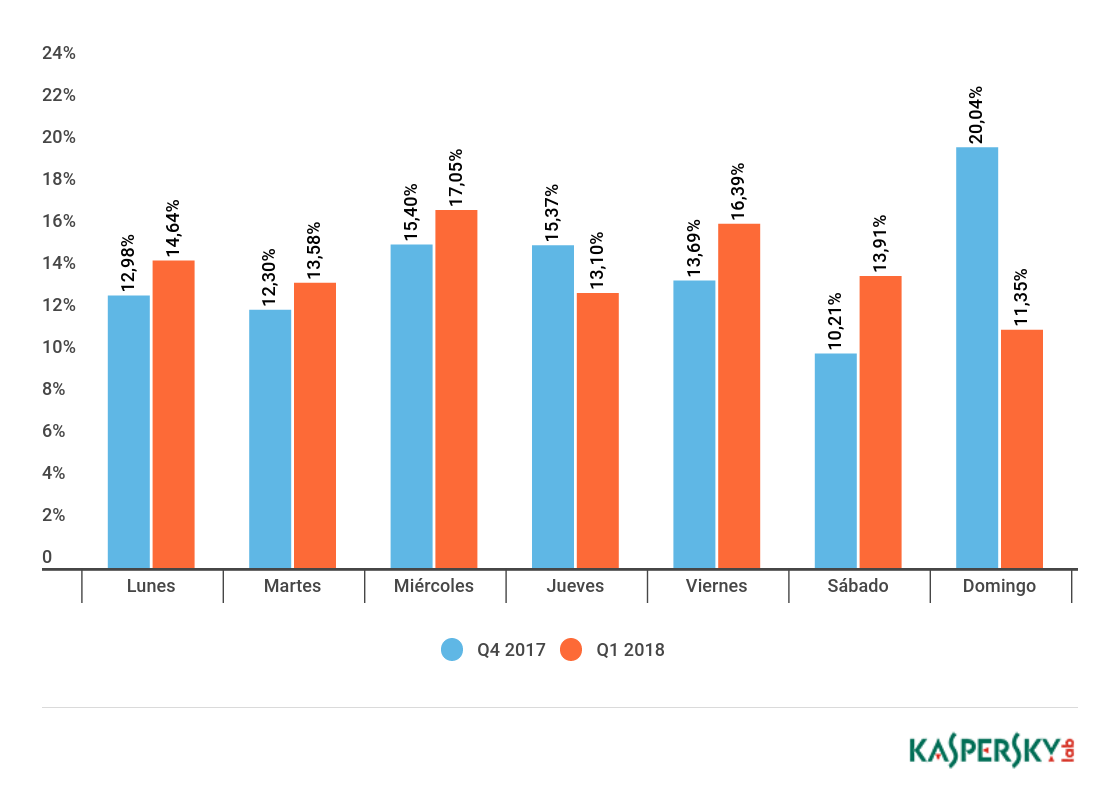

El día más tranquilo de la semana en el nuevo trimestre fue el domingo: los delincuentes lo eligieron sólo para el 11,35% de los ataques.

Distribución de ataques DDoS por días de la semana, cuarto trimestre de 2017 y primer trimestre de 2018

Tipos y duración de los ataques DDoS

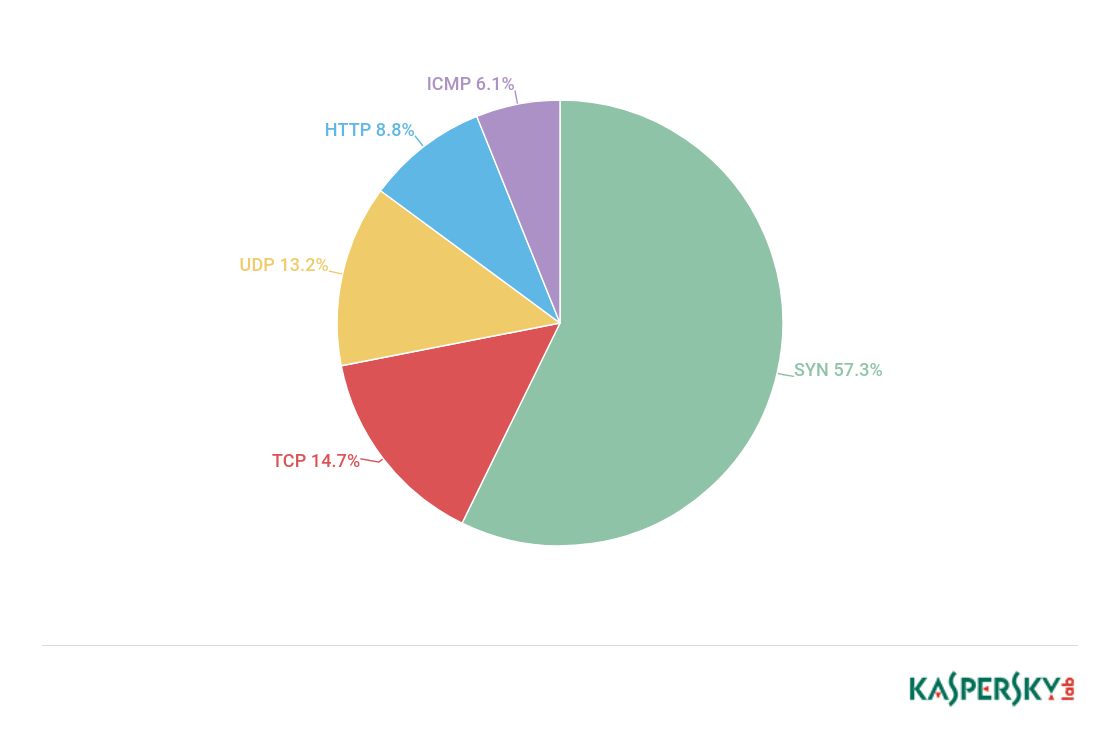

La proporción de los ataques SYN-DDoS aumentó levemente (del 55,63% al 57,3%), pero la situación de los trimestres anteriores no se repitió. El porcentaje de ataques ICMP casi se duplicó, del 3,4% al 6,1%. En consecuencia, los ataques UDP, TCP, y HTTP-flood se redujeron levemente: Su participación disminuyó en 1 o 2 puntos porcentuales en comparación con el trimestre anterior.

El porcentaje de todos los demás ataques más o menos prolongados (de al menos 50 horas) se multiplicó por más de 6, del 0,10% al 0,63%. También aumentó el porcentaje de ataques más cortos, de hasta nueve horas: si en el último trimestre constituían el 85,5% de todos los ataques, ahora alcanzan el 91,47%. En cambio, el número de ataques de 10 horas a tres días de duración en el nuevo trimestre se redujo a casi la mitad: del 14,85% al 7,76%.

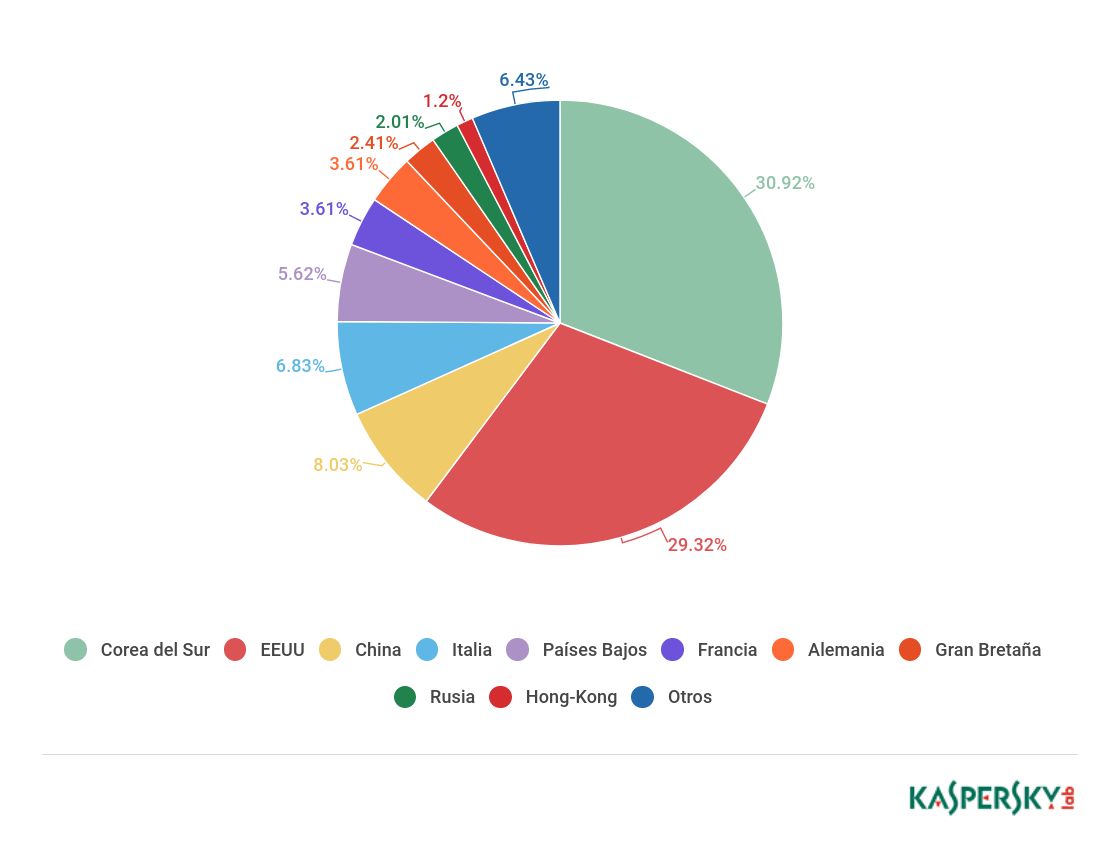

La composición del TOP 10 de países por el número de servidores de comando en el último trimestre tuvo grandes cambios: lo abandonaron Canadá, Turquía, Lituania y Dinamarca, pero subieron Italia, Hong Kong, Alemania y el Reino Unido. La composición de los tres primeros permaneció casi sin cambios: Corea del Sur (46,63%), Estados Unidos (17,26%) y China (5,95%). Solamente Rusia (2,01%), que a finales de 2017 compartía con China el tercer lugar, resultó ahora en el noveno.

La cuota de Estados Unidos casi se ha duplicado, lo que los ha acercado al líder inmutable de la estadística, Corea del sur. Además, ha crecido significativamente la proporción de Italia (6,83%), que en el último trimestre ni siquiera estuvo en los diez principales líderes, los Países Bajos (5,62%) y Francia (3,61%). Este salto se debe al hecho de que el número de cuentas los en servidores de administración de bots Darkai (en los Estados Unidos, Italia, Holanda y Francia) y AESDDoS (en China) ha aumentado notablemente.

Distribución de los servidores de administración de redes de bots por países, primer trimestre de 2018

Conclusión

En el primer trimestre de 2018, hubo un aumento considerable del número y la duración de los ataques DDoS en comparación con el último trimestre de 2017. Las nuevas botnets, Darkai (clon de Mirai) y AESDDoS, ambas para la plataforma Linux, son las principales responsables de este aumento. También aumentó el número de ataques XOR, que ya conocíamos. Las botnets Windows tampoco se quedaron atrás. Es más, este trimestre lograron una ligera ventaja sobre Linux en el número total de ataques. Tuvo especial notoriedad la actividad de la vieja botnet Yoyo, cuyas dimensiones casi se quintuplicaron.

También aumentó el número de ataques mixtos que utilizan varias familias de bots al mismo tiempo. Es evidente que la tendencia de la que hablamos a finales del año pasado sigue vigente: para optimizar sus gastos, los intrusos utilizan partes no reclamadas de botnets para generar tráfico de basura, y lo apuntan consecutivamente de un blanco a otro.

Han vuelto al campo cibernético los ataques de amplificación, en particular a través del servicio Memcached. Sin embargo, creemos que los propietarios de servidores se darán cuenta rápidamente del exceso de tráfico basura y cerrarán las vulnerabilidades relacionadas, lo que resultará en una disminución de la popularidad de este tipo de ataque. En este contexto, es probable que los organizadores de los ataques DDoS intensifiquen su búsqueda de otras posibilidades de amplificación. Una de ellas pueden ser los servicios LDAP.

Los ataques DDoS en el primer trimestre de 2018