Cifras del año

En 2016 se detectaron:

- 8 526 221 paquete de instalación maliciosos;

- 128 886 troyanos bancarios móviles;

- 261 214 troyanos extorsionadores móviles.

Tendencias del año

- La creciente popularidad de software malintencionado con privilegios de root, principalmente troyanos publicitarios.

- La propagación de malware a través de Google Play Store y los servicios de publicidad.

- La aparición de nuevas formas de eludir los mecanismos de protección del sistema operativo Android.

- El creciente número de programas extorsionistas móviles.

- El desarrollo activo de los troyanos bancarios móviles.

El software malicioso con derechos de superusuario

Los troyanos más populares de 2016 fueron troyanos publicitarios que pueden obtener acceso de super usuario. Para hacerlo utilizan diferentes conjuntos de vulnerabilidades, que por lo general ya están subsanadas en las versiones más recientes de Android. Por desgracia, los dispositivos de la mayoría de los usuarios no reciben actualizaciones del sistema, lo que los hace vulnerables.

Los derechos de superusuario dan a los troyanos posibilidades casi ilimitadas, que les permiten instalar en secreto otras aplicaciones publicitarias, así como mostrar publicidad en el dispositivo infectado, lo que a menudo imposibilita el uso del smartphone. Además de mostrar agresivamente publicidad e instalar software de terceros, estos troyanos pueden hasta comprar aplicaciones en Google Play.

Este tipo de malware instala sus módulos en el directorio del sistema, lo que dificulta en grado extremo desinfectar el dispositivo infectado. Algunos troyanos publicitarios son capaces de infectar hasta la imagen de recuperación, imposibilitando resolver el problema mediante la vuelta a los ajustes de fábrica.

Además de la instalación oculta de aplicaciones de publicidad, los troyanos también pueden instalar malware. Hemos registrado casos de instalación de la aplicación de descarga modular Backdoor.AndroidOS.Triada, que modificaba el proceso Zygote. Esto le permitía instalarse en el sistema y modificar los mensajes SMS enviados por otras aplicaciones, para robar el dinero del propietario del dispositivo infectado. Los derechos de superusuario permiten al troyano hacer casi cualquier cosa, por ejemplo sustituir la dirección URL en el navegador.

En varias ocasiones se han detectado representantes de esta clase de malware en la tienda oficial de Google Play Store, por ejemplo, bajo la apariencia de una guía para el popular juego de Pokemon GO. Esta aplicación se descargó más de medio millón de veces y nuestros productos la detectan como Trojan.AndroidOS.Ztorg.ad.

Trojan.AndroidOS.Ztorg.ad camuflado como una guía de Pokemon GO

Los ciberdelincuentes siguen utilizando la tienda de aplicaciones Google Play

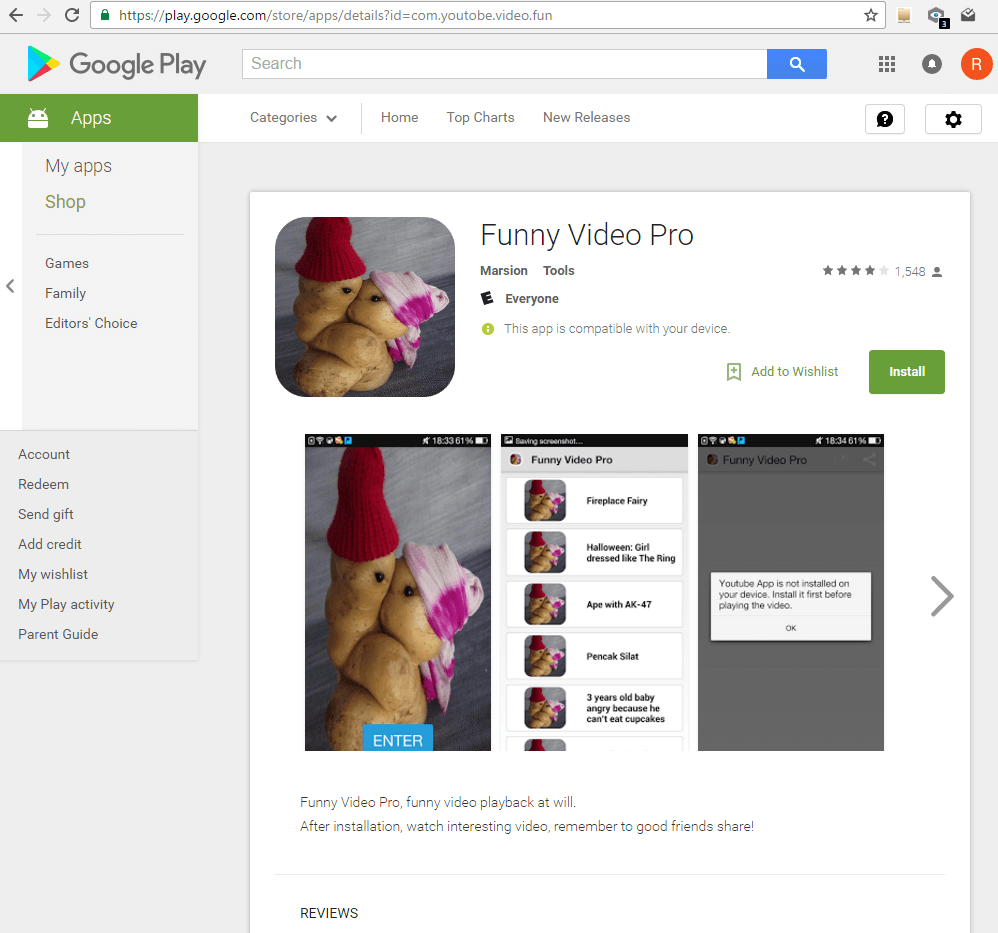

Durante octubre y noviembre detectamos en Google Play cerca de 50 nuevas aplicaciones,infectadas por una nueva modificación del programa malicioso Trojan.AndroidOS.Ztorg.ad, Trojan.AndroidOS.Ztorg.am. A juzgar por el contador de instalaciones, muchos de ellos se instalaron más de 100 000 veces.

Trojan.AndroidOS.Ztorg.am camuflado como un reproductor de vídeo

También mediante Google Play se distribuían los troyanos diseñados para el robo de identidad. Uno de ellos era Trojan-Spy.AndroidOS.Instealy.a, que robaba los nombres de usuario y contraseñas de Instagram. El segundo era Trojan-PSW.AndroidOS.MyVk.a, publicado en varias ocasiones en Google Play, y que estaba destinado al robo de datos de los usuarios de la red social “VKontakte”.

Otro ejemplo es el troyano extorsionista Trojan-Ransom.AndroidOS.Pletor.d, distribuido por los delincuentes bajo la apariencia de una aplicación para limpiar el sistema operativo. En general, los representantes de la familia de Trojan-Ransom.AndroidOS.Pletor cifran los archivos en el dispositivo de la víctima, pero esta modificación sólo lo bloqueaba y exigía dinero al usuario para desbloquearlo.

Trojan-Ransom.AndroidOS.Pletor.d bajo se hace pasar por un sistema de limpieza del sistema operativo

Evasión de los mecanismos de protección de Android

Los atacantes están constantemente buscando maneras de burlar los nuevos mecanismos de protección de Android. Así, a principios de 2016 descubrimos que algunas modificaciones del troyano de SMS Tiny son capaces de sobreponer su ventana a la del texto del sistema que advierte al usuario sobre el envío de SMS a un número corto. El propietario del teléfono inteligente, sin ver el texto original, no sabe qué es lo que está consintiendo, y envía el mensaje al número especificado por el atacante.

Trojan-Banker.AndroidOS.Asacub usa un método similar para conseguir derechos de administrador del dispositivo. Al tapar el mensaje del sistema, el engaño de Troya obliga al usuario a darle privilegios adicionales. Entre otras cosas, Asacub pide el derecho a ser la aplicación predeterminada para trabajar con SMS, lo que le permite obtener acceso a los mensajes, incluso en las versiones más recientes de Android.

Los autores del troyano bancario Trojan-Banker.AndroidOS.Gugi fueron aún más allá. Este programa malicioso es capaz de evadir dos nuevos mecanismos de seguridad de Android 6 utilizando sólo métodos de ingeniería social. Sin explotar ninguna vulnerabilidad del sistema, Gugi evade funciones de protección como la solicitud de poner su ventana encima de las ventanas de otras aplicaciones y el mecanismo dinámico de solicitud de permisos para realizar acciones potencialmente peligrosas.

Programas extorsionadores móviles

Si el primer troyano extorsionista móvil realmente cifraba los datos del usuario en el dispositivo y exigía dinero para descifrarlo, los actuales programas extorsionadores simplemente muestran una ventana con sus exigencias por encima las demás ventanas (entre ellas, del sistema), con lo que hace imposible utilizar el dispositivo.

El extorsionista móvil más popular de 2016, Trojan-Ransom.AndroidOS.Fusob usaba el mismo principio. Es curioso que este troyano ataque a los usuarios de Alemania, los EE.UU. y el Reino Unido, pero evite a los usuarios de la CEI y algunos países vecinos (durante su inicio, el malware averigua el idioma del sistema, después de lo cual puede dejar de funcionar). El troyano exige de 100 a 200 dólares en códigos de tarjetas prepagadas de iTunes.

Merece la pena destacar otro método de bloqueo de dispositivos usados por la familia Trojan-Ransom.AndroidOS.Congur, que goza de popularidad en China. Estos troyanos extorsionadores cambian el código PIN del dispositivo, o activan esta función de seguridad mediante su propio PIN. Para hacerlo, este malware debe obtener derechos de administrador. Para desbloquear el dispositivo, le proponen a la víctima ponerse en contacto con los delincuentes mediante el mensajero QQ.

Los troyanos bancarios móviles se desarrollaron activamente a lo largo del año. Muchos de ellos tienen los medios para eludir los nuevos mecanismos de seguridad de Android y por lo tanto pudieron seguir robando la información de los usuarios de las versiones más recientes de este sistema operativo. Además, los desarrolladores de malware bancario introdujeron muchas nuevas funciones en sus criaturas. Por ejemplo, la familia Marcher durante meses redirigió a los usuarios de instituciones financieras a los sitios de phishing.

Además, muchos troyanos bancarios móviles tienen una función para extorsionar dinero: con un comando desde el servidor, pueden bloquear el dispositivo con una ventana que exige un rescate. Constatamos que una de las modificaciones de Trojan-Banker.AndroidOS.Faketoken no sólo puede “tapar consigo misma” la interfaz del sistema, sino también cifrar los datos del usuario .

También es notable que los atacantes que crean programas maliciosos para Android no olvidaron uno de los temas más candentes en el 2016, los dispositivos del Internet de las cosas. En particular, descubrimos el troyano Switcher, que ataca al router a cuya red WiFi está conectado el dispositivo infectado. Si el troyano logra adivinar la contraseña del router, cambia la configuración de DNS, para implementar el ataque de secuestro de DNS.

Un vistazo a la Web Oscura. Contribución del Complejo Mundial de INTERPOL para la Innovación.

La Web Oscura o Dark Web es el medio con que ciberpiratas se comunican y realizan operaciones comerciales, como la compra-venta de varios productos y servicios, entre ellos el de paquetes de programas maliciosos para dispositivos móviles. Los vendedores y compradores sacan cada vez más ventajas de los múltiples mecanismos de seguridad y de aquellos de uso corporativo disponibles en los mercados anónimos, conocidos como Tor (The Onion Router), tales como el uso de criptomonedas, servicios de administración de terceros (fideicomiso), transacciones multifirma, cifrado, seguimiento de reputación o retroalimentación, y otros. INTERPOL ha investigado las principales plataformas de la Web Oscura y encontró que los programas maliciosos para dispositivos móviles están a la venta como paquetes de software (como los troyanos de acceso remoto, conocidos como RAT), soluciones individuales, herramientas sofisticadas (como las desarrolladas por empresas profesionales) o, en menor escala, como parte de un modelo de “Bot como servicio”. Los programas maliciosos móviles también constituyen un “objeto de interés” en tiendas, foros y redes sociales.

Mercados

Una serie de productos y servicios de programas maliciosos para dispositivos móviles se ofrecen a la venta en los mercados de la Web Oscura. Los programas maliciosos para dispositivos móviles suelen anunciarse como parte de un paquete que puede incluir, por ejemplo, troyanos de acceso remoto (RAT), páginas phishing o lotes de software ‘para hackers’, que consiste de herramientas forenses y decodificadoras de contraseñas. También se ofrecen a la venta herramientas individuales. Por ejemplo, DroidJack estaba en oferta en cuatro grandes mercados. Este popular RAT para Android se vende abiertamente en el Internet común y corriente a un alto precio, pero en la Dark Web su precio es mucho menor.

Ambas variantes (paquetes e individuales) a veces vienen acompañadas por guías de uso que explican los métodos para hackear los principales sistemas operativos, como Android y iOS. También se anuncian en la Dark Web herramientas más sofisticadas, como Galileo, un sistema de control remoto desarrollado por la compañía italiana Hacking Team para el acceso remoto y explotación de dispositivos con sistemas Android, iOS, BlacBerry, Windows u OS X. Otro ejemplo es el código fuente para Acecard. Este programa malicioso es conocido por superponer sus pantallas a las aplicaciones de banca móvil, con el objetivo de capturar y desviar las credenciales de acceso del usuario hacia un ciberpirata remoto. También es capaz de acceder a mensajes SMS, de los cuales los ciberestafadores pueden obtener códigos de autenticación de dos factores que luego pueden utilizar para sus propios fines maliciosos.

También está disponible para la compra el Servicio de Alquiler de Bots para Android (BaaS). El bot, o robot, sirve para capturar información financiera en dispositivos Android, gracias a sus muchas funciones. Ofrece documentación disponible en idiomas ruso e inglés. Se desarrollan a pedido las funciones y especificaciones adicionales que el comprador desee. Este servicio puede costar hasta 2 500 USD por mes o 650 USD por semana.

También se ofrecen en estos mercados de la Dark Web productos de phishing móvil para capturar información financiera, herramientas para controlar teléfonos mediante Bluetooth o cambiar su IMEI (Identidad Internacional de Equipo Móvil) y varios RATs para Android diseñados para interceptar mensajes de texto, registros de llamadas y ubicaciones, y acceder a la cámara del dispositivo.

Tiendas, foros y redes sociales

Las tiendas son plataformas independientes creadas por un solo vendedor o por un grupo de ellos que tras construir una base de clientes en un mercado deciden comenzar su propio negocio. Por lo general, estas tiendas no ofrecen foros y se limitan a anunciar un tipo específico de un artículo ilícito, como drogas o datos personales robados, pero también pueden vender programas maliciosos para dispositivos móviles (DroidJack). A veces en los hilos de foros y en las redes sociales se encuentran programas maliciosos que vienen acompañados por tutoriales o información sobre qué herramientas son adecuadas según el propósito y cómo instalarlas y operarlas. Asimismo, se detectó que un servicio oculto de Tor relacionado con noticias de hackeos contenía información sobre cómo configurar el programa malicioso Dendroid. Este RAT, capaz de interceptar mensajes SMS, descargar imágenes y abrir un cuadro de diálogo para “pescar” contraseñas, data de 2014, pero seguía en oferta en 2016 como parte de varios anuncios (paquetes) en diferentes mercados.

Debido a su infranqueable anonimato, técnicas OPSEC, bajos precios y una estrategia orientada al cliente, la Dark Web sigue siendo un medio atractivo para llevar a cabo actividades y negocios ilícitos, además de propiciar potencialmente nuevas áreas del cibercrimen o propiciar el desarrollo de las ya existentes. El desarrollo de soluciones técnicas innovadoras (en estrecha colaboración con la academia, institutos de investigación y la industria privada), la cooperación internacional y la construcción de instalaciones son pilares fundamentales en la lucha contra el uso de la Dark Web por parte de los ciberdelincuentes.

Estadística

En 2016, se registró un aumento significativo en el número de instalación de paquetes de malware móvil, que alcanzó la cifra de 8 526 221, casi el triple que en 2015. En comparación: De 2004 a 2013 encontramos más de 10 millones de paquetes de instalación de malware y alrededor de 2.5 millones en 2014.

En total, desde principios de enero hasta finales de diciembre de 2016, Kaspersky Lab neutralizó más de 40 millones de ataques de software malicioso móvil, con lo que protegió a 4 018 234 usuarios únicos de dispositivos Android (frente a 2.6 millones en 2015).

Número de ataques neutralizados por los productos de Kaspersky Lab, 2016

Número de usuarios de productos protegidos por los productos de Kaspersky Lab, 2016

Geografía de las amenazas móviles

Se detectaron de software móvil malicioso en más de 200 países y territorios del mundo.

Geografía de las amenazas móviles (número de usuarios atacados, 2016)

TOP 10 de países según el porcentaje de usuarios atacados por malware móvil

| País* | % ** | |

| 1 | Bangladesh | 50.09% |

| 2 | Irán | 46.87% |

| 3 | Nepal | 43.21% |

| 4 | China | 41.85% |

| 5 | Indonesia | 40.36% |

| 6 | Argelia | 36.62% |

| 7 | Nigeria | 35.61% |

| 8 | Filipinas | 34.97% |

| 9 | India | 34.18% |

| 10 | Uzbekistán | 31.96% |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab durante el periodo analizado fue menor a 25 000.

** Porcentaje de usuarios únicos atacados en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

China, que el año pasado ocupó el primer lugar en esta estadística, continuó manteniendo el primer lugar en la primera mitad de 2016, pero a fin de cuentas terminó en la cuarta posición, al ceder el primer lugar a Bangladesh, que ocupó posiciones de liderazgo en estadísticas similares durante todo el año. En este país más de la mitad de los usuarios de productos móviles “Kaspersky Lab” se enfrentaron con el software malicioso.

El malware móvil más extendido en Bangladesh en 2016 fueron los troyanos publicitarios pertenecientes a las familias Ztorg y Iop, así como los programas publicitarios de la familia Sprovider. Estos programas maliciosos, al igual que los representantes de las familias AdWare.AndroidOS.Ewind y AdWare.AndroidOS.Sprovider fueron los encontrados con más frecuencia en los dispositivos de los usuarios en los países del TOP 10, con la excepción de China y Uzbekistán.

En China los troyanos más comunes fueron Backdoor.AndroidOS.Fakengry.h y Backdoor.AndroidOS.GinMaster.a, además de los representantes de la conducta RiskTool.AndroidOS.

En Uzbekistán los programas maliciosos más comunes fueron Trojan-SMS.AndroidOS.Podec.a y Trojan-FakeAV.AndroidOS.Mazig.b. Además, en Uzbekistán se detectaron con frecuencia representantes de las familias de troyanos publicitario Ztorg e Iop, como también programas publicitarios de la familia Sprovider.

Tipos de malware móvil

A partir de este trimestre calcularemos la distribución de programas móviles por tipos basándonos en el número de paquetes de instalación detectados, y no de las modificaciones, como hacíamos antes.

Distribución por tipo de las nuevas amenazas móviles en 2015 y 2016

En comparación con el año anterior, el aumento más significativo fue el de las amenazas tipo RiskTool, del 29% en 2015 al 43% en 2016. Al mismo tiempo, disminuyó la proporción de nuevos programas publicitarios (AdWare), del 21% al 13%.

Por segundo año consecutivo sigue disminuyendo la cuota de paquetes de instalación del tipo Trojan-SMS entre el total de archivos detectados, del 24% al 11%, que es la caída más notable. A pesar de esto, no podemos decir que la amenaza de Trojan-SMS ya no sea relevante: en el año 2016 pudimos detectar casi 700 000 nuevos paquetes de instalación.

El mayor crecimiento lo mostró el tipo Trojan-Ransom: su cuota entre todos los paquetes de instalación descubiertos en 2016 aumentó casi en 6.5 veces, hasta alcanzar el 4%. Este crecimiento fue impulsado por la difusión activa de dos familias de extorsionadores móviles: Trojan-Ransom.AndroidOS.Fusob y Trojan-Ransom.AndroidOS.Congur.

TOP 20 de programas maliciosos móviles

En la clasificación de los programas maliciosos no se incluyen los programas potencialmente no deseables, como RiskTool y Adware (programas publicitarios).

| Veredicto | % * | |

| 1 | DangerousObject.Multi.Generic | 67.93 |

| 2 | Backdoor.AndroidOS.Ztorg.c | 6.58 |

| 3 | Trojan-Banker.AndroidOS.Svpeng.q | 5.42 |

| 4 | Trojan.AndroidOS.Iop.c | 5.25 |

| 5 | Backdoor.AndroidOS.Ztorg.a | 4.83 |

| 6 | Trojan.AndroidOS.Agent.gm | 3.44 |

| 7 | Trojan.AndroidOS.Ztorg.t | 3.21 |

| 8 | Trojan.AndroidOS.Hiddad.v | 3.13 |

| 9 | Trojan.AndroidOS.Ztorg.a | 3.11 |

| 10 | Trojan.AndroidOS.Boogr.gsh | 2.51 |

| 11 | Trojan.AndroidOS.Muetan.b | 2.40 |

| 12 | Trojan-Ransom.AndroidOS.Fusob.pac | 2.38 |

| 13 | Trojan-Ransom.AndroidOS.Fusob.h | 2.35 |

| 14 | Trojan.AndroidOS.Sivu.c | 2.26 |

| 15 | Trojan.AndroidOS.Ztorg.ag | 2.23 |

| 16 | Trojan.AndroidOS.Ztorg.aa | 2.16 |

| 17 | Trojan.AndroidOS.Hiddad.an | 2.12 |

| 18 | Trojan.AndroidOS.Ztorg.i | 1.95 |

| 19 | Trojan-Dropper.AndroidOS.Agent.cv | 1.85 |

| 20 | Trojan-Dropper.AndroidOS.Triada.d | 1.78 |

* Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados

El primer lugar en nuestro Top 20 de 2016 lo ocupa el veredicto DangerousObject.Multi.Generic (67.93%), que utilizamos para el malware detectado mediante tecnologías de nube. Estas se utilizan cuando las bases de datos antivirus todavía no tienen firmas o métodos heurísticos para detectar determinados tipos de malware. Así se detecta el malware más reciente.

En segundo lugar fue para Backdoor.AndroidOS.Ztorg.c, un troyano publicitario que usa derechos de superusuario para instalar de forma inadvertida diversas aplicaciones. Vale la pena señalar que en 2016 entraron en la estadística dieciséis troyanos publicitarios (resaltados con azul en la tabla), cuatro más que en la calificación similar de 2015.

En el tercer lugar se encuentra Trojan-Banker.AndroidOS.Svpeng.q, que se ha convertido en el troyano bancario móvil más popular de 2016. Su fama se debe a que los delincuentes lo distribuyen a través de la red publicitaria AdSense. Por otra parte, observamos que debido a las vulnerabilidades del navegador Chrome, no se requería que el usuario haga nada para descargar el troyano en el dispositivo. Vale decir que más de la mitad de los usuarios que se toparon con troyanos bancarios móviles en 2016, se enfrentaron con representantes de la familia Svpeng. Estos troyanos utilizan ventanas de phishing para robar datos de tarjetas de crédito, así como para atacar sistemas de banca por SMS.

En los puestos 12 y 13 están los representantes de la familia de extorsionistas móviles Fusob, Trojan-Ransom.AndroidOS.Fusob.pac y Trojan-Ransom.AndroidOS.Fusob.h. Estos troyanos bloquean el dispositivo mediante una ventana propia y exigen un rescate para desbloquearlo.

Troyanos bancarios móviles

En 2016 detectamos 128 886 paquetes de instalación de troyanos bancarios móviles, 1.6 veces más que el año pasado.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky Lab en 2016

En 2016, los troyanos bancarios móviles atacaron a 305 543 usuarios en 164 países. En comparación: 194 usuarios de 137 países fueron atacados en 2015.

Geografía de las amenazas bancarias móviles (número de usuarios atacados, 2016)

TOP 10 de países por la cantidad de usuarios atacados por troyanos bancarios móviles, del total de todos los usuarios atacados

| País* | % ** | |

| 1 | Rusia | 4.01 |

| 2 | Australia | 2.26 |

| 3 | Ucrania | 1.05 |

| 4 | Uzbekistán | 0.70 |

| 5 | Tayikistán | 0.65 |

| 6 | Corea del Sur | 0.59 |

| 7 | Kazajistán | 0.57 |

| 8 | China | 0.54 |

| 9 | Bielorrusia | 0.47 |

| 10 | Moldavia | 0.39 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab durante el periodo analizado fue menor a 25 000.

** Porcentaje de usuarios únicos en el país atacados por troyanos bancarios móviles, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En Rusia, que ocupó el primer lugar en el ranking, el 4% de los usuarios se toparon con troyanos bancarios móviles. Esto es casi dos veces más que Australia, país que ocupó el segundo lugar. La diferencia es fácil de explicar: el troyano bancario móvil más popular, Sveng, se propagó sobre todo en Rusia. Aparte de él, en este país fueron populares los representantes de las familias Asacub y Faketoken.

En Australia, los más activos en propagarse fueron los representantes de las familias Trojan-Banker.AndroidOS.Acecard y Trojan-Banker.AndroidOS.Marcher. En Corea (7º lugar), los troyanos bancarios más populares fueron los representantes de Trojan-Banker.AndroidOS.Wroba.

En todos los demás países de nuestro TOP 10, se propagaron más activamente las familias de troyanos bancarios Banker.AndroidOS.Faketoken y Trojan-Banker.AndroidOS.Svpeng. Los representantes de este último se difundieron con más virulencia en 2016: más de la mitad de los usuarios móviles sufrieron sus ataques. Esto se debe, como ya hemos mencionado, a la propagación de software malicioso a través de la red publicitaria AdSense y a que se descargaba de forma discreta mediante una vulnerabilidad del navegador móvil.

La segunda familia más popular fue Trojan-Banker.AndroidOS.Faketoken. Algunas versiones de este troyano pueden atacar a más de 2 000 aplicaciones financieras.

La tercera familia más popular de troyanos bancarios móviles fue Trojan-Banker.AndroidOS.Asacub. Más del 16% de los usuarios móviles atacado atacados por troyanos bancarios móviles se toparon con esta familia. Los troyanos se distribuyen sobre todo en Rusia, a menudo por medio de spam enviado por SMS.

Troyanos extorsionistas móviles

En 2016 los extorsionistas móviles mostraron un crecimiento impresionante, tanto en el número de paquetes de instalación detectados, como en la cantidad de usuarios atacados. En 2016 detectamos 261 214 malware de este tipo, casi 8.5 veces más que en 2015.

Número de paquetes de instalación de troyanos extorsionistas móviles detectados por Kaspersky Lab (primer trimestre de 2016 – cuarto trimestre de 2016)

En cuanto al número de usuarios que se enfrentó a este tipo de malware, su número llegó a 153 258 personas de 167 países, 1.6 veces más que en 2015.

Es curioso que el gran número de paquetes de instalación en los dos primeros trimestres de 2016 guardaba relación con la familia Trojan-Ransom.AndroidOS.Fusob, pero en el tercer trimestre la actividad de este troyano comenzó a declinar. El crecimiento en el cuarto trimestre está asociado con el aumento de la actividad de la familia Trojan-Ransom.AndroidOS.Congur, que está conformada por troyanos relativamente simples que bloquean la ventana del dispositivo o cambian su contraseña.

Geografía de los programas extorsionadores móviles (número de usuarios atacados, 2016)

TOP 10 de países por la cantidad de usuarios atacados por Trojan-Ramson, del total de todos los usuarios atacados

| País* | % ** | |

| 1 | Alemania | 2.54 |

| 2 | EE.UU. | 2.42 |

| 3 | Canadá | 2.34 |

| 4 | Suiza | 1.88 |

| 5 | Kazajistán | 1.81 |

| 6 | Inglaterra | 1.75 |

| 7 | Italia | 1.63 |

| 8 | Dinamarca | 1.29 |

| 9 | México | 1.18 |

| 10 | Australia | 1.13 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab durante el periodo analizado fue menor a 25 000.

** Porcentaje de usuarios únicos en el país atacados por programas extorsionistas móviles, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

El mayor número de usuarios móviles que hizo frente a los programas extorsionistas, se registró en Alemania, más del 2.5%. En casi todos los países que forman parte de la estadística la mayor popularidad” la ganaron los representantes de las familias Trojan-Ransom.AndroidOS.Fusob y Trojan-Ransom.AndroidOS.Svpeng. Sólo en Kazajstán, que ocupa la 5ª posición, los extorsionadores más frecuentes fueron diversas modificaciones de la familia Trojan-Ransom.AndroidOS.Small.

Puede encontrar más información acerca de estas tres familias de troyanos extorsionadores móviles en este un estudio separado.

Conclusión

En 2016 continuó creciendo el número de troyanos de publicidad que pueden usar derechos de superusuario. Durante todo el año, fue la amenaza número uno y no vemos razones para que esta tendencia cambie. Los atacantes se aprovechan de que la mayoría de los dispositivos no reciben (o reciben tarde) las actualizaciones del sistema operativo. Esto hace que la mayoría de los dispositivos sean vulnerables a los exploits antiguos, bien conocidos y que son fáciles de conseguir.

Este año vamos a seguir siguiendo de cerca el desarrollo de los troyanos bancarios móviles: los desarrolladores de este tipo de malware son los primeros en utilizar nuevas tecnologías y se esmeran en buscar maneras de eludir los mecanismos de seguridad implementados en las nuevas versiones de los sistemas operativos móviles.

En 2016 uno de los temas más controvertidos fue la seguridad de los dispositivos del Internet de las cosas. Los diversos dispositivos “inteligentes” que se pueden conectar a Internet se están volviendo cada vez más populares, pero su nivel de seguridad es bastante bajo. En 2016 también descubrimos un troyano que atacaba routers domésticos. Vemos que a los atacantes ya no les bastan los smartphones y están comenzando a interactuar con el mundo exterior. Tal vez en 2017 veamos ataques completos contra los representantes del Internet de las cosas lanzados desde dispositivos móviles.

Virología móvil 2016

Ricardo Figueroa

Excelente resumen, muy claro. Solo tengo la pequeña duda si existe información mas regional para latinoamericanos. Y como puedo recibir este reporte para descargarlo.

Gracias