Particularidades del trimestre

Ganarse la confianza a cualquier precio: trucos de los ciberdelincuentes.

Hoy en día, muchas empresas utilizan las plataformas de Internet para enviar correos de marketing. Las posibilidades que ofrecen estas plataformas son bastante amplias: enviar mensajes publicitarios e informativos, recopilar estadísticas (por ejemplo, cuántos clics se hicieron en los enlaces de un mensaje de correo), etc. Dichos servicios atraen tanto a los spammers, que los utilizan para organizar los correos, como a los ciberdelincuentes, que intentan acceder a las cuentas de los usuarios, por lo general mediante el phishing. Como resultado, las listas de correo creadas por los usuarios también caen en manos de los phishers. Esto permite a los atacantes enviar anuncios masivos o mensajes de phishing que los sistemas de filtrado pueden no detectar.

Así, en el tercer trimestre registramos el crecimiento de la cantidad de mensajes que usan la plataforma Sendgrid. Una parte importante de los mensajes enviados fueron ataques de phishing destinados a robar las credenciales de importantes sitios web. Los correos electrónicos no se diferenciaban del phishing tradicional, excepto por los encabezados de servicios legítimos y el enlace Sendgrid legítimo, que finalmente llevaba al usuario al sitio de phishing. Era posible distinguir las notificaciones reales de las falsificaciones mirando de cerca la barra de direcciones y el campo “De”.

¡Llámame, llámame!

En nuestro informe del trimestre pasado escribimos sobre un esquema fraudulento cada vez más común, en el que los ciberdelincuentes, haciéndose pasar por grandes empresas, enviaban mensajes con una solicitud para ponerse en contacto urgente con la asistencia técnica, llamando al número de teléfono especificado. Luego de que el usuario se ponía en contacto con el operador, intentaban extraerle, por ejemplo, datos de tarjetas bancarias, por lo que podía llegar a perder el dinero almacenado en su cuenta. Los números “gratuitos” más utilizados tienen ciertos prefijos (los primeros tres dígitos después del código de país: por ejemplo, 800, 888, 844).

En el tercer trimestre de 2020, vimos nuevas versiones de estos esquemas: ahora los atacantes no solo advierten sobre el acceso no autorizado a la cuenta, sino también sobre transacciones monetarias supuestamente realizadas por el usuario. Con esto quieren que el cliente, habiendo visto un mensaje sobre una transacción financiera, se apresure a llamar al servicio de soporte al número (en negrita) indicado en el mensaje. Estos mensajes carecen de enlaces y el mensaje en sí es una imagen, lo que complica su detección.

Estos esquemas son bastante convenientes para los estafadores, ya que enviar spam es mucho más barato que llamar a posibles víctimas. Para no caer en la trampa de los estafadores, debe llamar al servicio de soporte, pero no al número que aparece en el mensaje, sino al que figura en el sitio web oficial de la organización, o usar una aplicación para protegerse contra el fraude telefónico capaz de verificar los número de llamadas salientes.

COVID-19 y el tema de los envíos masivos de spam

Subvenciones de Facebook.

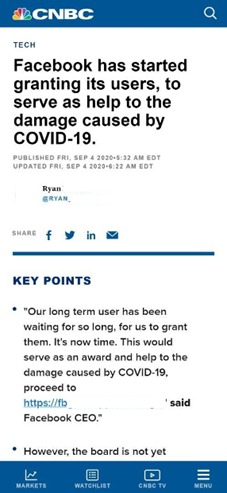

En el tercer trimestre de 2020, muchos usuarios de redes sociales y mensajería instantánea recibieron una captura de pantalla con noticias interesantes: en nombre de CNBC (pero en mal inglés, lo que debería ser despertar sospechas), se informaba que Facebook está dispuesto a pagar una indemnización a todas las víctimas del COVID-19. Para ello, había que seguir el enlace y rellenar una serie de documentos.

El enlace no tenía nada que ver con Facebook y conducía a una página falsa que tenía un diseño parecido al de la organización Mercy Corps que ayuda a las víctimas de desastres naturales o conflictos armados. Para recibir la ayuda, la víctima tenía que ingresar su nombre de usuario y contraseña de Facebook, y luego verificar su identidad, proporcionando su información personal, incluido su SSN (número de seguro social, que solo se emite a ciudadanos estadounidenses). Esto sugiere que el ataque fraudulento tenía como blanco a los residentes estadounidenses. Si el usuario ingresaba todos los datos requeridos, los ciberdelincuentes no solo recibían acceso a su cuenta en la red social, sino también sus datos personales, que luego podrían usar para robar su identidad o para hacer transacciones con sus tarjetas bancarias.

Vale decir que el esquema fraudulento se basaba en la noticia oficial de que Facebook está listo para brindar apoyo a las víctimas del COVID-19. Pero se trata de subvenciones para empresas y no de asistencia a particulares.

Phishing turístico

La epidemia de coronavirus, que ha sido un duro golpe para el turismo, también ha afectado a los estafadores: este trimestre hubo menos correos electrónicos con atractivas ofertas de vacaciones de verano que lo habitual. Sin embargo, la epidemia no detuvo por completo a los estafadores.

En el tercer trimestre, los usuarios de Airbnb y Expedia Group fueron los blancos más frecuentes de ataques de phishing. Las falsificaciones de los ciberdelincuentes que buscaban las cuentas de estos servicios reproducían con mucha precisión el diseño de los sitios originales y solo podían distinguirse mirando de cerca la barra de direcciones: la mayoría de las veces allí se podían ver dominios o direcciones de hosting gratuito que no tenían ninguna relación con la empresa.

Para no revelar sus intenciones desde el principio, los estafadores utilizan servicios para acortar enlaces y distribuyen mensajes en redes sociales y mensajería instantánea, donde los enlaces “acortados” parecen normales. En los mensajes, los estafadores ofrecen comprar un tour barato o alquilar un hotel a un precio de ganga. Y es imposible entender a dónde lleva el enlace de dicho mensaje antes de hacer clic en él, que es lo que esperaban los atacantes. Las cuentas robadas de esta manera podrían ser utilizadas por estafadores para, entre otras cosas, lavar dinero.

Los phishers también falsificaron páginas de ofertas de alquiler: al hacer clic en ellas, se podía ver una foto del apartamento, leer información detallada y ver las condiciones del arrendador para firmar el contrato. A continuación se podían leer críticas favorables de clientes anteriores, para que la víctima no sospeche nada.

Durante la correspondencia, el “propietario” aceptaba alquilar su apartamento, a cambio de un pago por adelantado. Pero una vez depositado el dinero, desaparecía junto con la página falsa. En este caso, los ciberdelincuentes también esperaban que, al buscar una buena oferta (precios bajos, grandes descuentos), el cliente no prestara atención a la barra de direcciones y no perdiera el tiempo revisando la información.

Ataques al sector corporativo

Correo malicioso

Ya hemos escrito sobre el envío masivo de archivos maliciosos bajo la apariencia de notificaciones de varios servicios de entrega. Este trimestre siguen vigentes: detectamos una lista de correo dirigida a empleados que de alguna manera están involucrados en ventas. Los estafadores trataban de persuadir al destinatario de que abriera los documentos adjuntos para pagar los derechos de aduana por la importación de mercancías. En lugar de documentos, el archivo adjunto contenía Backdoor.MSIL.Crysan.gen.

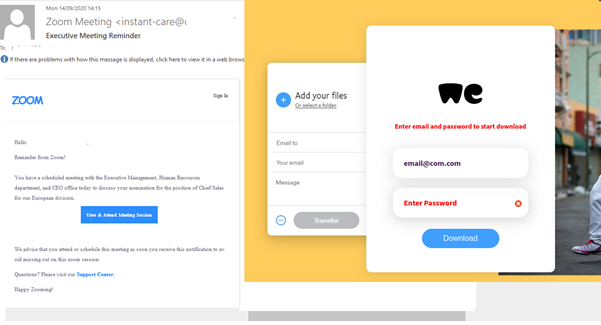

También debemos mencionar los correos maliciosos con “recordatorios” sobre reuniones en línea. Por ejemplo, en uno de ellos se le pedía a la víctima que se uniera a una reunión en Zoom, para lo cual tenía que seguir el enlace adjunto. Pero, en lugar de la reunión, el usuario terminaba en la página de phishing We transfer. Si el usuario picaba el anzuelo e intentaba iniciar sesión en la cuenta corporativa de We transfer, los atacantes obtenían acceso a los datos de la empresa almacenados en esta nube.

En otra lista de correo, en nombre del popular servicio Microsoft Sharepoint, se informaba al usuario de que se había compartido un documento con él. Después de hacer clic en el enlace, la víctima llegaba a una página falsa de autorización de Microsoft, con la ayuda de la cual los ciberdelincuentes robaban los inicios de sesión y contraseñas de la cuenta.

Aún más peligrosas eran las notificaciones de reuniones que contenían archivos maliciosos. Por ejemplo, el siguiente mensaje, inofensivo a primera vista, contenía HEUR: Trojan-Downloader.Script.Generic.

Y Trojan-Banker.Win32.ClipBanker, descargado del enlace de la carta a continuación, se utiliza para robar información financiera (entre ellas las relacionadas con las criptomonedas).

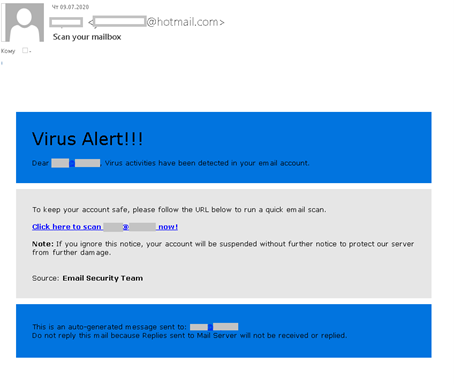

Escáner del correo

Para acceder a las cuentas corporativas, los ciberdelincuentes distribuían cartas en las que se indicaba que se habían encontrado virus en la cuenta de correo del destinatario. El mensaje decía que el usuario tenía que escanear ya mismo el buzón o su cuenta se desactivaría. Las cartas (enviadas desde una dirección en un alojamiento de correo gratuito) se disfrazaban como notificaciones de compañías de seguridad informática y, para no dar detalles superfluos, los atacantes usaban nombres neutrales como Email Security Team.

Los ciberdelincuentes esperaban que el miedo a los virus informáticos y la amenaza de que desactivaran su correo laboral obligarían al destinatario a ignorar algunas características extrañas de los mensajes. Por ejemplo, el remitente de dichos correos electrónicos puede ser el departamento de TI o el departamento de seguridad de la empresa, pero no un tercero. La página que se abría al hacer clic en el enlace no parecía un recurso corporativo ni por su dirección, ni por su diseño. Además, para aumentar su capacidad de persuasión, los atacantes habían puesto allí logotipos de las principales empresas de seguridad.

Para comenzar a “buscar virus”, el usuario debía ingresar el nombre de usuario y la contraseña de su buzón de correo corporativo. Hay que decir que el “escaneo” se iniciaba incluso si se ingresaba un nombre de usuario y contraseña arbitrarios en el formulario:

Estadísticas: spam

Porcentaje de spam en el tráfico de correo

Porcentaje de spam en el tráfico de correo global, segundo trimestre de 2020 – tercer trimestre de 2020 (descargar)

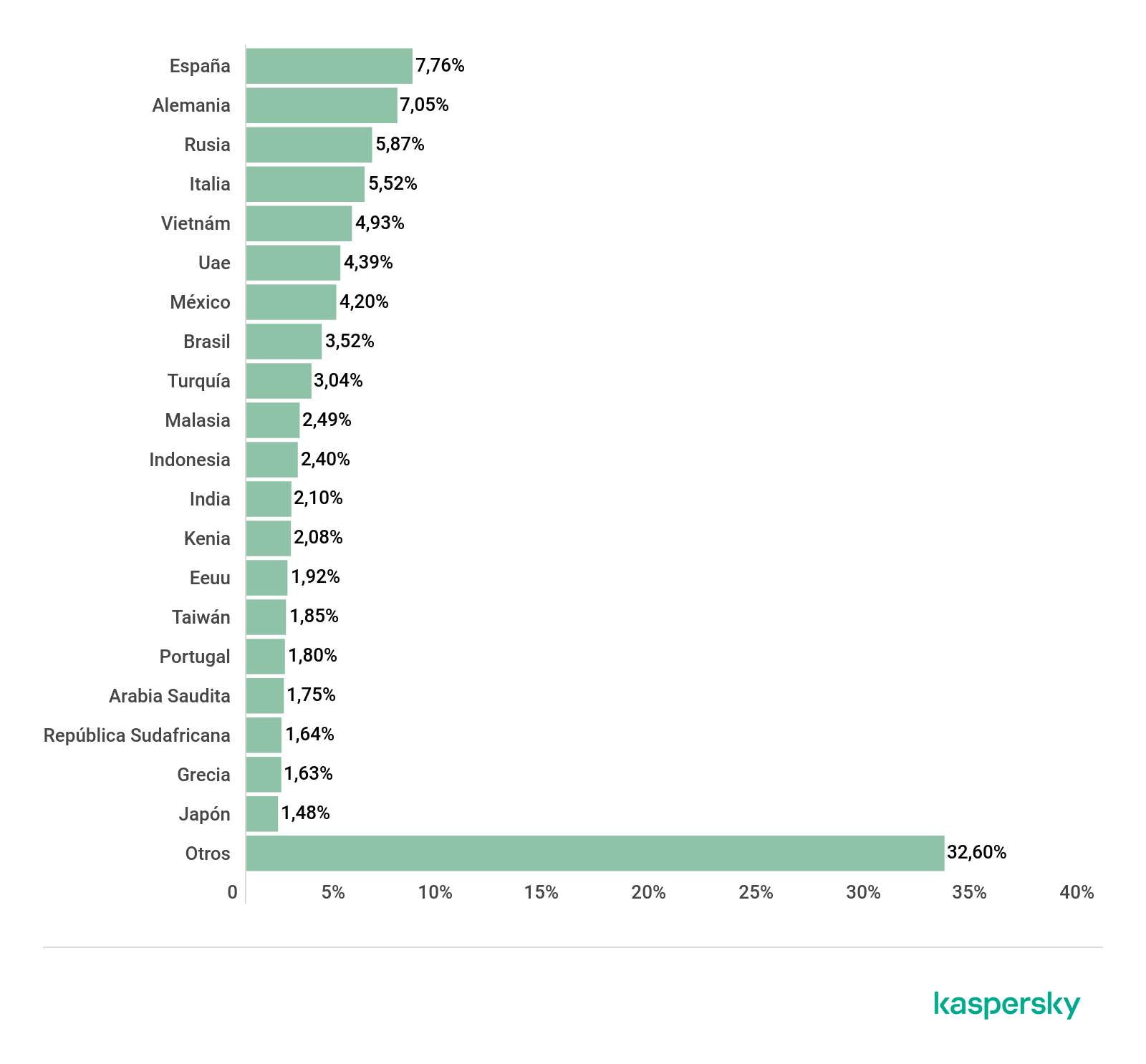

Países fuente de spam

Fuentes de spam en el mundo, tercer trimestre de 2020 (descargar)

La segunda mitad del TOP 10 ha sufrido grandes cambios: Turquía abandonó la clasificación, ya que esta vez ocupó el undécimo lugar (1,73%), Holanda ocupó el sexto lugar (3,89%), Brasil el séptimo (3,26%), España el octavo (2,52%), Japón el noveno (2,30%) y Polonia el décimo (1, 80%), tras subir una posición respecto al último trimestre.

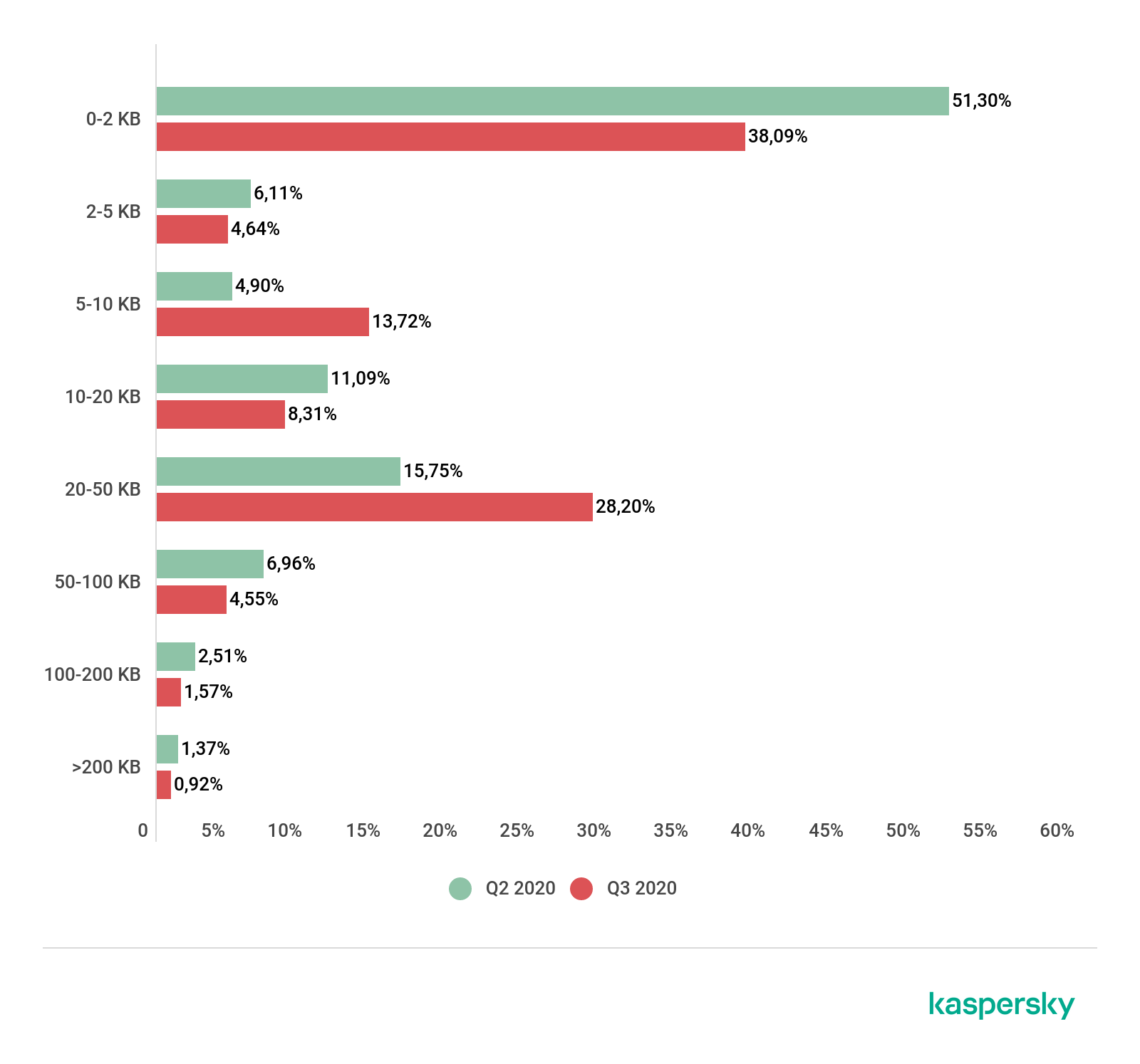

Tamaño de los mensajes spam

Tamaño de los mensajes de spam, segundo trimestre de 2020 – tercer trimestre de 2020 (descargar)

Archivos adjuntos maliciosos: familias de malware

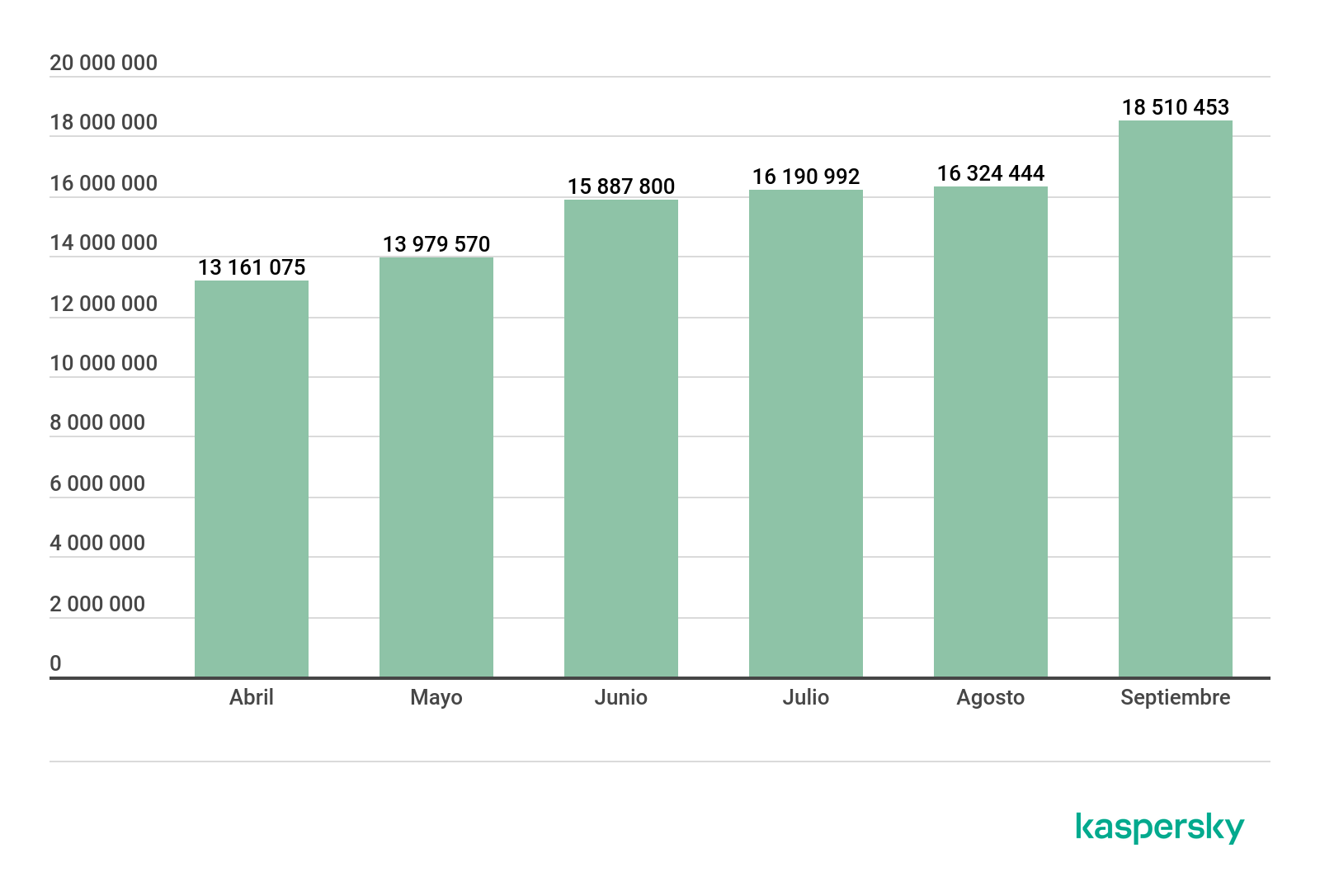

Número de detecciones del antivirus de correo electrónico, segundo trimestre de 2020 – tercer trimestre de 2020 (descargar)

TOP 10 de archivos adjuntos maliciosos en el tráfico de correo electrónico, tercer trimestre de 2020 (descargar)

TOP 10 de familias de malware en el tráfico de correo electrónico, tercer trimestre de 2020 (descargar)

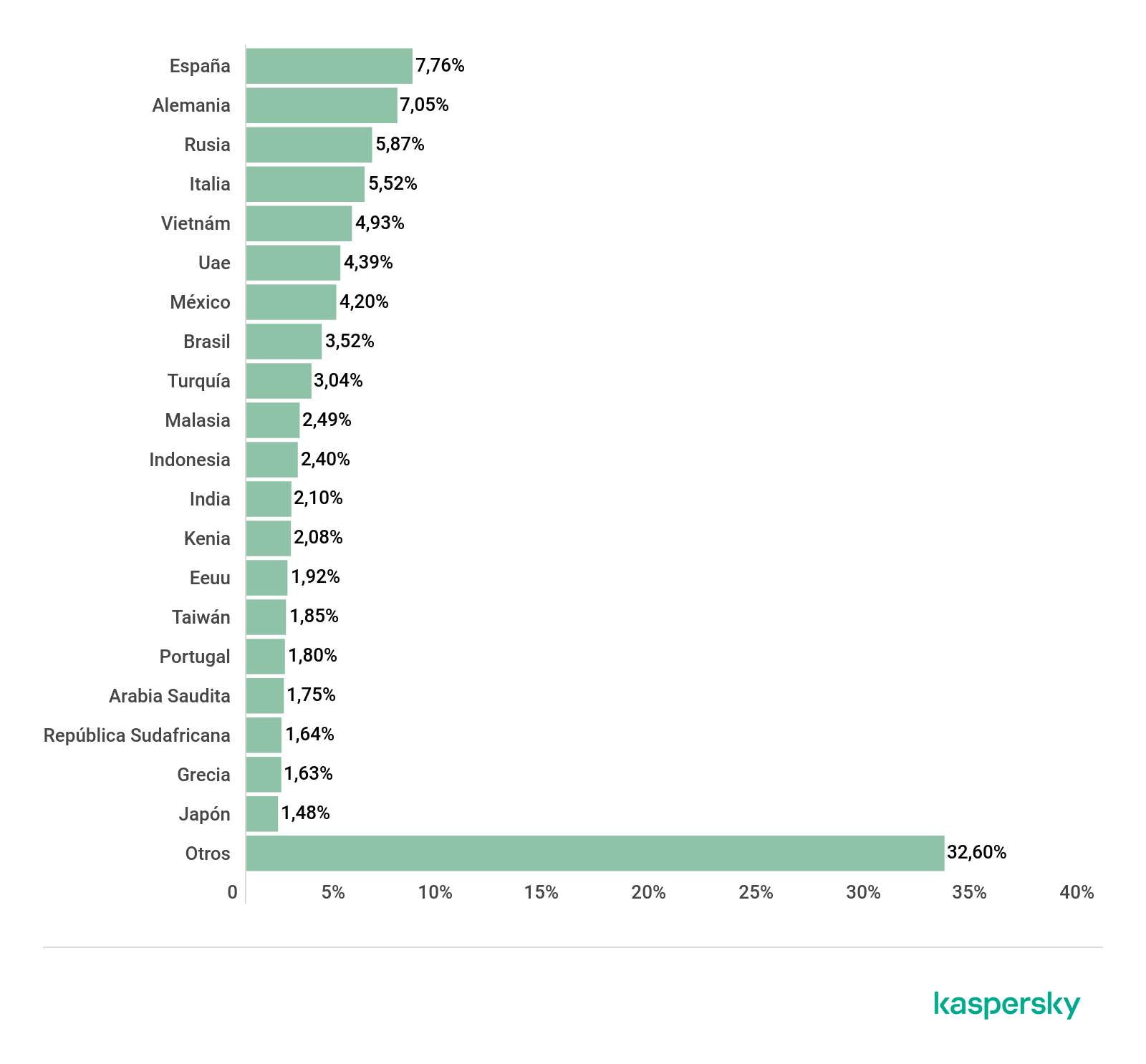

Países de destino de los envíos maliciosos

Distribución de las reacciones del antivirus de correo por país, tercer trimestre de 2020 (descargar)

Estadísticas: phishing

En el tercer trimestre de 2020, el sistema Antiphishing neutralizó 103 060 725 intentos de llevar a los usuarios a páginas fraudulentas, casi 3,2 millones menos que el resultado del segundo trimestre. La proporción de usuarios únicos atacados fue del 7,67% del número total de usuarios del producto.

Geografía de los ataques

El país con la mayor proporción de usuarios atacados por phishers esta vez fue Mongolia (15,54%).

Geografía de los ataques de phishing, tercer trimestre de 2020 (descargar)

Dominios de nivel superior

El dominio de nivel superior más utilizado por los phishers este trimestre, como en el pasado, fue la zona de dominio COM (40,09% del número total de dominios de nivel superior implicados en ataques). En el segundo lugar se encuentra XYZ (5,84%), y en el tercero, NET (3,00%). La zona de dominio RU ocupa el cuarto lugar (2,93%) y BUZZ el quinto (2,57%).

Dominios de nivel superior más utilizados por los phishers, tercer trimestre de 2020 (descargar)

Organizaciones atacadas

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro sistema Antiphishing en los equipos de los usuarios. Este componente detecta las páginas con contenidos phishing a las que el usuario trata de llegar al pulsar enlaces contenidos en el mensaje o en Internet. Carece de importancia de qué forma se haga el paso: al pulsar un enlace en un mensaje phishing, en un mensaje de una red social o debido a las acciones de un programa malicioso. Cuando el sistema de defensa reacciona, el usuario recibe una advertencia sobre la posible amenaza.

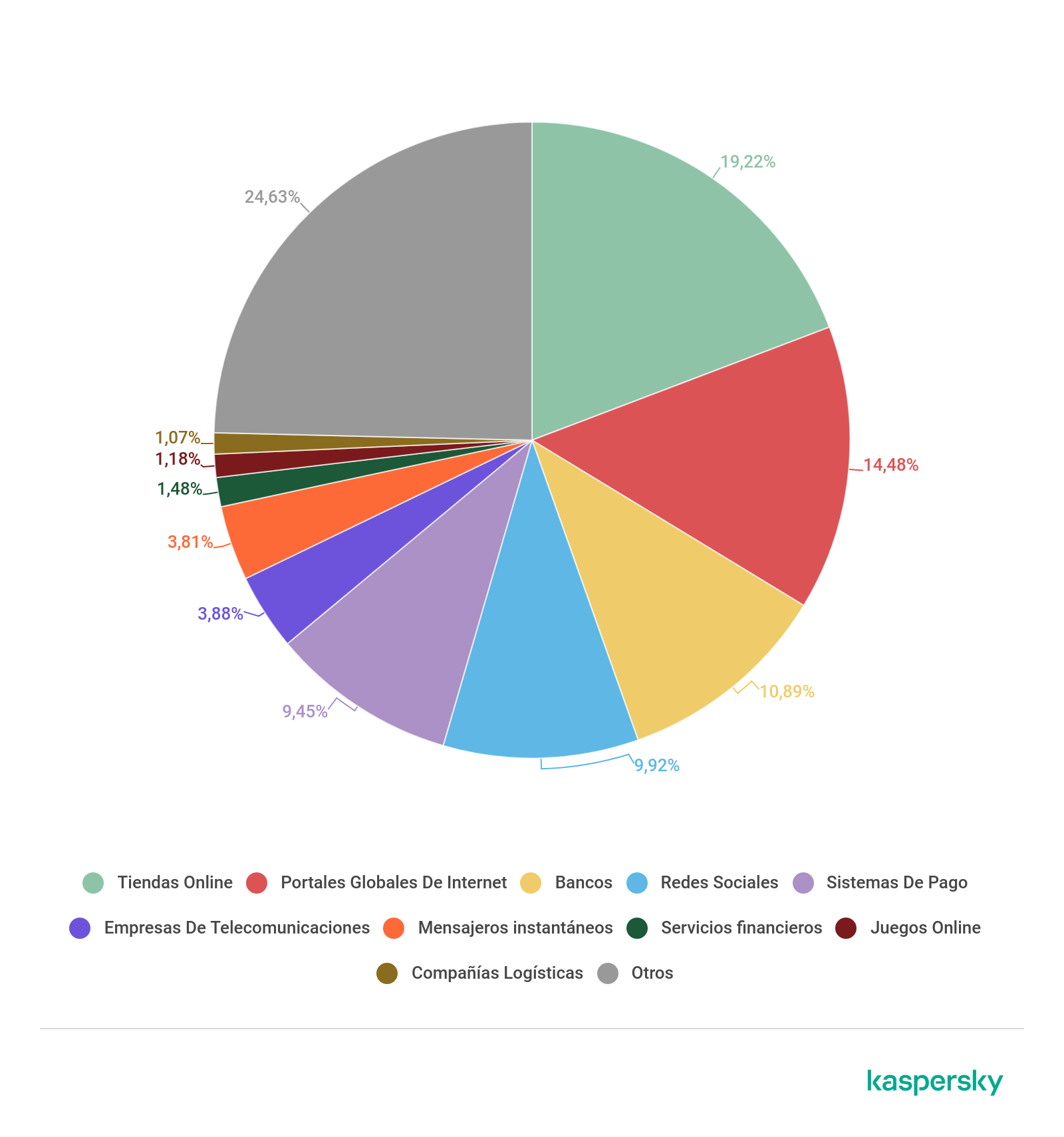

Como antes, la mayor cantidad de ataques de phishing recayó en organizaciones de la categoría de Tiendas en línea. En comparación con el segundo trimestre de 2020, su participación disminuyó un poco (en 0,20 puntos porcentuales) y alcanzó el 19,22%. La categoría Portales globales de Internet también se mantuvo en segundo lugar (14,48%), seguido de Bancos (10,89%), como en el trimestre anterior.

Distribución de organizaciones cuyos usuarios fueron atacados por phishers, por categoría, tercer trimestre de 2020 (descargar)

Conclusiones

El tema de la pandemia, que comenzó con el phishing y el spam en el primer trimestre de este año, sigue siendo relevante para los spammers y phishers. Creemos que la “segunda ola” del COVID-19 podría desencadenar un aumento en los correos que ofrecen productos para la prevención y el tratamiento del coronavirus. Además, es probable que, en el contexto del deterioro de la situación económica, aumente el número de correos fraudulentos con ofertas para donar una pequeña cantidad a fin de ganar un premio mayor.

La proporción promedio de spam en el tráfico de correo global (48,91%) en este trimestre disminuyó en 1,27 puntos porcentuales en comparación con el período del informe anterior, y el número de intentos de acceder a páginas de phishing fue de 103 millones.

Rusia volvió a ocupar el primer lugar en la lista de países fuente de spam en el tercer trimestre, con una participación del 23,52%. Nuestras soluciones de seguridad informática bloquearon 51 025 889 archivos adjuntos maliciosos y Trojan-PSW.MSIL.Agensla se convirtió en la familia maliciosa más popular en los envíos de spam, con una participación del 12,67% en el tráfico de correo electrónico.

Spam y phishing en el tercer trimestre de 2020