Cifras del año

- La proporción de spam en el tráfico de correo fue del 56,63%, que es 1,68 p.p. menos que en 2016.

- La mayor parte del spam, el 13,21%, sigue proviniendo de Estados Unidos.

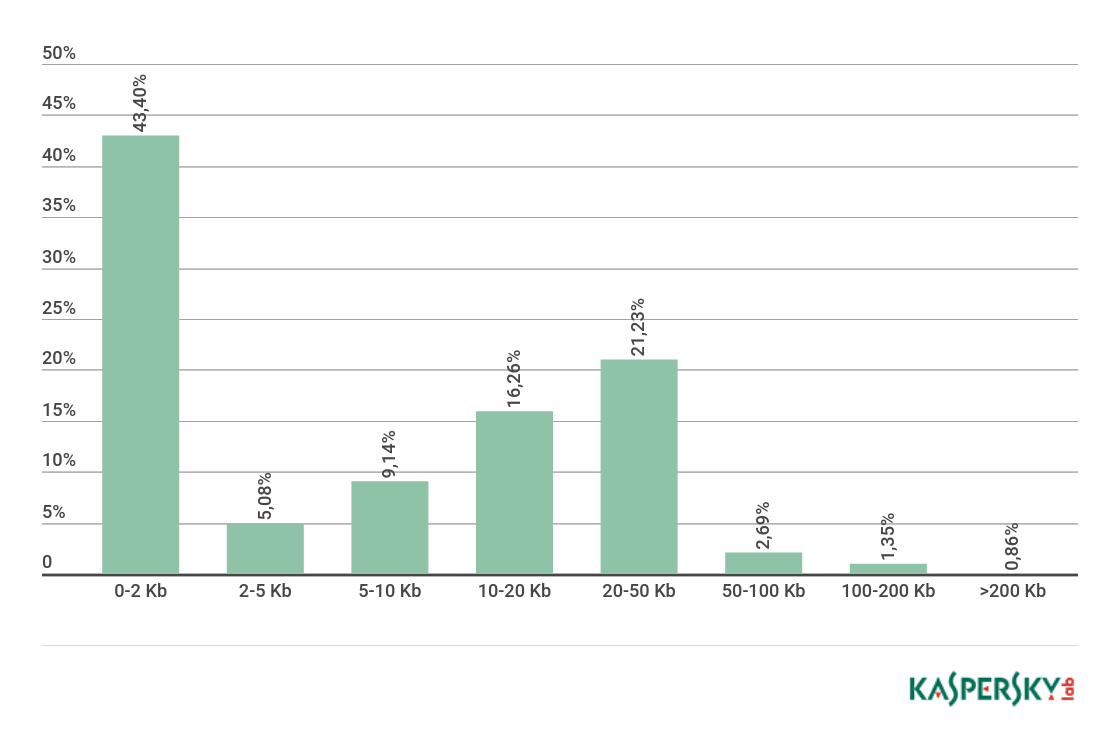

- El 43,40% de los mensajes de spam eran de menos de 2 KB

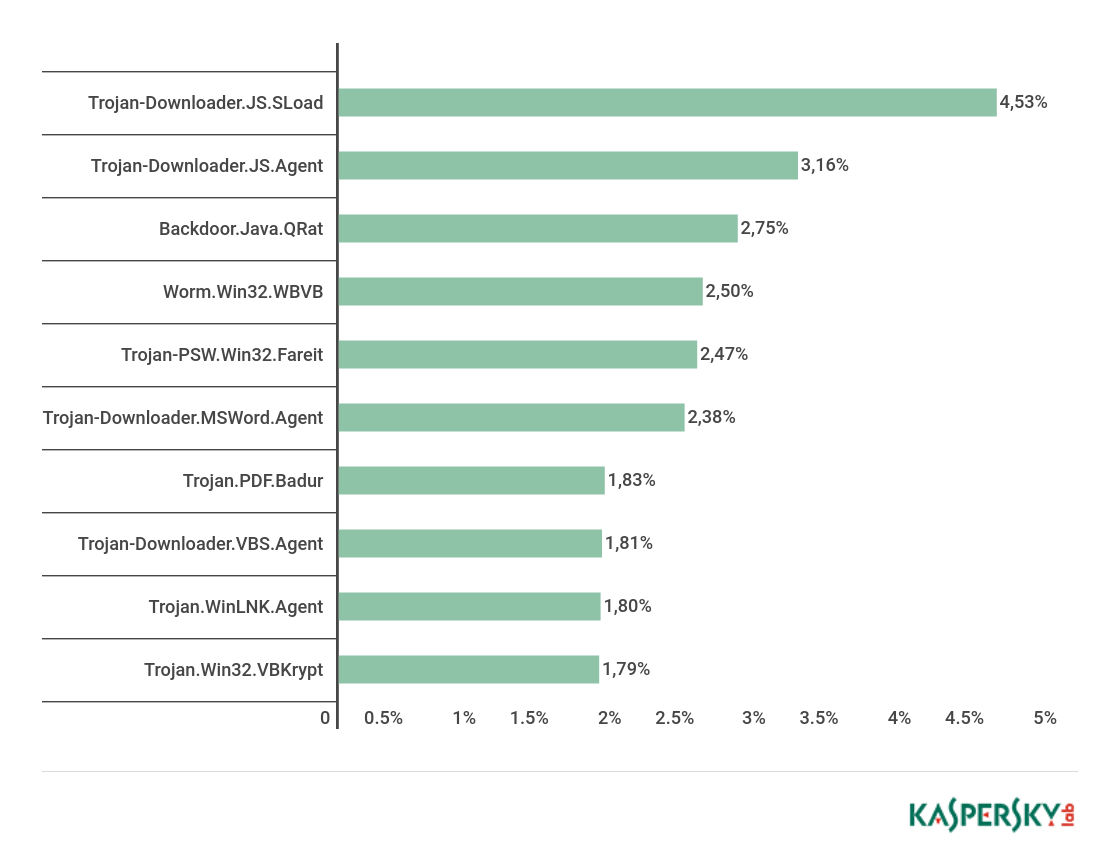

- La familia de malware más común en el correo fue Trojan-Downloader.JS.Sload

- El sistema Antiphishing realizó 260 403 422 detecciones.

- El 15,9% de usuarios únicos se topó con el phishing

Los sucesos mundiales y el spam

El envío de mensajes de spam que de alguna manera mencionan los principales acontecimientos de la agenda mundial de noticias tiene presencia constante en el tráfico basura. Esta tendencia se viene observando desde hace varios años y es poco probable que cambie en los próximos años. Los cataclismos naturales (los huracanes Irma y Harvey; el terremoto en México) que ocurrieron en 2017, fueron una razón más para lucrar para los delincuentes. A los buzones de los usuarios llegaban raudales de cartas nigerianas “clásicas” con pedidos de ayuda para recibir herencias de parientes fallecidos, propuestas de ayudar a las víctimas de las catástrofes, etc. También se mencionaban cataclismos en mensajes con propuestas de trabajo, créditos, publicidad spam.

En 2017, los spammers utilizaron activamente el tema de los desastres naturales en sus mensajes.

En 2017, los spammers utilizaron activamente el tema de los desastres naturales en sus mensajes.

Los spammers también usaronn activamente los eventos deportivos de los últimos años. Los más populares son los principales partidos de fútbol y la Olimpiada: estos eventos son los que más a menudo se mencionan en las notificaciones fraudulentas de premios de lotería. Los mensajes sobre el Mundial de Fútbol en 2018 los empezamos a ver ya desde 2016. En 2017 su número aumentó, pero el formato y el contenido siguieron siendo los mismos. Por regla general, tales mensajes informan que durante una lotería, supuestamente organizada por una organización de renombre, la dirección del destinatario fue seleccionada al azar entre un millón de otras y ahora tiene que cobrar una enorme suma de dinero como premio. Además de dinero, a veces los estafadores prometen entradas para los partidos. Todo esto viene escrito en los archivos adjuntos, en cuyo diseño están presentes los logotipos oficiales de los partidos, organizaciones y patrocinadores.

Falsos sorteos de entradas de la FIFA

Falsos sorteos de entradas de la FIFA

Es común que personas famosas se conviertan en personajes de las tramas de los estafadores “nigerianos”. Los más populares son los presidentes de estado y otros representantes de la clase política. En particular, en 2017, una de las figuras que gozó de más popularidad entre los delincuentes fue el presidente de los Estados Unidos, Donald Trump.

Predecimos que en 2018 los estafadores continuarán siguiendo de cerca los acontecimientos mundiales y a las personas famosas con el fin de no perder oportunidades de robar el dinero y la información personal de las víctimas crédulas.

Las criptomonedas en el spam

En los informes y artículos que publicamos a lo largo del año, escribimos que las criptomonedas se han arraigado en el spam publicitario y el correo fraudulento: al parecer, todos los numerosos “gane sin salir de casa”, las pirámides financieras, los “premios” de lotería, el phishing y demás esquemas fraudulentos se han convertido en los “bitcoins” actuales. Tratemos de sistematizar los tipos de spam que de alguna manera están relacionados con el tema de las criptomonedas.

Seminarios

Es cierto que se organizan conferencias y seminarios serios sobre la tecnología de blockchain, pero los spammers utilizan este tema para sus propios objetivos. En los seminarios que anuncian en los boletines, tratan de no cansar al usuario con detalles técnicos, pero prometen enseñarle a extraer fabulosas ganancias de las criptomonedas. Tales envíos masivos son parientes del spam “tradicional” sobre “cómo hacer dinero rápido en la bolsa”.

Ejemplo de cartas con publicidad de seminarios “prometedores”

Ejemplo de cartas con publicidad de seminarios “prometedores”

Fraude financiero

Uno de los tipos específicos de fraude asociado con las criptomonedas es la falsificación de servicios de minería en la nube. Dichos servicios prevén el alquiler de sus propios centros de datos especializados con “capacidades mineras”. Los recursos fraudulentos ofrecen servicios similares, pero la cooperación se interrumpe cuando el usuario paga el alquiler, porque después la víctima no recibe ni la capacidad deseada, ni su dinero de vuelta. La variante “piramidal” de fraude merece una mención aparte: el usuario “recibe ingresos” de la minería siempre y cuando atraiga a otras víctimas (para las que también hay una recompensa). Pero tarde o temprano el flujo de dinero se agota y no se puede recuperar el depósito original.

Los falsos servicios de “minería en la nube” atraen usuarios prometiéndoles ganancias

Los falsos servicios de “minería en la nube” atraen usuarios prometiéndoles ganancias

De la misma forma funcionan los sitios que se camuflan como plataformas de comercio de criptomonedas. La diferencia clave con las bolsas verdaderas es que solo se puede invertir dinero, pero no retirarlo. En este caso, los ingresos de la cuenta del usuario “crecen” a pasos acelerados, estimulándolo a invertir más dinero.

En las bolsas falsas de criptomoneda no hace falta ninguna experiencia.

En las bolsas falsas de criptomoneda no hace falta ninguna experiencia.

Un truco más sutil son las oficinas de corretaje que ofrecen asistencia en el comercio de opciones binarias (tanto verdaderas como falsas). En uno de nuestros anteriores informes escribimos sobre este fenómeno.

Otro método de fraude, que es típico de las criptomonedas, son los servicios falsos que ofrecen intercambio de una moneda a otra, o convertirla en dinero “real”. Los estafadores atraen a los usuarios con tasas ventajosas, pero al final lo único que hacen es quitarles el dinero.

La oficina de cambio simplemente se apodera de las criptomonedas.

La oficina de cambio simplemente se apodera de las criptomonedas.

El spam se utiliza a menudo para este tipo de fraude porque tiene una cualidad importante para los intrusos: el anonimato.

Otros tipos de fraude

Los tipos más tradicionales de fraude, como los falsos premios de lotería, han empezado a usar Bitcoin como cebo:

Programas nocivos

En 2017 los programas cifradores maliciosos cuyos creadores exigían un rescate en bitcoins tuvieron mucho menos presencia en los mensajes de spam que en 2016. Sin embargo, hemos visto varias modificaciones de los cifradores Locky, Cerber, Rack y otros. Al mismo tiempo, la posibilidad de robar contraseñas de monederos de criptomonedas y de minería se han añadido a las capacidades de algunos programas maliciosos propagados mediante spam.

Además, una variedad de malware se distribuyó en el spam como herramientas para ganar bitcoins o instrucciones para el comercio con esta criptomoneda.

Documento adjunto que se detecta como HEUR:Exploit.RTF.Generic

Documento adjunto que se detecta como HEUR:Exploit.RTF.Generic

Bases de datos de direcciones

A las bases de datos de clientes específicos publicitadas a través de spam, se han añadido bases de datos con direcciones de usuarios de criptomonedas. Como resultado, los propietarios de estas direcciones están en riesgo de ataques selectivos (por ejemplo, proveniente del phishing mencionado más arriba).

En general, como cualquier evento mundial “candente”, el tema de las criptomonedas seguirá en el spam durante mucho tiempo. Y dado el componente financiero, que ejerce tanta atracción sobre los delincuentes cibernéticos, en 2018 hay que esperar el crecimiento del spam fraudulento y del phishing relacionados con las “criptomonedas”.

División del spam según países

Como se sabe, en el spam hay temas eternos, como la publicidad de fármacos que estimulan la potencia sexual, las falsificaciones de objetos de marcas conocidas, etc. Además, el spam es un fenómeno internacional que traspasa los límites geográficos. Sin embargo, en 2017, aparte de los temas “generales”, hemos notado algunas características locales que queremos compartir.

China y la producción

En 2016 ya escribimos sobre la tendencia de los chinos a utilizar el spam para promocionar sus productos en el mercado internacional. Pue bien, esta tendencia se ha conservado en 2017: más y más fábricas chinas ofrecen sus productos de esta manera.

India y las tecnologías informáticas

Si los chinos desean entrar en el mercado internacional con sus mercancías, el spam procedente de la India ofrece sobre todo servicios informáticos: SEO, diseño web, desarrollo de aplicaciones móviles y mucho más.

Rusia y los seminarios

El spam ruso usa la lengua rusa y su blanco es, por el contrario, el mercado interno. Aquí también hay publicidad de fábricas, y publicidad de servicios, pero el segmento más apreciable es la publicidad de diferentes seminarios y talleres.

Estados Unidos y el spam empresarial selectivo

En los Estados Unidos, la ley que regula la legalidad del envío de mensajes publicitarios se basa en el principio de opt-out. Este principio significa que siempre y cuando el usuario no haya cancelado la suscripción de los correos promocionales, se los puede seguir enviando, y que cada mensaje debe tener un enlace que permita darse de baja. En el estándar americano CAN-SPAM contiene muchos otros requisitos para que los envíos sean legales. La ley regula la correspondencia del asunto del mensaje indicado en el título, la ausencia de recogida automática de direcciones, la presencia obligatoria de la dirección física del anunciante en el texto y mucho más.

Utilizando el principio de opt-out, muchas firmas pequeñas y a veces las grandes envían sus ofertas promocionales a personas que no se han suscrito. El matiz es que, incluso si las empresas que envían spam están físicamente ubicados en los Estados Unidos, los envíos se hacen en todo el mundo, y en la mayoría de los países la ley integra el principio de opt-in, que incluye el consentimiento previo de los destinatarios de la correspondencia. Es decir, en los países a dónde llegó el envío, la ley bien puede considerarlos spam.

El spam del negocio se caracteriza por su precisa selectividad, por ofrecer servicios en ciertas áreas y porque se envía a las empresas que trabajan en campos específicos. Y a menudo el correo no se dirige a toda la empresa, sino sólo a las personas que ocupan determinados puestos.

El malware y el sector corporativo

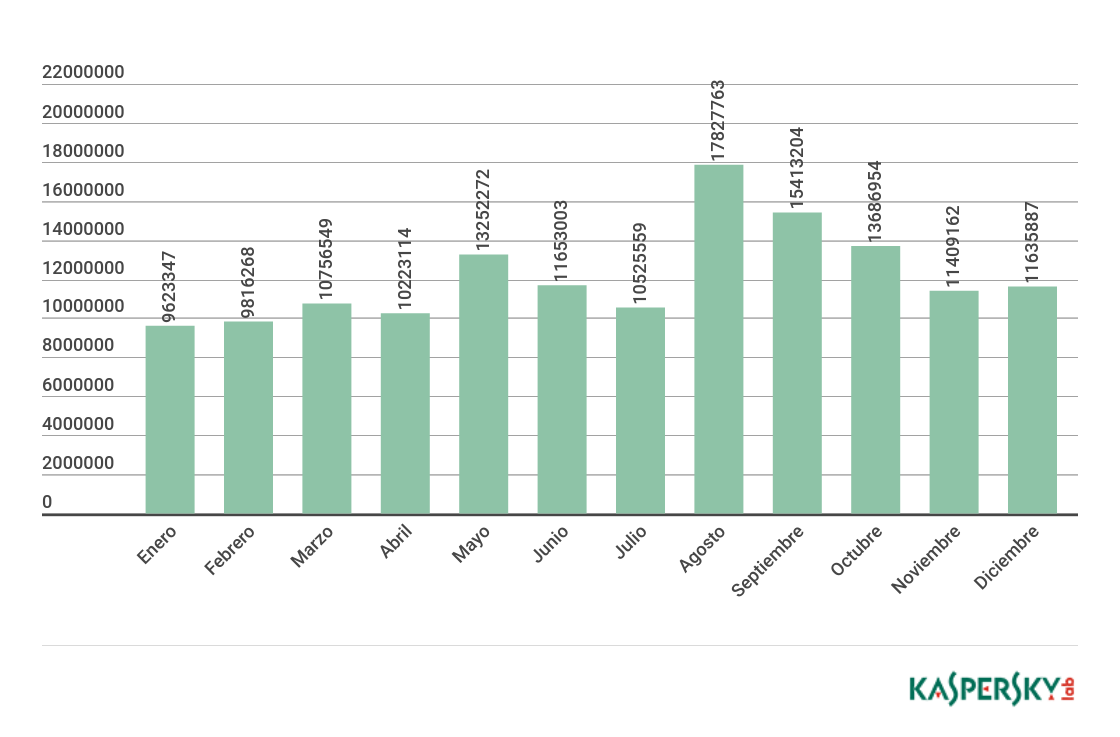

El número de mensajes spam maliciosos en 2017 fue 1,6 veces menor que en 2016. En total en 2017, el antivirus de correo instalado en los equipos de los clientes de Kaspersky Lab hizo 145 820 119 detecciones.

Número de detecciones realizadas por el componente antivirus de correo en los equipos de los clientes de Kaspersky Lab en 2017

Número de detecciones realizadas por el componente antivirus de correo en los equipos de los clientes de Kaspersky Lab en 2017

Esta disminución se debe al funcionamiento inestable de la botnet Necurs: el número de mensajes enviados con su ayuda se redujo considerablemente, y en el primer trimestre de 2017 dejó de funcionar. Los mensajes maliciosos enviados a través de Necurs eran cortos y no estaban personalizados. Con su ayuda, los destinatarios intentaron instalar malware cifrador de la familia Locky.

En general, 2017 se caracterizó por la gran cantidad de mensajes maliciosos que estaban muy bien diseñados y contenían fragmentos de correspondencia comercial correspondientes al perfil de la empresa, y detalles completos de las organizaciones en cuyo nombre se enviaban.

Los mensajes contienen objetos maliciosos que se detectan como Backdoor.java.Adwind.cu

Los mensajes contienen objetos maliciosos que se detectan como Backdoor.java.Adwind.cu

Estos mensajes no se enviaron en masa y lo más probable es que se los haya enviado a destinatarios específicos. Por los nombres de dominio a los que se hicieron los envíos, se puede suponer que el principal interés de los delincuentes era el sector corporativo, y las menciones a mensajes anteriores del destinatario permiten en algunos casos suponer un ataque de tipo Business Email Compromise.

El mensaje contiene un objeto malicioso que nuestros productos detectan como Trojan-PSW.Win32.Fareit.dnak

El mensaje contiene un objeto malicioso que nuestros productos detectan como Trojan-PSW.Win32.Fareit.dnak

Los programas maliciosos que se descargaban en el equipo de la víctima a menudo tenían funciones para recopilar información detallada sobre el sistema y su configuración (así como contraseñas, pulsaciones de teclado, etc.) y transferir los datos recopilados a un servidor remoto. Escribimos aquí sobre los posibles objetivos y autores de estos ataques.

Phishing

Las páginas de phishing migran a HTTPS

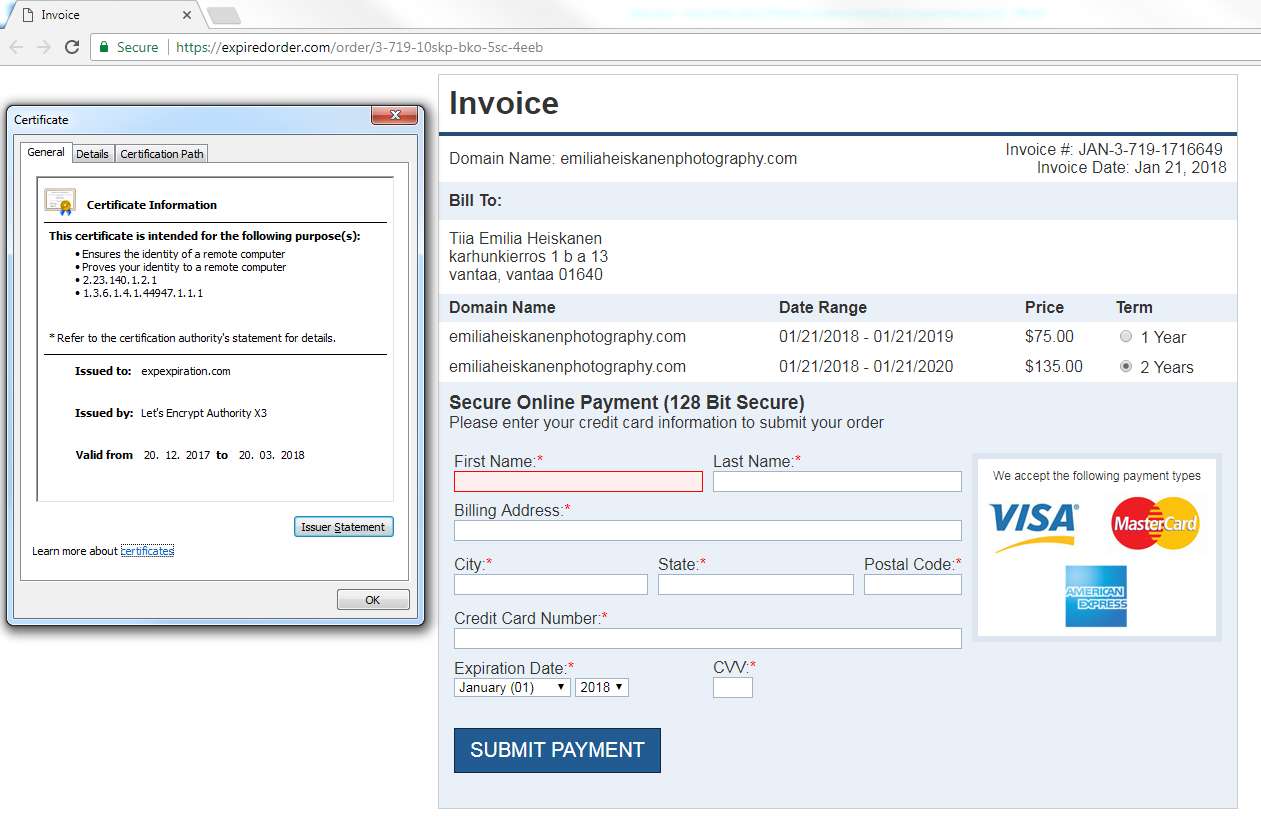

Últimamente, más y más sitios están empezando a usar HTTPS y no se trata sólo de sitios web legítimos. Si hace un año uno de los principales consejos para el usuario era “comprobar que la conexión a la página que solicita los datos personales esté protegida”, hoy la presencia de un certificado ya no garantiza la seguridad: al “otro extremo” puede haber cualquier cosa.

¿Dónde consiguen los estafadores los certificados? Si se trata de dominios creados específicamente para propósitos fraudulentos, es probable que los atacantes utilicen certificados gratuitos de 90 días expedidos por las autoridades de certificación Let’s Encrypt y Comodo. Conseguirlos se ha vuelto muy simple.

Sitio de phishing sitio con un certificado gratuito de 90 días de Let’s Encrypt.

Sitio de phishing sitio con un certificado gratuito de 90 días de Let’s Encrypt.

Por otra parte, las páginas de phishing suelen estar ubicadas en sitios comprometidos que cuentan con los certificados necesarios.

Página de phishing en un sitio web crackeado con HTTPS

Página de phishing en un sitio web crackeado con HTTPS

Los estafadores pueden utilizar un alojamiento web gratuito con certificado SSL:

Ya que mencionamos los sitios de alojamiento gratuito, es necesario decir, que los delincuentes prefieren los servicios que no hacen un buen seguimiento del contenido que los usuarios ponen. No es raro que se ponga contenido de phishing en el alojamiento gratuito de empresas bien conocidas: esto reduce el riesgo de que una página entre en las listas de rechazados, porque está ubicada en un dominio con una buena reputación, un nombre conocido y un buen certificado SSL. Si bien estos servicios están luchando activamente contra los contenidos ilegítimos, es común encontrar páginas de phishing en sus dominios.

Página de phishing ubicada en el servicio Google Sites que redirige al usuario a un recurso de terceros donde se le sugiere introducir información del sistema de pagos

Página de phishing ubicada en el servicio Google Sites que redirige al usuario a un recurso de terceros donde se le sugiere introducir información del sistema de pagos Páginas de phishing ubicadas en el servicio Force.com Sites

Páginas de phishing ubicadas en el servicio Force.com Sites

Uso de la codificación Punycode

Otra regla importante -comprobar siempre el nombre del dominio- también se ha vuelto más difícil de seguir porque los phishers están utilizando activamente la codificación Punycode, para camuflar los nombres de dominio que pertenecen a marcas conocidas. Los exploradores web utilizan la codificación Punycode para representar caracteres Unicode en la URL, pero si todos los caracteres del nombre de dominio pertenecen al conjunto de caracteres de un solo idioma, el explorador los mostrará en el idioma especificado en lugar de en formato Punycode. Los estafadores escogen los símbolos más parecidos al alfabeto latino y conforman un nombre de dominio similar al dominio de una empresa conocida.

No es un truco nuevo, pero este año causó un gran revuelo, sobre todo después del artículo del investigador chino Xudong Zheng dedicado a este problema. Como ejemplo, creó un dominio cuyo nombre en la barra de direcciones del navegador era idéntico al dominio de Apple. Los phishings no siempre son capaces de escoger letras exactamente iguales, pero de todas formas parecen bastante convincentes.

Ejemplos de nombes de dominio escritos con codificación Punycode y su visualización en la barra del navegador

Ejemplos de nombes de dominio escritos con codificación Punycode y su visualización en la barra del navegador

A pesar de la afinidad externa con el nombre de dominio original, estos dominios son más difíciles de detectar por palabras clave.

Monederos falsos para criptomonedas

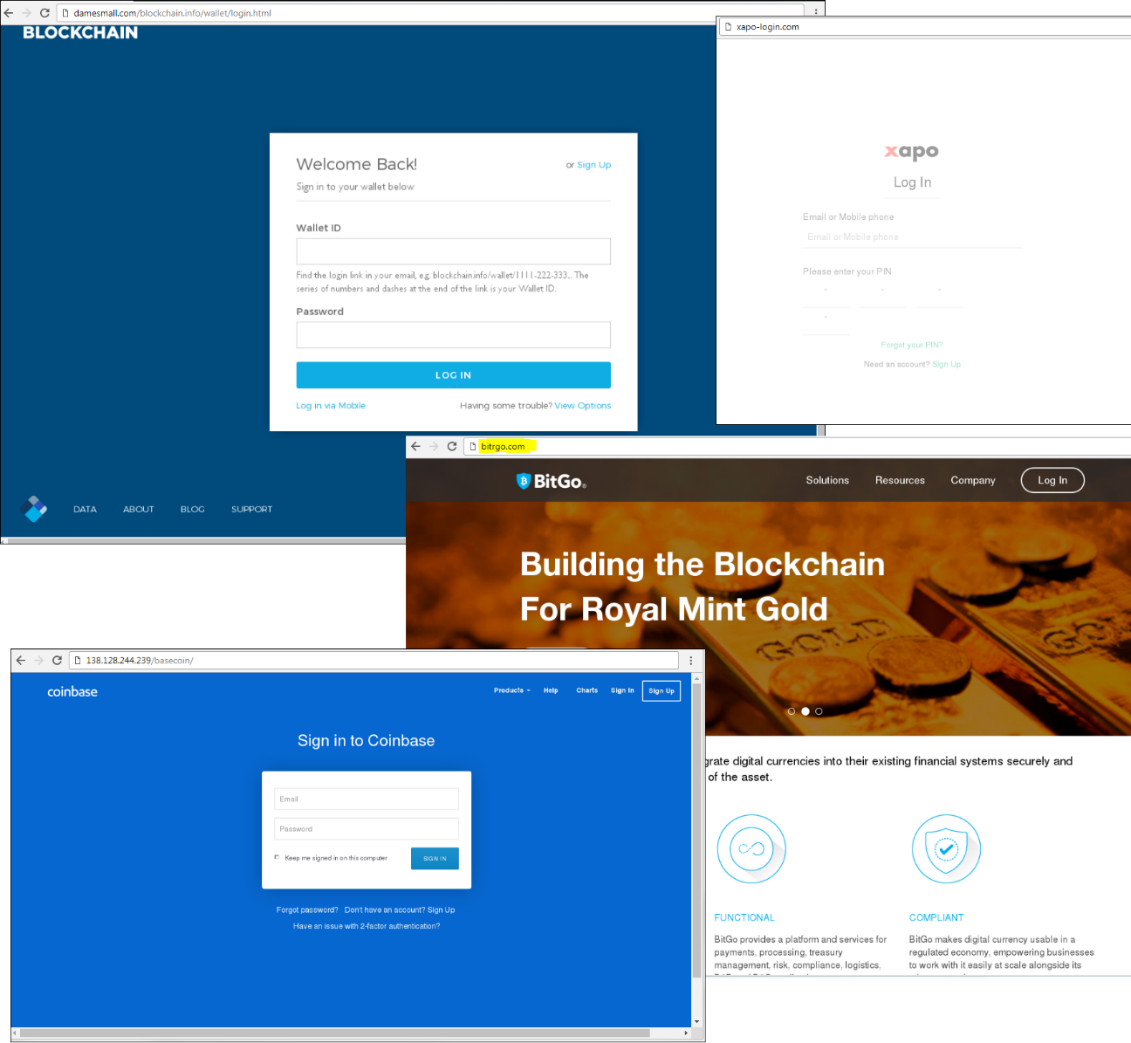

Los estafadores siempre siguen las tendencias, y utilizan los nombres de las organizaciones más populares, así como las noticias que causan más revuelo. El bombo alrededor de las criptomonedas este año ha llegado a tal nivel que hasta la gente más alejada del mundo virtual quiere comprar “bitcoins”, aunque no sepa de qué se trata.

El acceso a los monederos de criptomonedas es un objetivo muy atractivo para los phishings. Prueba de esto es el gran número de páginas falsas de phishing de criptomonederos. Nos hemos topado con sitios web falsificados de Coinbase, BitGo, Xapo y otros. Y uno de los líderes por el número de falsificaciones es el servicio blockchain.info.

Ejemplos de páginas de phishing que simulan las páginas de autorización de populares monederos de criptomonedas.

Ejemplos de páginas de phishing que simulan las páginas de autorización de populares monederos de criptomonedas.

Los estafadores también crean páginas que simulan ser las de servicios populares de criptomonedas, en un intento de obligar al usuario a transferir su dinero a los estafadores bajo la apariencia de inversiones rentables.

Página que se hace pasar por la del popular monedero coinbase

Página que se hace pasar por la del popular monedero coinbase

Estafas en las redes sociales

En el segundo trimestre una ola de “sorteos” de entradas gratuitas pasó por las redes sociales. Los estafadores crearon una gran cantidad de sitios web utilizando los nombres de líneas aéreas famosas, en cuyo nombre supuestamente se había hecho una lotería. Después de pasar una pequeña encuesta en este sitio, se remitía al usuario a uno de los recursos creados por los atacantes. Podía ser un sitio infectado, una página de phishing que proponía instalar un permiso malicioso bajo el disfraz de una actualización del navegador, una página de distribución de contenido malicioso, etc.

Ejemplos de publicaciones en Facebook con enlaces a diferentes dominios pertenecientes a estafadores.

Ejemplos de publicaciones en Facebook con enlaces a diferentes dominios pertenecientes a estafadores.

El esquema de fraude no es nuevo, pero sí es diferente su mecanismo de distribución: eran los usuarios quienes compartían el contenido peligroso en las redes sociales, porque esta era una de las condiciones para ganar el “premio”.

Algunos de los dominios involucrados en el esquema tenían disponible una estadística de las actividades de los visitantes. Según ésta, a uno de los sitios llegaron más de 2500 visitantes de todo el mundo en el lapso de una hora:

En el tercer trimestre, los estafadores trasladaron su actividad a WhatsApp y ampliaron la gama de premios falsos.

Los falsos sorteos, que empezaron su camino en las redes sociales, se trasladaron a WhatsApp, expandiendo al mismo tiempo la gama de premios

Los falsos sorteos, que empezaron su camino en las redes sociales, se trasladaron a WhatsApp, expandiendo al mismo tiempo la gama de premios

Virus falsos

Los estafadores de Internet a menudo no se molestan en escribir software malicioso, sino que se limitan a crear páginas web con notificaciones falsas de infección en nombre de los sistemas operativos populares. Tales notificaciones se abren a menudo como anuncios emergentes o cuando un usuario pasa a través de una cadena de redirecciones. Por ejemplo, después de responder a la encuesta, como en el esquema descrito anteriormente.

El propósito principal de los estafadores es intimidar al usuario y obligarlo a llamar al número especificado, donde en nombre del servicio oficial se le ofrecerán servicios para curar el equipo de una terrible enfermedad, algo que no le saldrá gratis.

Ejemplos de páginas de mensajes falsos sobre infecciones en el sistema

Ejemplos de páginas de mensajes falsos sobre infecciones en el sistema

No sólo los usuarios de Windows pueden sufrir actividades maliciosas. Los estafadores también están tratando de intimidar a los propietarios de productos de Apple.

Ejemplos de página con mensaje falso sobre infecciones en el sistema

Ejemplos de página con mensaje falso sobre infecciones en el sistema

Bajo el mismo pretexto, los estafadores pueden también distribuir software malicioso.

Ejemplos de páginas con mensajes falsos sobre infecciones en el sistema y que ofrecen descargar un archivo

Ejemplos de páginas con mensajes falsos sobre infecciones en el sistema y que ofrecen descargar un archivo

Devolución de impuestos

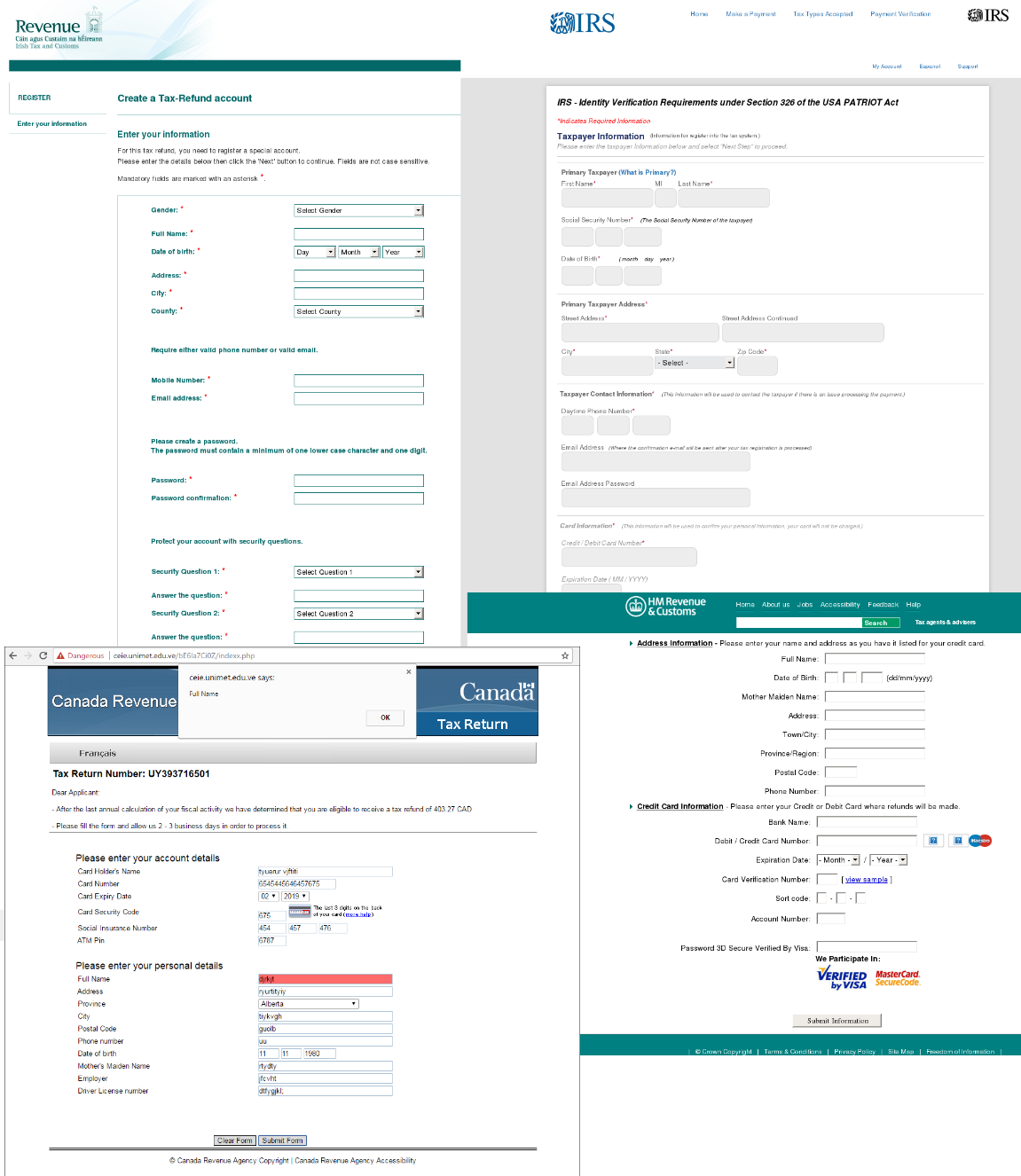

Otro tema popular cada año es la devolución de impuestos o el llenado de declaraciones de impuestos. La confianza en los sitios pertenecientes a estructuras estatales juega un papel importante en el éxito de las compañías de phishing en este segmento. Teniendo en cuenta las peculiaridades de la tributación en diferentes países, los estafadores llevan a cabo con éxito ataques tanto en Estados Unidos como en Francia, Canadá, Irlanda y otros países.

Ejemplos de páginas de phishing que utilizan los nombres de órganos fiscales de diferentes países

Ejemplos de páginas de phishing que utilizan los nombres de órganos fiscales de diferentes países

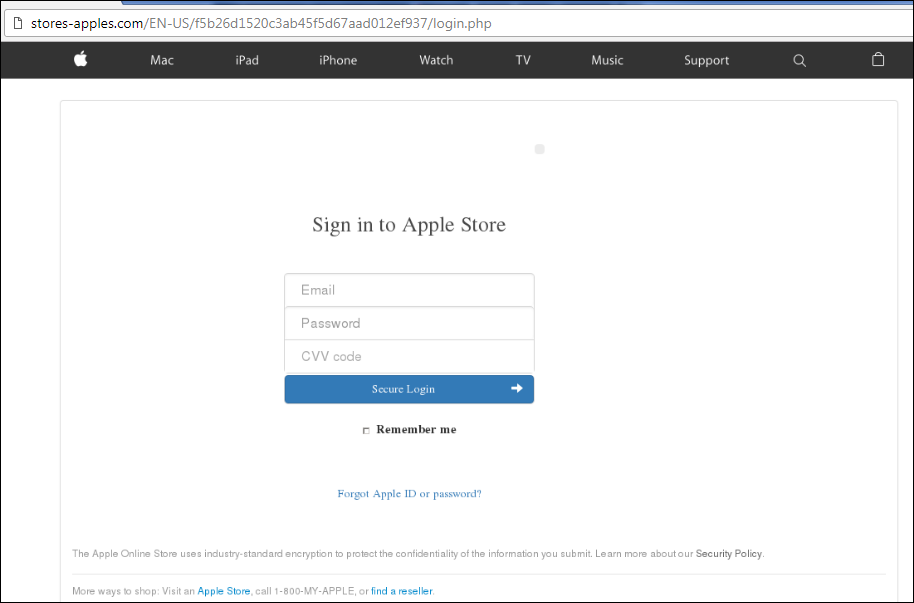

El nuevo iPhone

Las ventas de la nueva versión del popular smartphone también atrajeron a los estafadores, y el número de intentos de visitas de usuarios a páginas phishing que aparentan ser sitios de Apple, aumentó en septiembre en un 150%. Y esto ocurrió justo en el momento en que la empresa presentaba la nueva línea de iPhone.

Gráfico de las detecciones del componente Antiphishing en los equipos de los usuarios al hacerse intentos de visitar sitios phishing idénticos al sitio web de Apple, 2017

Gráfico de las detecciones del componente Antiphishing en los equipos de los usuarios al hacerse intentos de visitar sitios phishing idénticos al sitio web de Apple, 2017

La presentación de Apple fue una ocasión para lanzar varios esquemas fraudulentos que mencionaban el smartphone, como las loterías falsas, la venta de dispositivos falsificados y el clásico phishing con la mención de la marca.

Página de autorización falsa en Apple Store

Página de autorización falsa en Apple Store

Estadística spam

Porcentaje de spam en el tráfico de correo

En 2017 la cantidad de spam en el tráfico de correo bajó en 1,68 puntos porcentuales y constituyó el 66,76%.

Porcentaje de spam en el tráfico de correo en 2017

Porcentaje de spam en el tráfico de correo en 2017

La tasa más baja se registró en diciembre de 2017, y fue del 52,67%. La más alta (59,56%) tuvo lugar en septiembre.

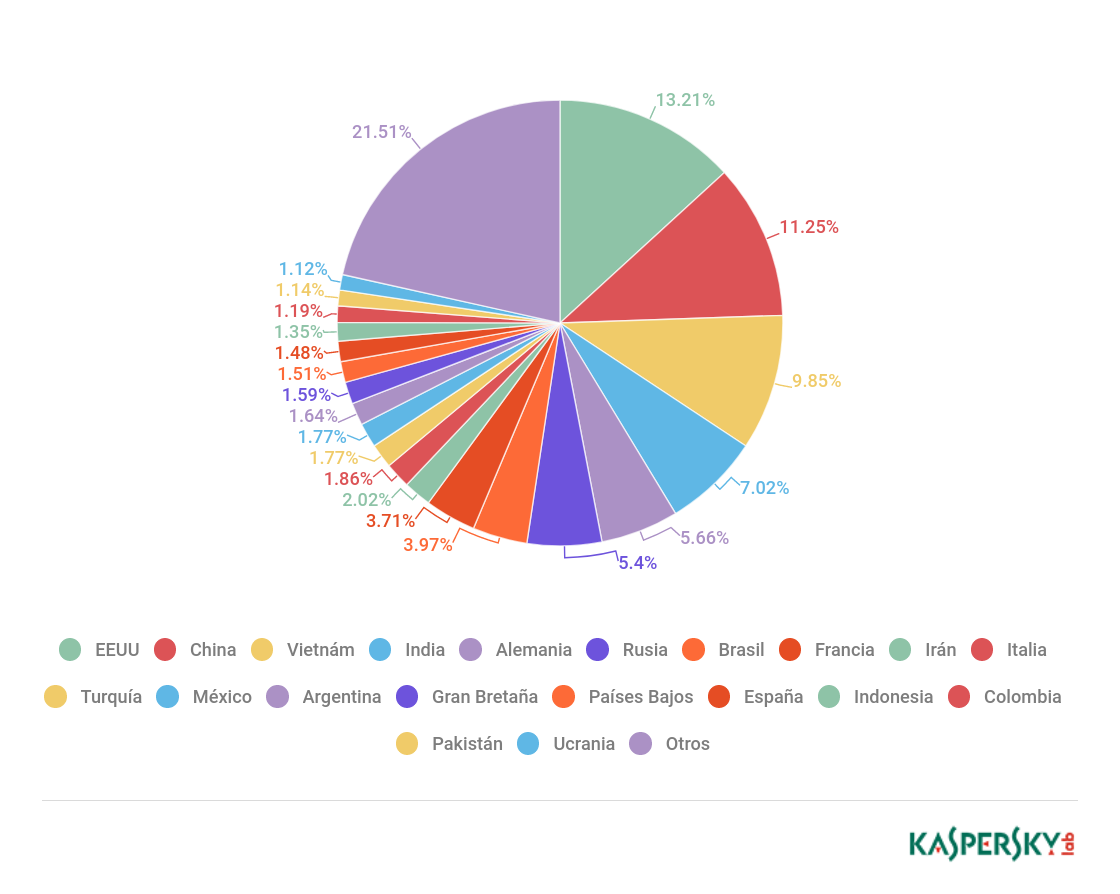

Países fuente de spam

En 2017, Estados Unidos (13,21%) mantuvo su liderazgo entre los países fuente de spam. Debido a un aumento significativo en el porcentaje de spam enviado, que fue de 6,59 puntos porcentuales, China (11,25%) subió al segundo lugar. El tercer puesto lo ocupa Vietnam (9,85%).

India bajó del tercer puesto al cuarto (7,02%), demostrando una disminución en el porcentaje de spam de 3,13 p.p. Le siguen Alemania (5,66%, + 2,45 p.p.) y Rusia (5,40%, + 1,87 p.p.).

Brasil (3,97%, -0,04 p.p.) se instaló en el séptimo lugar. Francia lo hizo en el noveno (3,71%, -0,32 p.p.). Turquía cierra el TOP 10 con un índice del 2,29%, que son 0,34 puntos porcentuales más que en 2015.

Tamaño de los mensajes spam

En 2017, la proporción de mensajes muy pequeños (de menos de 2 KB) disminuyó significativamente en el spam y constituyó un promedio del 43,40%, que equivalen a 16,97 puntos porcentuales menos que en 2016. La proporción de mensajes de 2 a 5 KB cambió ligeramente y ascendió al 5,08%.

Tamaño de los mensajes de spam, 2017

Tamaño de los mensajes de spam, 2017

También sigue aumentando la proporción de mensajes de 5 a 10 KB (9,14%, +2,99 p.p.), de 10 a 20 (16,26%, + 1,79 p.p.) y de 20 a 50 (21,23%, + 11,15 p.p.). En general, en 2017 el spam mostró una clara tendencia de reducción del número de mensajes de muy pequeño tamaño y de aumento de los mensajes de tamaño mediano, de 5 a 50 kB.

Adjuntos maliciosos en el correo

Familias de programas maliciosos

TOP 10 de familias de malware, 2017

TOP 10 de familias de malware, 2017

En 2017, la familia de malware más propagada en el correo fue Trojan-Downloader.JS.Sload, conformada por secuencias de comandos JS que descargan y ejecutan otros programas maliciosos en el equipo de la víctima, por lo general, programas cifradores.

En el segundo puesto del año pasado está Trojan-Downloader.JS.Agent . El representante típico de esta familia es un Java script que usa la tecnología ADODB.Stream para descargar y ejecutar archivos DLL, EXE y PDF.

El tercer puesto lo ocupa Backdoor.Java.QRat, un backdoor multiplataforma y multifuncional escrito en el lenguaje Java y que se vende en Darknet en la categoría “malware como un servicio” (malware as a service, MaaS). Se suele distribuir por correo electrónico como archivos adjuntos jar.

La familia Worm.Win32.WBVB ocupa el cuarto lugar. Esta familia la conforman los archivos ejecutables escritos en Visual Basic 6 (tanto en el modo de código P, como en el modo nativo) que no son de confianza según KSN.

El quinto puesto le pertenece a Trojan-PSW.Win32.Fareit. El propósito principal de esta familia de malware es el robo de datos: credenciales de programas clientes FTP instalados en el equipo infectado, credenciales para trabajar con repositorios en la nube, cookies en los navegadores y contraseñas de programas de correo electrónico. Los troyanos Fareit envían la información recogida al servidor de los delincuentes. Algunos miembros de la familia son capaces de descargar y ejecutar otros programas maliciosos.

En la sexta posición está la familia Trojan-Downloader.MSWord.Agent. Este programa malicioso es un archivo .doc que tiene adjunto un macro escrito en Visual Basic for Applications (VBA), que se ejecuta al abrirse el documento. El macro descarga del sitio de los delincuentes otro archivo malicioso y lo ejecuta en el equipo de la víctima.

En el séptimo lugar está Trojan.PDF.Badur, que es un documento PDF que contiene un vínculo que conduce a un sitio potencialmente peligroso.

La octava posición la ocupa la familia Trojan-Downloader.VBS.Agent —, formada por scripts que utilizan la tecnología ADODB. Stream para descargar archivos ZIP y ejecutar el malware extraído.

La familia de Trojan.WinLNK.Agent se encuentra en el noveno puesto. Los programas maliciosos que la integran tienen una extensión .lnk y contienen vínculos para descargar archivos maliciosos o una ruta para lanzar otro archivo ejecutable malicioso.

Completa el TOP 10 otra familia de troyanos-descargadores, Trojan.Win32.VBKrypt.

Países blanco de envíos maliciosos

Según los resultados de 2017, Alemania sigue ocupando la primera posición (16,25%, + 2,12 p.p.). China subió del tercer al segundo puesto (12,10%), al haber sumado 4,78 p.p. en el año. El tercer puesto le pertenece a Rusia (6,87%, +1,27 p.p.).

Países blanco de los envíos maliciosos masivos, 2017

Países blanco de los envíos maliciosos masivos, 2017

Con un pequeño margen les siguen Japón (5,32%, -2,27 p.p.), Gran Bretaña (5,04%, -0,13 p.p.), Italia (4,89%, -0,55 p.p.) y Brasil (4,22%, -0,77 p.p.).

El octavo lugar lo ocupa Vietnam (2,71%, + 0,81 p.p.). El noveno, Francia (2,42%, -1,15 p.p.). El último lugar del TOP 10 lo ocupa EAU (2,34%, + 0,82 p.p.).

Estadística phishing

En 2017 en los equipos de los usuarios de los productos de Kaspersky Lab se registraron 246 231 645 reacciones del sistema Antiphishing durante los intentos de visitar sitios de phishing. Son 91 273 748 más que en 2016. En total, el 15,9% de nuestros usuarios sufrieron intentos de ataque.

Organizaciones blanco de los ataques

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta todas las páginas con contenidos phishing a las que los usuarios tratan de llegar al pulsar enlaces contenidos en el mensaje o en Internet cuando los enlaces a estas páginas todavía no están presentes en las bases de Kaspersky Lab.

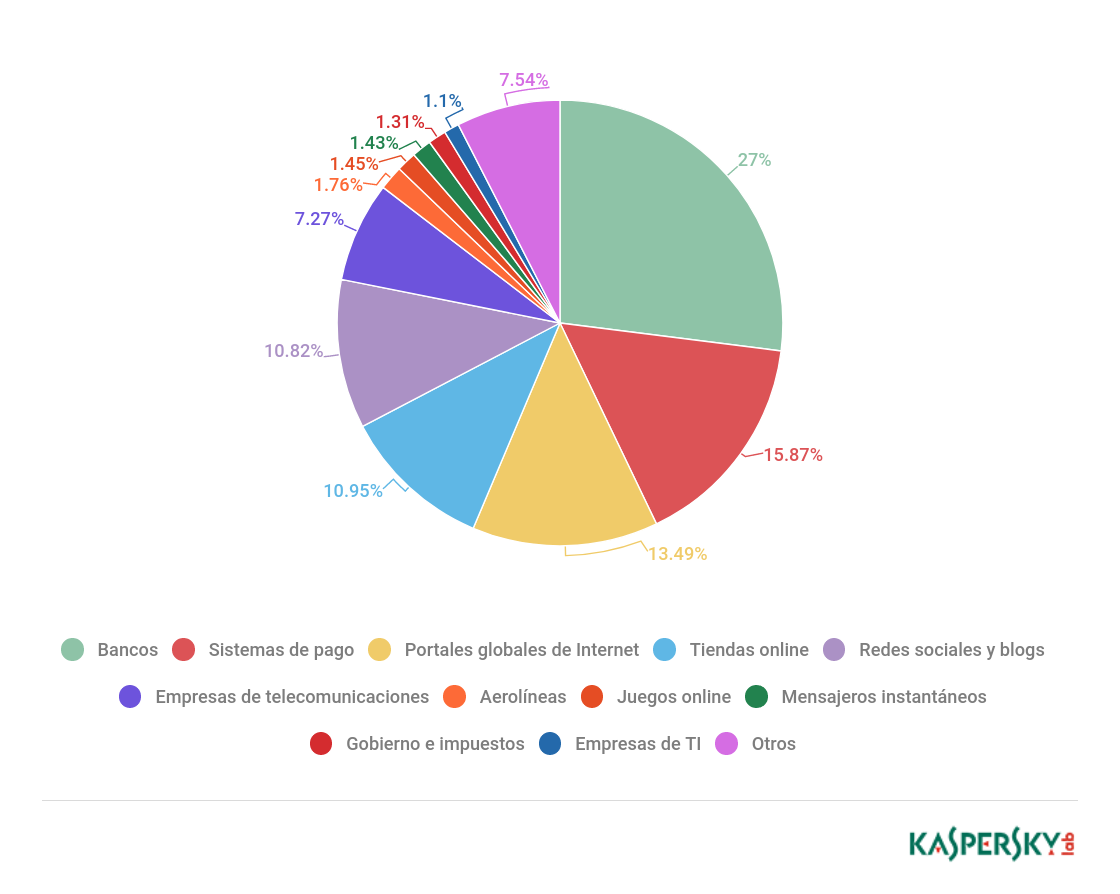

Clasificación de las categorías de organizaciones atacadas por los phishers

La mayor parte (27%) de las detecciones realizadas por los componentes heurísticos en 2017 correspondió a las páginas que mencionaban organizaciones bancarias (+1,24 p.p.). El segundo lugar en la clasificación lo ocupa la categoría “Sistemas de pago”, con un 15,87% (+4,32 p.p.); el tercero, la categoría “Tiendas en línea”, con -10,95% (+0,78 p.p.).

Distribución por categorías de las organizaciones cuyos usuarios fueron atacados por los phishers, 2017

Distribución por categorías de las organizaciones cuyos usuarios fueron atacados por los phishers, 2017

Para obtener más información sobre el phishing en el sector financiero, lea nuestro informe financiero.

Las 3 organizaciones más atacadas por los phishers

En el phishing masivo se conserva la tendencia de usar las marcas más populares. Al hacerlo, los defraudadores aumentan significativamente la probabilidad de que sus ataques tengan éxito. El TOP 3 incluye organizaciones cuyos nombres son los más utilizados por los phishers (de acuerdo con las estadísticas de detecciones heurísticas en los equipos de nuestros usuarios):

| 7,97% | |

| Microsoft Corporation | 5,57% |

| Paypal | 4,50% |

Territorios de los ataques

Países por porcentaje de usuarios atacados

Brasil (29,02%) se convirtió en el líder por el porcentaje de usuarios únicos atacados, de entre el número total de usuarios en el país, con un incremento de 1,4 puntos porcentuales

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país, 2017 TOP 10 de países según el número de usuarios atacados

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país, 2017 TOP 10 de países según el número de usuarios atacados

| Brasil | 29,02% |

| Australia | 22,51% |

| China | 19,23% |

| Catar | 18,45% |

| Bolivia | 18,38% |

| Albania | 17,95% |

| Nueva Zelanda | 17,85% |

| Portugal | 16,76% |

| Angola | 16,45% |

| Rusia | 16,43% |

TOP 10 de países según el número de usuarios atacados</p style=”text-align:center”>

El número de usuarios atacados también ha aumentado en Australia en 2,43 p.p., hasta alcanzar el 22,5%. Le sigue a China (19,23%), donde la proporción de usuarios atacados disminuyó en 3,61 p.p., y Qatar con el 14,45%.

Resultados

El número de mensajes spam maliciosos en 2017 fue 1,6 veces menor que en 2016. Esta disminución se debe al funcionamiento inestable de la botnet Necurs: el número de mensajes enviados con su ayuda ha disminuido mucho.

En 2018 los estafadores continuarán siguiendo de cerca los acontecimientos mundiales y a las personas famosas con el fin de no perder oportunidades de hacerse con el dinero y la información personal de las víctimas crédulas. Creemos que vendrán envíos masivos de noticias que mencionen los Juegos Olímpicos de invierno, el Mundial de Fútbol, las elecciones presidenciales en Rusia y otros eventos. Además, a principios de año pronosticamos una ola de páginas de phishing y envíos masivos que explotarán el tema de la devolución de impuestos, porque en muchos países abril es el mes de pago de impuestos. El tema de las criptomonedas se mantendrá en el spam durante mucho tiempo. Y dado el componente financiero, que ejerce tanta atracción sobre los delincuentes cibernéticos, en 2018 hay que esperar el crecimiento del spam fraudulento y del phishing relacionados con las “criptomonedas”.

Es obvio que seguirá en aumento el número de sitios de phishing que utilizan certificados SSL. Al igual que el uso de diferentes formas de ofuscación de nombres de dominio.

El spam y el phishing en 2017