Cifras del año

- La proporción de spam en el tráfico de correo fue del 52,48%, es decir, un 4,15% menos que en 2017

- Este año, la mayor parte del spam (11,69%) provino de China.

- El 74,15% de los correos electrónicos no deseados tuvieron un tamaño menor a los 2 Kb.

- La mayoría de las veces el spam malicioso se detectó con el veredicto Win32.CVE-2017-11882

- Se registraron 482.465.211 activaciones del sistema Antiphishing.

- El 18,32 % de los usuarios únicos fue afectado por el phishing.

Los sucesos mundiales y el spam

Reglamento general de protección de datos (RGPD)

Ya durante los primeros meses del año detectamos en el tráfico de spam una gran cantidad de mensajes que, de una forma u otra, estaban relacionados con el GDPR. Se trata sobre todo del spam B2B, cuya mayor parte son invitaciones a diversos seminarios, webinars y talleres (todos de pago), donde se prometía explicar las disposiciones del nuevo reglamento y su impacto en los negocios.

Durante este período, también se hicieron más activos los correos legítimos. Cumpliendo con los requisitos del reglamento, las empresas empezaron a enviar avisos sobre la transición a la política del GDPR, solicitando a sus clientes su consentimiento para el almacenamiento y procesamiento de datos personales. Los estafadores también trataron de sacar provecho de esta situación: para acceder a los datos personales de clientes de empresas conocidas, enviaron correos electrónicos de phishing en los que, haciendo referencia al RGPD, solicitaban actualizar la información personal del propietario de la cuenta. Para hacerlo, el destinatario debía seguir el enlace del mensaje e introducir los datos requeridos, que caían de inmediato en manos de los estafadores. Vale decir que los atacantes estaban interesados en los datos de los clientes de organizaciones financieras y de empresas que prestan servicios informáticos.

El campeonato mundial de fútbol 2018

El campeonato mundial se convirtió en uno de los principales eventos del año en los medios de comunicación y tuvo influencia en muchas áreas, aparte de los deportes. Los estafadores usaron el tema del mundial en una variedad de métodos clásicos de engaño, basados en la ingeniería social. Los delincuentes crearon sitios falsos de los socios del campeonato para obtener acceso a las cuentas bancarias y cuentas en sitios web de las víctimas, realizaron ataques selectivos y crearon páginas de inicio de sesión falsas idénticas a las del sitio fifa.com.

Lanzamiento del nuevo iPhone

Como ya es tradición, antes de la presentación de los nuevos dispositivos Apple, detectamos un súbito aumento en la cantidad de spam enviado por fábricas chinas, con sugerencias de accesorios para los dispositivos de esta compañía y réplicas de los propios dispositivos. Dichas cartas remiten al destinatario a tiendas en línea estándar, recién creadas, que si bien aceptan dinero, “se olvidan” de enviar los productos.

Además, ha aumentado ligeramente la cantidad de mensajes de phishing en nombre de Apple (y sus servicios) y los mensajes con archivos adjuntos maliciosos:

El malware y el sector corporativo

El número de mensajes maliciosos en el spam de 2018 fue 1,2 veces menor que en 2017. En total, en 2018, el antivirus de correo electrónico reaccionó 120.310.656 veces en equipos de los clientes de Kaspersky Lab.

Número de detecciones realizadas por el componente Antivirus de correo en los equipos de los clientes de Kaspersky Lab en 2018

En 2018 se mantuvo la tendencia de prestar máxima atención al diseño de los mensajes. Los atacantes fingían escribir correspondencia comercial, cuyo texto y tema correspondían al área profesional de la empresa, ya que utilizaban detalles reales (como firmas y logotipos) de las empresas que supuestamente hacían el envío. Para eludir las soluciones de seguridad (y convencer a los usuarios de que los archivos no representaban peligro), utilizaban archivos adjuntos de spam atípicos en los formatos ISO, IQY, PIF y PUB.

Entre los objetivos más populares de los atacantes siguen estando las organizaciones de crédito, y es probable que esta tendencia continúe en 2019. También esperamos un aumento en el número de ataques contra el sector corporativo en su conjunto.

Nuevos canales de distribución.

Ya hemos escrito que la distribución de phishing y otros tipos de contenido fraudulento ha ido más allá del simple envío de mensajes. Los estafadores no sólo prueban medios de entrega, sino que también involucran a las propias víctimas en la distribución de contenidos maliciosos. En este año, algunos de los mayores ataques masivos que registramos tuvieron lugar en los sistemas de mensajería instantánea y las redes sociales.

Los mensajes de phishing “autopropagados” son muy semejantes a las “cartas de felicidad“, olvidadas hace mucho tiempo: hablan de sorteos inexistentes u ofertas lucrativas gratuitas, y las reglas de la “promoción” incluyen la condición de enviar un mensaje a amigos o publicarlo en sus redes sociales. A principios de año, los estafadores “rifaban” boletos de avión gratuitos, y después empezaron a enviar correos en nombre de populares cadenas minoristas, restaurantes, tiendas y cafeterías. La mayoría de las veces, se usó WhatsApp para distribuir los mensajes.

Las criptomonedas en el spam

En 2018, el interés de los spammers por las criptomonedas no disminuyó; al contrario, aumentó el número de mensajes que explotan este tema. Entre ellos había mensajes fraudulentos, con cuya ayuda los atacantes intentaban obligar a las posibles víctimas a transferir dinero a billeteras de criptomonedas.

Uno de los tipos de engaño más populares del año pasado fueron los “materiales pornográficos comprometedores”. Este tipo de extorsión se basa en la afirmación de que los estafadores tienen en su poder información privada de naturaleza íntima de las víctimas. Para evitar su divulgación, la víctima debe transferir dinero a la criptobilletera indicada en el mensaje. El mensaje en sí es muy convincente, porque se utilizan datos personales reales de la víctima: su nombre, las contraseñas, los números de teléfono, etc. En el contexto de numerosas noticias sobre filtraciones de datos personales, estas amenazas, respaldadas por los detalles necesarios, hicieron que las víctimas les creyeran a los intrusos y les enviaran dinero. Los montos del “rescate” oscilaban entre unos pocos cientos y varios miles de dólares.

Inicialmente, los envíos masivos estaban dirigidos al público de habla inglesa, pero al final del tercer trimestre, registramos una ola de mensajes en otros idiomas: alemán, italiano, árabe, japonés, francés, griego, etc.

Los estafadores no se olvidaron de los demás métodos de engaño: durante todo el año detectamos correos fraudulentos enviados en nombre de grandes organizaciones de beneficencia, correos que pedían ayuda para niños, y para prestarla había que enviar de ciertos datos, etc. Todos estos esquemas tenían algo en común: el dinero se tenía que transferir en criptomoneda. Cabe señalar que el número de mensajes de este tipo era muy pequeño en comparación con los correos descritos más arriba.

Creemos que en 2019, el tema de la criptomoneda en el spam seguirá siendo relevante. Pronosticamos que continuarán los envíos de mensajes fraudulentos destinados a obtener tanto criptomonedas, como acceso a las cuentas personales de varios servicios de criptomoneda.

Phishing

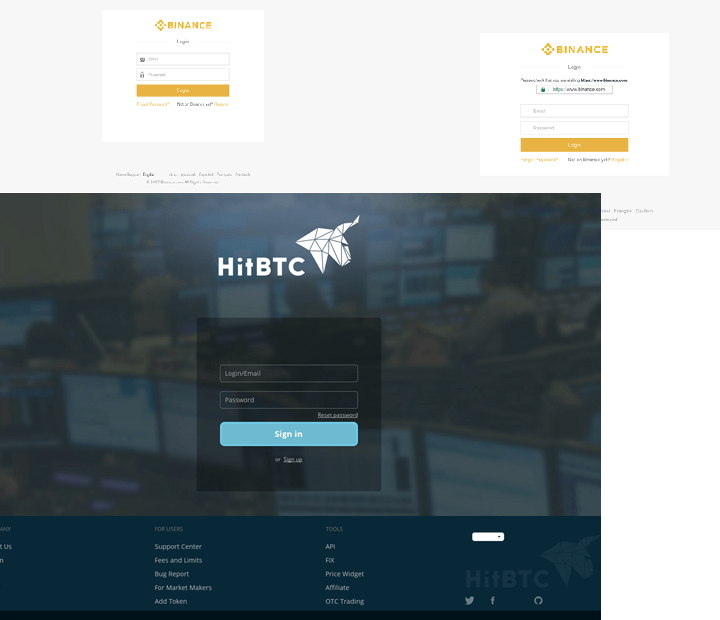

Criptomonedas

La criptomoneda sigue siendo uno de los temas más populares entre los phishers: en 2018, nuestro sistema Antiphishing impidió 410.786 intentos de llevar a los usuarios a sitios de phishing idénticos a los de las carteras, intercambios y plataformas populares de criptomoneda. Los estafadores falsifican muchas de las páginas de inicio de sesión en servicios de criptomoneda con la esperanza de obtener las credenciales de usuario.

Otro tema del año pasado son los falsos ICO. Los estafadores enviaban propuestas de inversión en la colocación inicial de nuevas monedas, pero no sólo por correo electrónico: en las redes sociales también se podía ver publicaciones publicitarias de este tipo. Había propuestas de participar en proyectos para los gustos más diversos: una de las falsificaciones, por ejemplo, era de la criptomoneda de la cantante rusa Olga Búzova, denominada Buzkoin. Los estafadores lograron obtener las listas de correo del proyecto, y el día antes del inicio del ICO enviaron a los suscriptores una invitación para participar en la preventa. Antes de que los organizadores lograran reaccionar, los estafadores habían logrado capturar alrededor de 15.000 dólares.

Pero fue TON, el proyecto de blockchain de Pavel Durov, el que fue “honrado” con el mayor número de falsificaciones a principios de año. Teniendo en cuenta el auge de la criptomoneda y los rumores sobre el ICO del creador de Telegram, que se difundió por el mercado a fines de 2017, las semillas cayeron en un terreno fértil: muchos creyeron en la propuesta de los estafadores y, a pesar de las advertencias del propio Paul en las redes sociales, transfirieron dinero a los estafadores.

Loterias y encuestas

Otra forma de conseguir que la víctima transfiera dinero al estafador es garantizarle ganancias de lotería o una recompensa por responder una encuesta. En 2018, nuestras soluciones de protección bloquearon 3.200.180 intentos de visitas a sitios fraudulentos relacionados con loterías o encuestas.

Para participar en el sorteo, se le ofrece al usuario que haga una contribución, de cuya cantidad a menudo depende el monto del premio: cuanto mayor es, más dinero se le promete a la víctima. El esquema de la encuesta funciona de una manera similar: se le pide a la víctima que transfiera cierta cantidad de fondos para pagar la comisión (procesamiento del cheque, etc.), después de lo cual se le promete transferirle la recompensa prometida.

Universidades

Los phishers no sólo están a la caza de dinero, sino también de conocimientos: durante el año pasado, registramos ataques de phishing contra 131 universidades en 16 países del mundo. Más de la mitad de ellas, 83 universidades, se encuentran en los Estados Unidos; 21 en el Reino Unido, 7 en Australia y 7 en Canadá. Uno de los resultados de la estafa fue el conmocionante robo de una gran cantidad de documentos (entre ellos investigaciones en el campo de la energía nuclear) de varias universidades en el Reino Unido.

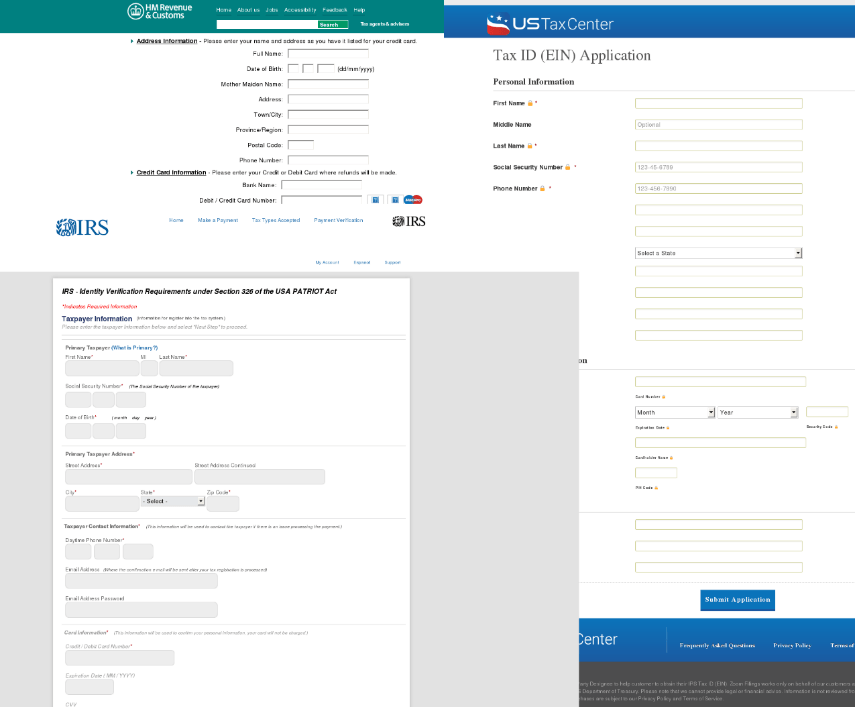

Impuestos

En el primer trimestre (final del año fiscal en muchos países), observamos una gran cantidad de páginas de phishing idénticas a los sitios web de impuestos del Reino Unido, el Servicio de impuestos internos de EE.UU. y los servicios de impuestos de otros países. Los estafadores trataban de obtener los datos personales de los usuarios, las respuestas a preguntas secretas, información sobre cuentas bancarias, etc. Algunos sitios falsos de servicios de impuestos distribuían malware.

HTTPS

Como escribimos un año antes, ha aumentado la cantidad de páginas de phishing ubicadas en dominios que cuentan con un certificado de seguridad. Irónicamente, esto ocurrió gracias a la introducción generalizada del HTTPS: las páginas con un certificado (y marca) inspiran mucha más confianza. Pero es bastante fácil obtener un certificado simple, circunstancia que los atacantes aprovechan con éxito. El problema ha alcanzado proporciones tales que, desde septiembre de 2018, el navegador Chrome ha dejado de resaltar los “sitios HTTPS” con una placa verde en la barra de direcciones y marcarlos como “seguros”. En lugar de ello, ahora marca los sitios sin HTTPS como “no seguros”.

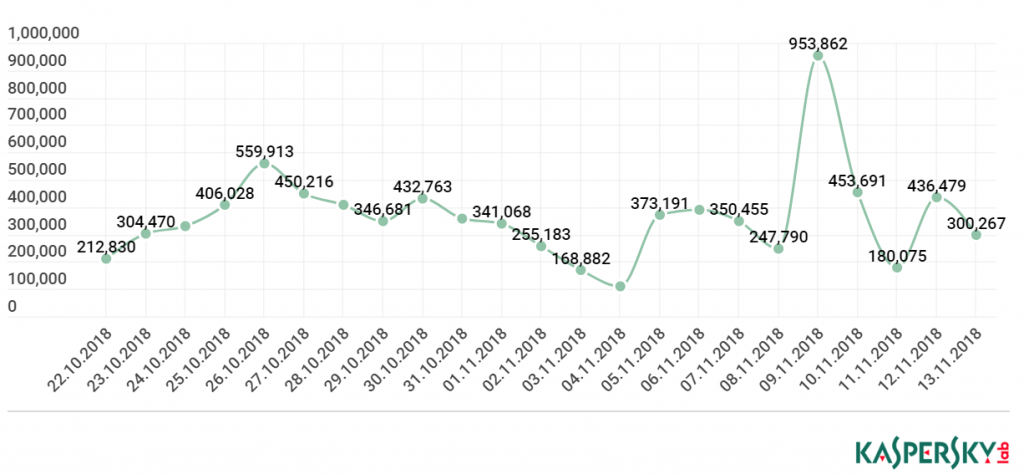

Periodo de ventas

Cada año en noviembre, comienza la temporada de rebajas. Primero, comienzan las rebajas por el Día mundial de las compras, seguidas del Viernes negro. Los ciberdelincuentes se preparan con anticipación para tales eventos y empiezan a lanzar ataques masivos mucho antes de que empiecen las ventas: según nuestras estadísticas, la cantidad de intentos de remitir a los usuarios a sitios fraudulentos que explotan el tema de las ventas comienza a crecer desde fines de octubre

Los estafadores utilizan métodos estándar para obtener los datos personales y el dinero de las víctimas: crean sitios web falsos de conocidas tiendas en línea que participan en las ventas y ofrecen grandes descuentos por productos caros.

Estadísticas: spam

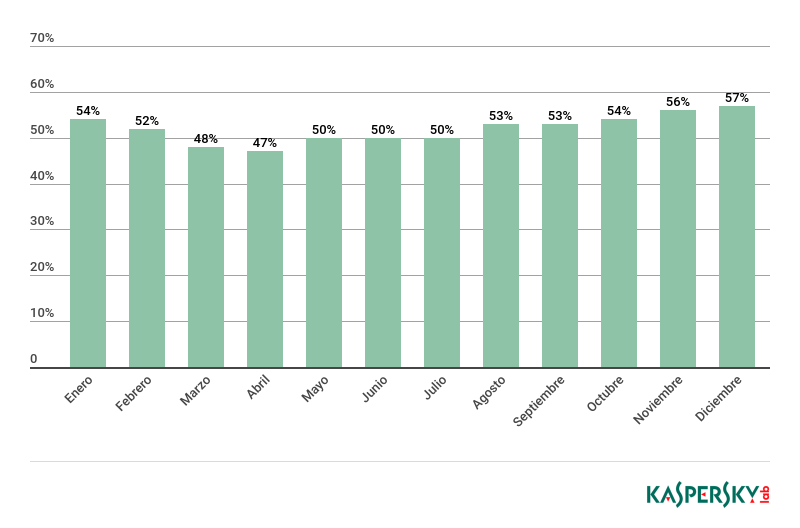

Porcentaje de spam en el tráfico de correo

En 2018 la cantidad de spam en el tráfico de correo bajó en un 4,15% y constituyó el 52,48%.

Porcentaje de spam en el tráfico de correo en 2018

La tasa más baja se registró en abril de 2018: 47,70%. La más alta (57,26%), en diciembre.

Países fuente del spam

En 2018, China (11,69%) fue el líder entre los países que envían spam, al desplazar a Estados Unidos (9,04%) al segundo lugar. La tercera posición le corresponde a Alemania (7,17%), que subió desde el sexto lugar.

Vietnam, que ocupó el tercer lugar el año pasado, cayó al cuarto (6,09%). Le siguen Brasil (4,87%), India (4,77%) y Rusia (4,29%).

En el octavo lugar, al igual que en 2017, se ubica Francia (3,34%). Irán e Italia abandonaron el TOP 10. Los últimos lugares del TOP 10 fueron tomados por España, que subió del lugar 16 al 9 (2,20%, + 0,72%), y el Reino Unido (2,18%, +0,59%).

Fuentes del spam, 2018

Tamaño de los mensajes spam

En 2018, la proporción de mensajes muy pequeños (de hasta 2 Kb) aumentó significativamente: a pesar de la disminución trimestral, la tasa anual fue del 74,15%, que es un 30,75% más alta que año anterior. La proporción de mensajes de 2 a 5 Kb de tamaño también aumentó (10,64%, +5,56%).

Tamaño de los mensajes de spam, 2018

La cantidad de spam de gran tamaño se redujo significativamente en comparación con 2017. Así, la proporción de mensajes de 5 a 10 Kb (7,37%) disminuyó en un 1,77%, y la de 10 a 20 Kb (3,66%) en un 12,6%. Los que más disminuyeron fueron los mensajes spam de 20 a 50 Kb (2,82%), en un 18,41%.

Adjuntos maliciosos en el correo

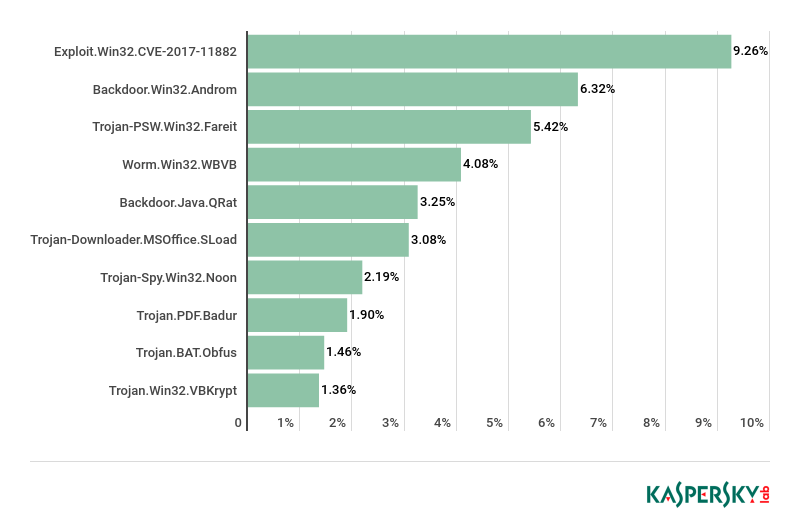

Familias de programas maliciosos

TOP 10 de familias de malware, 2018

En 2018, los objetos maliciosos más comunes fueron los agrupados por el veredicto Exploit.Win32.CVE-2017-11882, que explota una vulnerabilidad en Microsoft Office que permite que se ejecute código arbitrario sin el conocimiento del usuario.

En segundo lugar quedó el bot Backdoor.Win32.Androm, cuya funcionalidad depende de los módulos adicionales que se cargan al recibir un comando de los servidores de administración. Suele utilizarse para descargar malware.

Del quinto al tercer lugar subió la familia Trojan-PSW.Win32.Fareit. Su objetivo principal es robar datos (cookies; contraseñas de diversos servicios, FTP y programas de correo electrónico). La información recopilada se envía al servidor del atacante. Algunos miembros de la familia son capaces de descargar y ejecutar otros programas maliciosos.

La familia Worm.Win32.WBVB, conformada por archivos ejecutables escritos en Visual Basic 6 (tanto en el modo de código P, como en el modo nativo) y que según KSN no son de confianza, resultaron en el cuarto puesto.

En el quinto está la familia Backdoor.Java.Qrat, una puerta trasera multifuncional multiplataforma escrita en Java y vendida en Darkweb en el formato “malware como servicio” (malware as a service, MaaS). Se suele distribuir por correo electrónico como archivos adjuntos jar.

El sexto lugar lo ocupaTrojan-Downloader.MSOffice.SLoad , un documento en formato DOC/DOCX que contiene un script que se puede ejecutar en MS Word. Sirve para descargar e instalar programas cifradores en la computadora del usuario.

En séptimo lugar está el espía troyano Trojan-Spy.Win32.Noon.

El malware Trojan.PDF.Badur, , que es un documento PDF que contiene un enlace a un sitio potencialmente peligroso, cayó una posición y ahora está en el octavo lugar.

El noveno lugar lo ocupa la familia Trojan.BAT.Obfus, conformada por objetos maliciosos que son archivos BAT ofuscados que se utilizan para lanzar malware y cambiar la configuración de seguridad del sistema operativo.

En el décimo lugar, como el año pasado, está la familia de descargadores de troyanos Trojan.Win32.VBKrypt

Países blanco de envíos maliciosos

Según los resultados finales de 2018, Alemania ocupa el primer puesto, como en años anteriores. La participación de este país representó el 11,51% del total de ataques. Rusia ocupó el segundo lugar (7,21%) y el Reino Unido el tercero (5,76%).

Países blanco de los envíos maliciosos masivos, 2018

Más adelante, con un margen de décimas, le siguen Italia (5,23%), Brasil (5,10%) y Vietnam (5,09%). En el séptimo lugar, con un 1,35% por debajo de Vietnam, están los Emiratos Árabes Unidos (3,74%). India (3,15%), España (2,51%) y Taiwán (2,44%) son los últimos del TOP 10.

Estadísticas: phishing

En 2018, los equipos de los usuarios de productos de Kaspersky Lab registraron 482.465.211 reacciones del sistema Anti-Phishing al realizarse intentos de visitar sitios de phishing. Son 236.233.566 más que en 2017. En total, se lanzaron ataques contra el 18,32% de nuestros usuarios.

Organizaciones blanco de los ataques

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta todas las páginas con contenidos phishing a las que los usuarios tratan de llegar al pulsar enlaces contenidos en el mensaje o en Internet cuando los enlaces a estas páginas todavía no figuran en las bases de Kaspersky Lab.

Clasificación de las categorías de organizaciones atacadas por los phishers

En 2018, la mayor parte de las detecciones del componente heurístico correspondieron a la categoría Portales de globales de Internet. En comparación con el año pasado, su participación aumentó en un 11,23% y ascendió al 24,72%. En segundo lugar se encuentra el sector bancario (21,70%), que perdió un 5,3%. Los sistemas de pago (14,02%) ocuparon el tercer lugar.

Distribución de las organizaciones cuyos clientes fueron atacados por phishers, por categoría, 2018

Las 3 organizaciones más atacadas por los phishers

El TOP 3 incluye organizaciones cuyos nombres fueron más utilizados por los phishers (de acuerdo con las estadísticas de detecciones heurísticas en los equipos de nuestros usuarios). Sus miembros son los mismos del año pasado, pero el primer puesto en 2018 es para Microsoft.

| Microsoft | 6,86% |

| 6,37% | |

| Paypal | 3,23% |

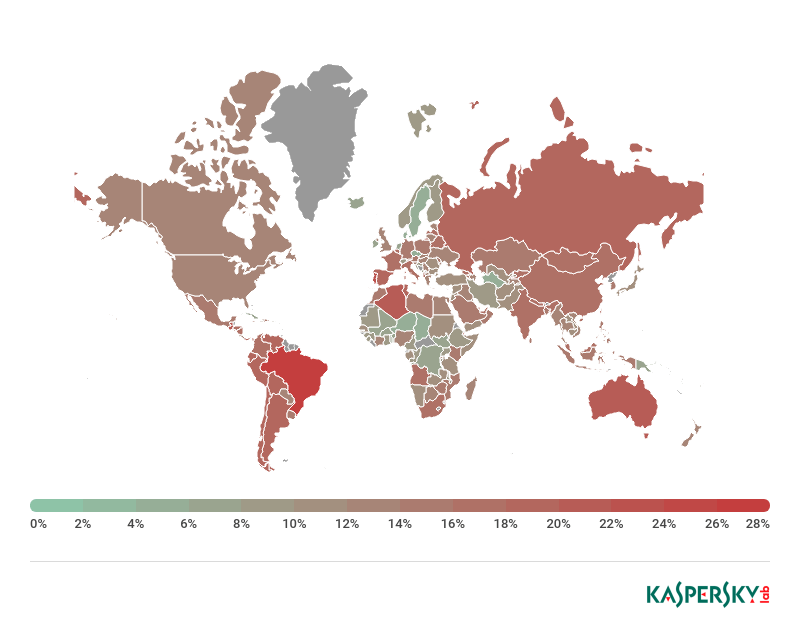

Geografía de los ataques

Países por porcentaje de usuarios atacados

Brasil sigue siendo el líder por el porcentaje de usuarios únicos atacados respecto al número total de usuarios en el país (28,28%).

Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país, 2018.

TOP 10 de países según el número de usuarios atacados

| País | % |

| Brasil | 28,28 |

| Portugal | 22,63 |

| Australia | 20,72 |

| Argelia | 20,46 |

| Reunión | 20,39 |

| Guatemala | 20,34 |

| Chile | 20,09 |

| España | 20,05 |

| Venezuela | 19,89 |

| Rusia | 19,76 |

TOP 10 de países según el porcentaje de usuarios atacados

Brasil (28,28%), a pesar de haber experimentado una leve caída (-0,74%), sigue siendo el líder por el número de usuarios atacados. En cambio, Portugal (22,63%) subió al segundo lugar (+5,87%), desplazando a Australia (20,72%, -1,79%).

Resultados

El año 2018 ha demostrado que los atacantes siguen con atención los eventos mundiales y los utilizan para sus propios fines. Observamos un aumento constante de los ataques de phishing contra los recursos relacionados con las criptomonedas y suponemos que los estafadores seguirán inventando nuevos esquemas en 2019: a pesar de la caída de las tasas de cambio y de que es un momento difícil para el mercado de las criptomonedas, los phishers y los spammers intentarán sacar el máximo provecho de este tema.

El año pasado también demostró que los spammers y los estafadores continuarán usando los eventos que se repiten año tras año: presentaciones de nuevos teléfonos inteligentes, temporadas de rebajas, fechas para presentar declaraciones de impuestos, deducciones y otros eventos recurrentes.

La tendencia de cambio hacia nuevos canales de distribución de contenido también persiste: en 2018, los atacantes utilizaron activamente nuevas formas de comunicarse con el “público”: mensajeros instantáneos y redes sociales, y lanzaron oleadas de mensajes maliciosos capaces de autopropagarse. Al mismo tiempo, como muestra la historia del ataque lanzado contra instituciones educativas, los estafadores no sólo están en busca de nuevos canales, sino también nuevos blancos.

El spam y el phishing en 2018