Particularidades del trimestre

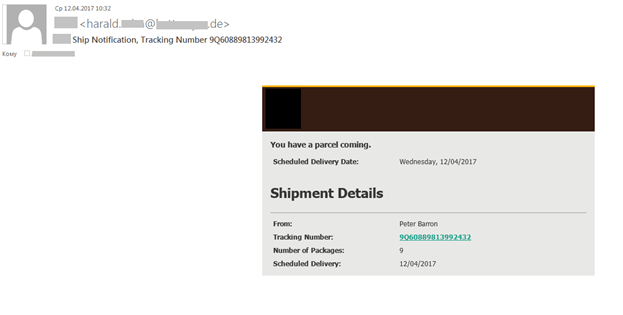

Troyanos enviados por servicios de entrega a domicilio

A principios del segundo trimestre registramos una ola de envíos maliciosos masivos que contenían notificaciones falsificadas enviadas en nombre de conocidos servicios de entrega a domicilio. Los archivos ZIP enviados contenían troyanos-descargadores, que al ejecutarse descargaban otros programas maliciosos, Backdoor.Win32.Androm y Trojan.Win32.Kovter. Para inducir al destinatario a que abra el adjunto, los delincuentes recurrieron a métodos de eficacia comprobada, haciendo pasar el contenido peligroso por información importante sobre una entrega. Los envíos maliciosos masivos estaban orientados a habitantes de diferentes países y estaban escritos en diferentes idiomas.

En las notificaciones falsificadas de los servicios de entrega los delincuentes también utilizaban enlaces maliciosos para infectar la computadora de la víctima y robarle su información personal. El enlace fraudulento estaba vinculado a un número de seguimiento de un envío inexistente y era similar a

Http://dominio/nombre del servicio de entrega__com__WebTracking__tracknum__4MH38630431475701

El dominio y la secuencia de letras del final del enlace eran diferentes en cada envío masivo.

Al seguir el enlace, se descargaba un troyano de la familia Js.Downloader, que a su vez descargaba el troyano bancario Emotet. Este malware fue visto por primera vez en junio de 2014 y se lo sigue usando para robar información financiera personal, nombres de usuario y contraseñas de otros servicios, envío de spam, etc.

WannaCry en el spam

En mayo de 2017 el malware cifrador WannaCry infectó miles de equipos en todo el mundo. A diferencia de la mayoría de los extorsionadores, cuya instalación requiere que el usuario ejecute alguna acción, para infectarse con WannaCry no hay que hacer nada. Este malware ataca su objetivo mediante un exploit para Windows, y después infecta todos los equipos de la red local. Al igual que otros programas maliciosos similares, WannaCry cifra los archivos en el equipo de la víctima y pide un rescate por descifrarlos. Los archivos cifrados reciben la extensión .wcry y su lectura se hace imposible.

Los spammers reaccionaron al revuelo levantado por los medios de comunicación de la forma acostumbrada: usándolo para sus propios objetivos. Así, en el tráfico de spam se enviaron numerosas propuestas de prestación de servicios de eliminación del nuevo malware, de profiláctica de la infección, de organización de seminarios y cursos para usuarios, etc. No se quedaron atrás los delincuentes que lucran con envíos fraudulentos,

que enviaban notificaciones falsas en nombre de conocidos productores de software, en las que informaban que el equipo del usuario estaba infectado con un programa extorsionador y que era necesario instalar una actualización. Por supuesto, el enlace a la actualización conducía a una página phishing. En los ejemplos que descubrimos, los delincuentes no prestaban la atención suficiente a la redacción de los mensajes confiando en que la víctima, habiendo caído en pánico, no prestaría atención a los evidentes errores (dirección del remitente, direcciones de los enlaces, etc.).

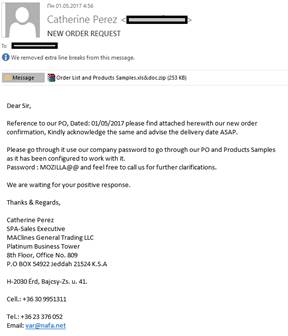

Malware en un archivo con contraseña y su relación con el sector corporativo

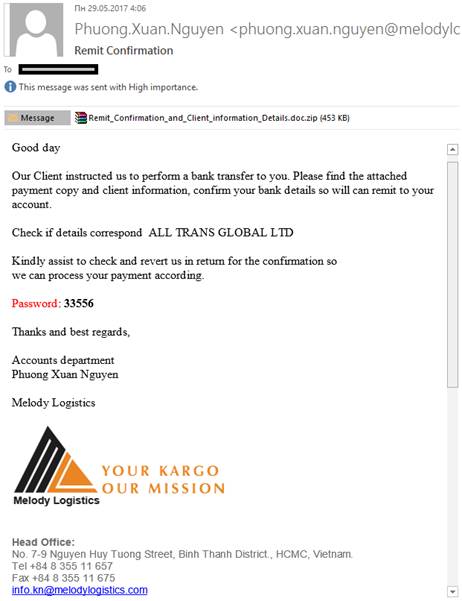

En el segundo trimestre de 2017 vimos nuevos envíos masivos de mensajes que contenían adjuntos maliciosos en archivos con contraseña. El blanco de estos envíos era el sector corporativo.

Recordamos que el envío de archivos con contraseña persigue dos objetivos al mismo tiempo. En primer lugar, es ingeniería social: en el mensaje los delincuentes hacen hincapié en que son datos confidenciales (por ejemplo, cuentas) y están protegidos adicionalmente por contraseñas. En segundo lugar, el antivirus no puede hacer un análisis completo de los archivos mientras no los descomprima.

Dentro de los archivos había un programa malicioso de la familia Pony/FareIT. Este malware está destinado al robo de logins y contraseñas de servicios web almacenados en los navegadores, direcciones URL donde se los escribió, datos de autenticación en servidores FTP, administradores de archivos, clientes de correo electrónico, aplicaciones de sincronización, y también al robo de billeteras de criptomonedas.

El archivo contiene el programa malicioso Trojan-Downloader.MSWord.Agent.bkt, un archivo de Microsoft Word protegido por contraseña. El documento contiene un script malicioso que descarga en el equipo del usuario otro software malicioso destinado al robo de datos bancarios.

Notamos que se intensificó la tendencia de camuflar los envíos maliciosos masivos como correspondencia de negocios. Ahora los spammers no se limitan a imitar el estilo de las cartas de negocios, sino que con frecuencia usan los datos reales de compañías existentes, copian sus firmas y logotipos, y hasta los temas de los mensajes puede corresponder al perfil de la compañía. A juzgar por los dominios de las direcciones en el campo Destinatario de los mensajes, el blanco de estos envíos masivos es también el sector B2B.

El archivo contiene un programa malicioso de la familia Loki Bot, diseñado para robar contraseñas de FTP, de clientes de correo, contraseñas almacenadas en los navegadores, así como billeteras de criptomonedas.

El archivo contiene el programa malicioso Exploit.Win32.BypassUAC.bwc, diseñado para robar contraseñas de los recursos de la red y los clientes de correo. Para elevar sus privilegios, el malware usa un exploit que evade la protección del componente de Microsoft Windows UAC. Durante su funcionamiento usa utilitarios legales para recuperar contraseñas.

El archivo contenía un archivo XLS con un macro que descargaba HawkEye Keylogger en el equipo de la víctima. Este programa malicioso, escrito en .NET, registra las pulsaciones de teclado y recopila información sobre el sistema en el que funciona: direcciones IP internas y externas, versión del SO, y el nombre del producto de seguridad y el cortafuegos

En el archivo comprimido había dos archivos maliciosos: Un EXE, que se camuflaba como PDF (que se detecta como Trojan.Win32.VBKrypt.xdps) y un documento MS Word con un exploit para la vulnerabilidad CVE-2017-0199. Como resultado, ambos programas nocivos descargan una modificación del programa malicioso Zeus en el equipo de la víctima.

Estos ataques selectivos pueden tener diferentes blancos. En el caso de los programas cifradores es evidente que la propiedad intelectual de una compañía puede valer mucho más que la información contenida en un equipo personal, y es muy probable que la víctima potencial esté dispuesta a pagar los bitcoins que se le exige. En el caso de los programas espía especializados en el robo de información financiera, los delincuentes pueden sacarse la lotería si obtienen acceso a la cuenta de la compañía.

En el sector B2B los programas espía pueden usarse en esquemas de fraude financiero aún más complejos, que incluyen ataques MITM al realizarse transacciones financieras. Uno de estos esquemas, descubiertos por nuestros colegas, se describe en detalle aquí.

Vale decir que, a pesar de que el malware que se descarga en el equipo de la víctima es muy diverso, su principal función es el robo de datos de autentificación. Es decir, la mayor parte de los ataques lanzados contra el sector corporativo tiene motivos financieros.

No debemos olvidar el riesgo de tomar el control del equipo industrial de una empresa a la que un atacante puede acceder infiltrándose en la red de la organización.

En general, hay un ligero aumento del spam en el correo electrónico en comparación con el trimestre anterior. El número de reacciones del antivirus de correo en el segundo trimestre aumentó un 17% en comparación con el primero.

Número reacciones del componente antivirus de correo en los equipos de los clientes de Kaspersky Labs, primer y segundo trimestre de 2017

La botnet Necurs sigue funcionando

La botnet Necurs sigue funcionando, pero el volumen de los envíos que hace es significativamente menor que en 2016. El funcionamiento de la botnet se caracteriza por periodos ociosos y periodos de trabajo intenso, cuando registramos hasta 2 millones de mensajes a los clientes de Kaspersky Lab cada día. Además de los envíos maliciosos, Necurs envía activamente spam “de acciones” (pump-and-dump) y de servicios de citas.

Los mensajes maliciosos que envía la botnet Necurs son de contenido muy conciso y contienen archivos .DOC, PDF y de otros tipos. A veces, en lugar de archivos adjuntos, el mensaje contiene enlaces a sistemas de almacenamiento en la nube, como Dropbox, desde donde se descargan los archivos maliciosos.

Explotación de servicios legítimos para enviar spam

El pasado trimestre escribimos que los spammers, con el objetivo de eludir los filtros, enviaban a menudo sus mensajes a través de servicios legítimos. Utilizan por ejemplo, los campos “invitar amigos” en diferentes redes sociales, cuyas notificaciones llegan a los usuarios por correo electrónico, y en general, cualquier tipo de formularios en diferentes sitios que permitan enviar mensajes a una lista de usuarios. Aparte del hecho de que este tipo de spam es más difícil de detectar debido a su origen legal, también le es útil a los spammers porque el tipo de recurso utilizado hace que sea fácil obtener una focalización específica. Por ejemplo, estos spammers explotan sitios de búsqueda de empleo para ofrecer formas fáciles de lucrar o intentar fraudes financieros:

Fraude con el uso de dominios

En el último trimestre, encontramos varios envíos masivos en los que el fraude estaba relacionado con los dominios de las organizaciones de los destinatarios.

Uno de ellos se efectuó en nombre de una gran empresa que se dedica al registro de nombres de dominio. En el envío, que estaba dirigido a los administradores de los dominios registrados, se mencionaba la necesidad de activar el dominio para confirmar su estado de administrador y la capacidad de administrarlos. Según los delincuentes, estas medidas se habían adoptado de conformidad con las enmiendas hechas a las normas de la ICANN (Corporación para la administración de nombres de dominio y direcciones IP).

Para ello, se solicitaba al administrador que creara un archivo php de contenido específico en el directorio raíz del sitio y lo mantuviera allí durante un período de tiempo limitado. En el mensaje se subrayaba que si no se cumplían estas condiciones, no se pasaría el procedimiento de confirmación y el dominio quedaría suspendido.

Si este script se ejecuta en el sitio de la víctima, los hackers pueden obtener el control del sitio y pueden ejecutar cualquier código. Además, el script también recopila todos los datos de usuario que se introduzcan en el sitio donde se está ejecutando. Dado que muchos mensajes fraudulentos se enviaron a direcciones de bancos, se puede suponer que los defraudadores querían acceder a los datos que se ingresaban en el sitio web del banco, entre ellos logins y contraseñas de banca en Internet.

Otro tipo de fraude de dominios que detectamos también estaba dirigido a los administradores. A la dirección administrativa de la organización llegaba una carta que recomendaba registrar el dominio en los motores de búsqueda para facilitar que los clientes potenciales encontrasen la empresa. Estos mensajes procedían de las direcciones generadas en hostings gratuitos.

Pero había que pagar por el servicio. Para obtener la lista de tarifas y el precio del servicio, se solicitaba al destinatario que siguiera el enlace contenido en el mensaje, que estaba “alojado” en un sitio legítimo. Después de seleccionar la tarifa adecuada, era necesario rellenar y enviar un formulario especial, en el que los defraudadores pedían información personal detallada, entre ella los datos de la tarjeta de crédito.

Estadística

Porcentaje de spam en el tráfico de correo

En el segundo trimestre de 2017, la mayor parte del spam en el tráfico de correo (57,99%) se registró en abril. El porcentaje promedio de spam del trimestre fue del 56,97%, lo que es 1,07 puntos porcentuales por encima del promedio del trimestre anterior.

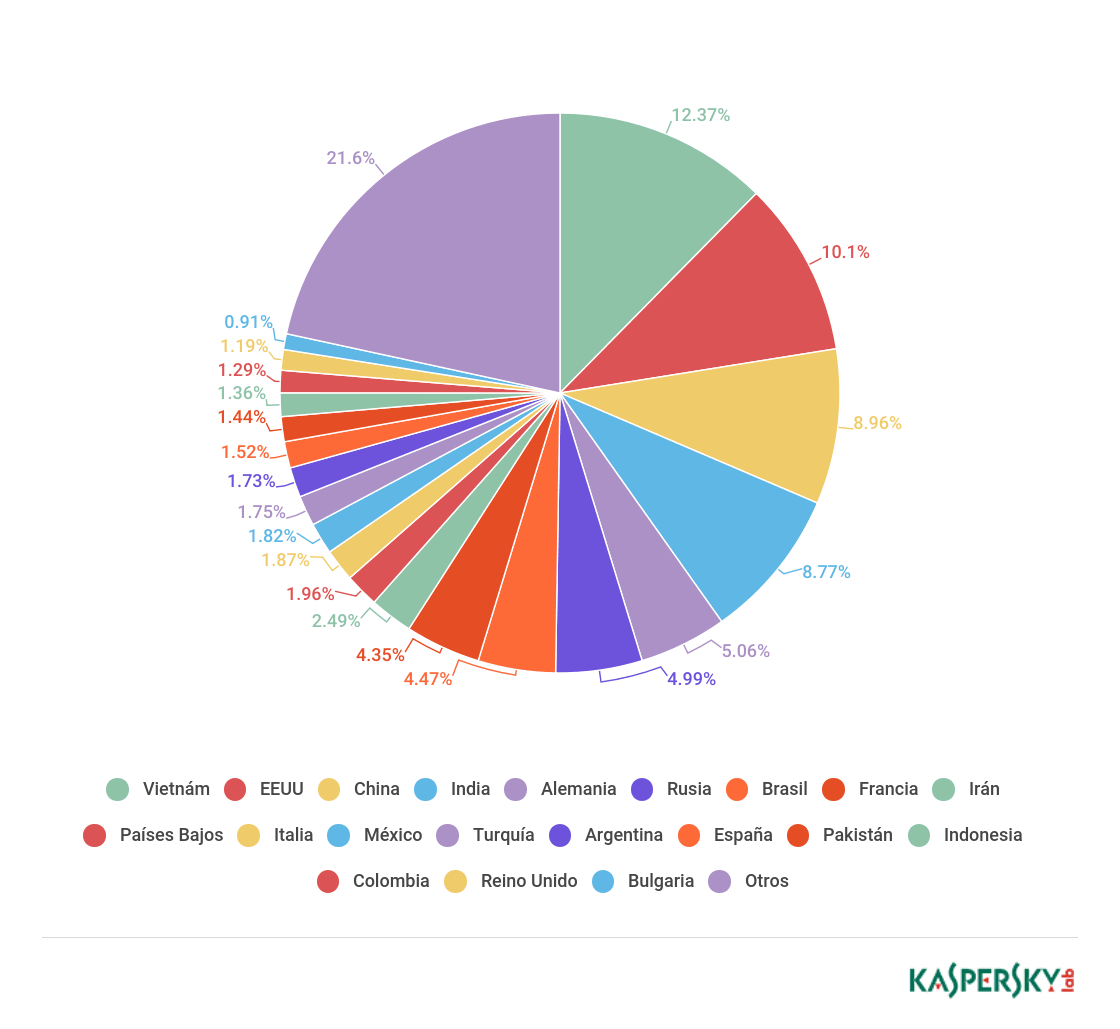

Países-fuente del spam

Según los resultados del segundo trimestre de 2017, los siguientes cambios ocurrieron en el TOP 3 de países fuente de spam. Vietnam, cuyo índice fue del 12,37%, ocupó el primer lugar por la cantidad de spam saliente. Le sigue el líder del trimestre EE.UU. donde la cantidad de spam se redujo en 8,65 puntos porcentuales quedando en el 10,1%. China sigue ocupando el tercer puesto, con un índice que se incrementó en 1,19 puntos porcentuales, que representan el 8,96%.

En el cuarto puesto está India (+ 3,61 puntos porcentuales), con una tasa del 8,77%. En el quinto tenemos a Alemania (-0,31 puntos porcentuales), con una tasa del 5,06%.

En el sexto lugar está Rusia, cuyo porcentaje de spam enviado hacia fuera del país fue del 4,99%, que es solamente 0,06 puntos porcentuales menos que en el trimestre anterior.

En el TOP 10 también entraron Brasil (4,47%), Francia (4,35%), Irán (2,49%) y los Países Bajos con un porcentaje de spam del 1,96%.

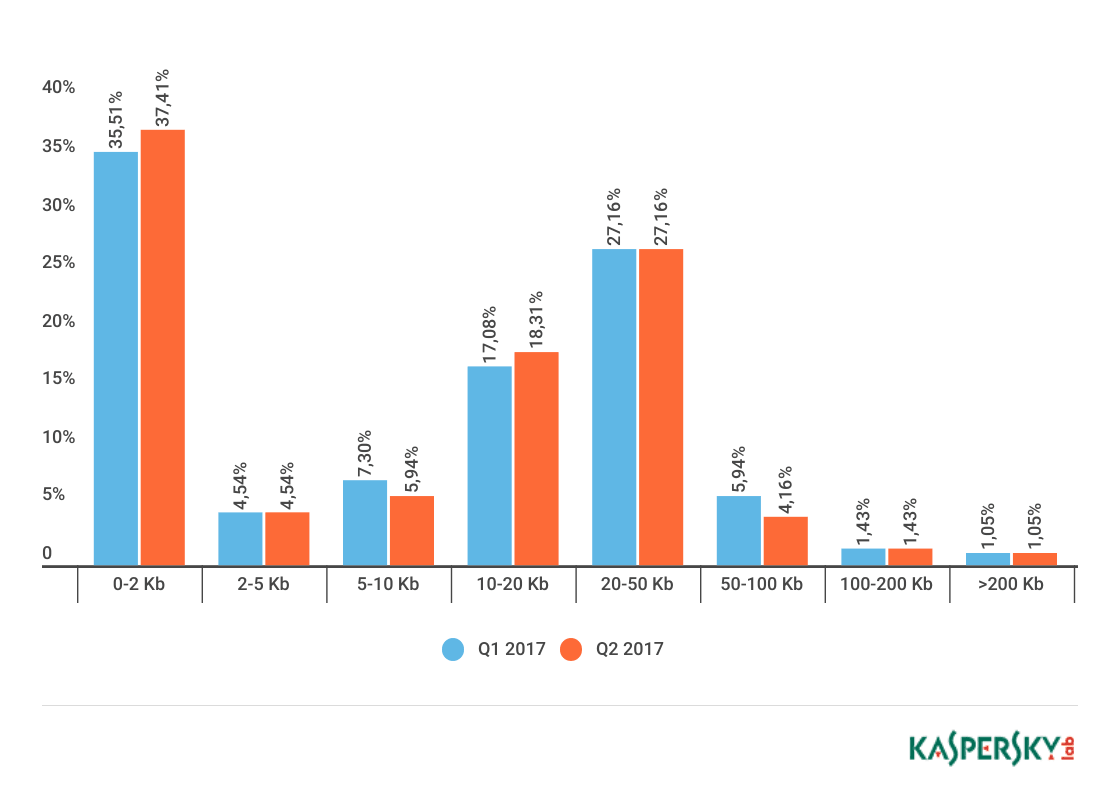

Tamaño de los mensajes spam

Según los resultados del segundo trimestre de 2017, la proporción de mensajes spam de tamaño muy pequeño (hasta 2 K) cambió ligeramente y su promedio fue del 37,41%, es decir 1,9 puntos porcentuales más que en el trimestre anterior. La proporción de los mensajes de entre 2 y 5 KB no ha cambiado y sigue siendo del 4,54%. La proporción de mensajes de entre 5 a 10 KB disminuyó en 1,36 puntos porcentuales, y fue del 5,94%.

La proporción de mensajes de entre 10 y 20 KB fue del 18,31%; de 20 a 50 KB, del 27,16% y de 50 a 100 KB, del 4,16%. Un poco más del 2% corresponde a los mensajes de 100 KB o más.

Archivos adjuntos maliciosos: familias de programas maliciosos

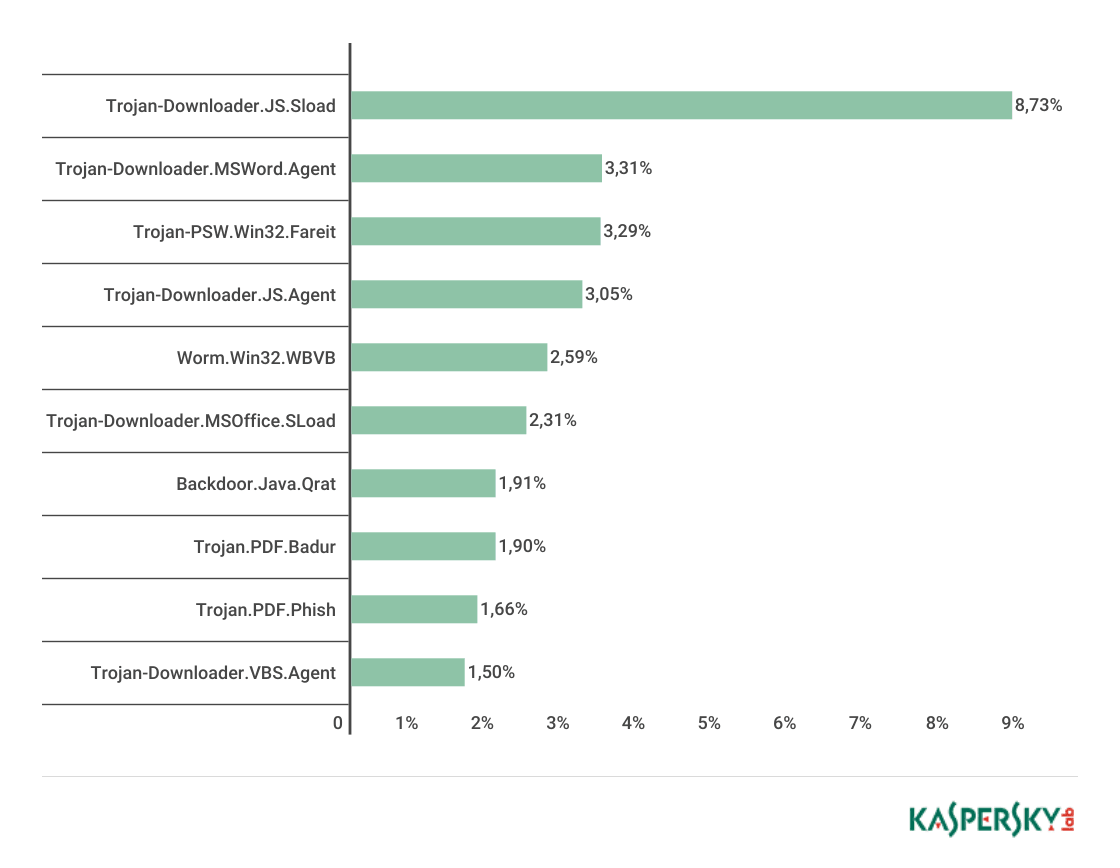

TOP 10 de familias de malware

Top 10 familias de malware, segundo trimestre de 2017

Top 10 familias de malware, segundo trimestre de 2017

Según los resultados del segundo trimestre de 2017, la familia de malware más común en el correo fue Trojan-Downloader.JS.SLoad (8,73%). Le sigue Trojan-Downloader.MSWord.Agent (3,31%). En el tercer lugar sigue estando la familia Trojan-PSW.Win32.Fareit (3,29%).

En la cuarta posición está la familia Trojan-Downloader.JS.Agent (3,05%). El quinto puesto lo ocupa la familia Worm.Win32.WBVB (2,59%).

También hay dos recién llegados al TOP 10. Se trata de las familias Backdoor.Java.QRat (1,91%) y Trojan.PDF.Phish (1,66%), que ocupan los lugares séptimo y noveno respectivamente.

Backdoor.Java.QRat un backdoor multiplataforma y multifuncional escrito en el lenguaje Java y que se vende en Darknet en la categoría “malware como un servicio” (malware as a service, MaaS). Se suelen distribuir por correo electrónico como archivos adjuntos jar.

Trojan.PDF.Phish es un archivo PDF que incluye un enlace a un sitio de phishing donde se le pide al usuario que ingrese su login y contraseña del servicio.

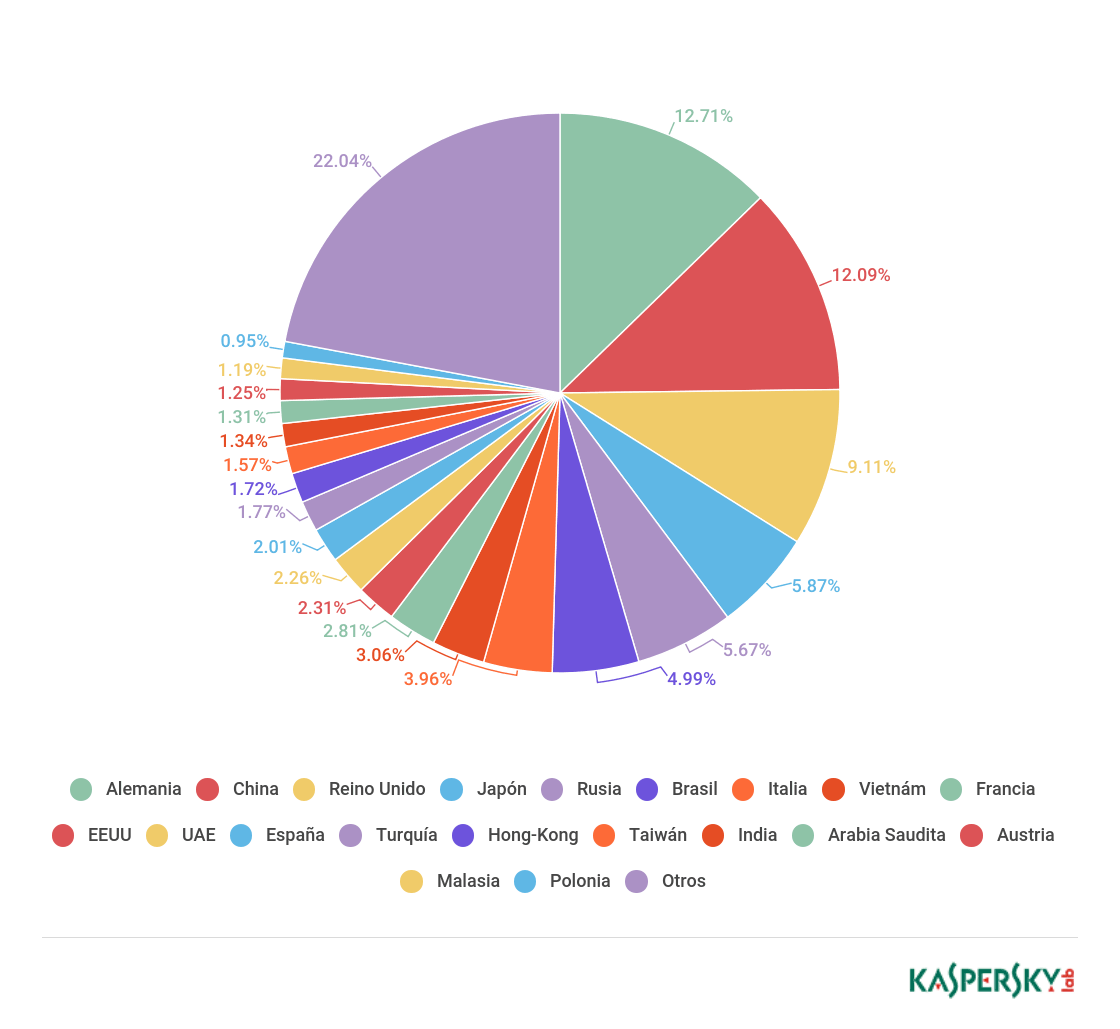

Países blanco de envíos maliciosos

En el segundo trimestre de 2017, la tasa más alta de detecciones del antivirus de correo le correspondió a Alemania (12,71%). Después está el líder del último trimestre, China (12,09%). El tercer puesto lo sigue ocupando el Reino Unido (9,11%).

En el cuarto puesto está Japón (5,87%). Rusia ocupa el quinto puesto con un índice del 5,67%. Más abajo están Brasil (4,99%), Italia (3,96%), Vietnam (3,06%) y Francia (2,81%).

El décimo puesto lo ocupa EE.UU., con una tasa de 2,31%.

Phishing

En el segundo trimestre de 2017, el sistema antiphishing neutralizó 46 557 343 intentos de conducir a páginas de phishing. En total, en el trimestre los phishers atacaron al 8,26% de usuarios únicos de los productos de Kaspersky Lab en todo el mundo.

Geografía de los ataques

En el segundo trimestre, Brasil (18,09%), a pesar de haber perdido 1,07 puntos porcentuales, fue el país con la mayor proporción de usuarios de phishing.

Territorios de los ataques phishing*, segundo trimestre de 2017

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país.

El segundo lugar, con 7,24 puntos porcentuales menos que en con el trimestre anterior, lo ocupó China (12,85%). Australia (12,69%) se clasificó en el ranking con una tasa que creció en 1,96 puntos porcentuales. El porcentaje de los usuarios atacados en Nueva Zelanda aumentó hasta alcanzar el 12,06% (+0,12 puntos porcentuales) y en Azerbaiyán el 11,48%. Cierran el TOP 10 la República Sudafricana (9,38%), Argentina (9,35%) y el Reino Unido (9,29%).

Rusia (8,74%) en el segundo trimestre abandonó el TOP 10 de usuarios atacados dentro del país y ocupó el puesto 18.

| Brasil | 18,09% |

| China | 12,85% |

| Australia | 12,69% |

| Nueva Zelanda | 12,06% |

| Azerbaiyán | 11,48% |

| Canadá | 11,28% |

| Catar | 10, 68% |

| Venezuela | 10,56% |

| República de Sudáfrica | 9,38% |

| Argentina | 9,35% |

| Inglaterra | 9,29% |

TOP 10 de países según el número de usuarios atacados

Organizaciones blanco de los ataques

Clasificación de las categorías de organizaciones atacadas por los phishers

La estadística de las categorías de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro antiphishing en los equipos de los usuarios. Este componente detecta páginas con contenido phishing que el usuario intentó visitar siguiendo vínculos en mensajes o en Internet, si los vínculos a estas páginas aún no estaban disponibles en las bases de datos de Kaspersky Lab. Carece de importancia de qué forma se haga el paso: sea como resultado de pulsar un enlace en un mensaje phishing, en un mensaje de una red social o debido a las acciones de un programa malicioso. Cuando el sistema de defensa reacciona, el usuario ve en el navegador un banner que le advierte sobre la posible amenaza.

En el segundo trimestre de 2017, más de la mitad (51,47%) de las detecciones realizadas por el componente heurístico del sistema antiphishing ocurrió en páginas que mencionan nombres de categorías financieras, tales como “Bancos” (23,49%, -2,33 puntos porcentuales), “Sistemas de pago” (18,40%, +4,8 puntos porcentuales ), “Tiendas en línea” (9,58%, -1,31 puntos porcentuales).

Distribución por categorías de las organizaciones atacadas por los phishers, segundo trimestre de 2017

Los temas candentes del trimestre

Pasajes aéreos

En el segundo trimestre, la red social Facebook se inundó con los felices reenvíos de los usuarios que (supuestamente) habían ganado dos boletos de avión en una rifa realizada por las compañías aéreas más grandes del mundo. Por supuesto, no se trataba de ninguna promoción que tuviese como premio pasajes aéreos: los hackers habían creado una serie de sitios donde felicitaban al usuario por ganar la rifa y le pedían realizar ciertas acciones para recibir el premio. Una de las condiciones era poner en su página de Facebook una publicación sobre el premio ganado. Después de haber cumplido todas las condiciones, remitían al usuario a una de las páginas promocionadas por los atacantes. El contenido de estas páginas puede ser variado: desde publicidad inofensiva hasta malware.

Bloqueo falso

Casi todos los navegadores populares cuentan con protección incorporada contra las amenazas de Internet. Cuando el usuario se desplaza a una página maliciosa o de phishing, a menudo le advierten del riesgo y le recomiendan evitar visitarla.

Los estafadores usan esta protección para sus propios propósitos y adormecen la atención de la víctima con advertencias exageradas de peligro para asustarla y distraerla. Por ejemplo, pueden poner una página que simula ser de bloqueo del navegador Chrome. Si un usuario ha recibido aunque sea una vez tal advertencia del navegador, será más probable que confíe en la página y siga los consejos de los delicuentes.

El principal peligro de estas páginas es que el estudio cuidadoso de la barra de direcciones no ayudará, porque la advertencia del navegador es la misma que se muestra en las páginas web dudosas.

Sin embargo, también puede aparecer al intentar iniciar sesión en un dominio que pertenezca a empresas de hosting. Sin embargo, son estas advertencias las que dan lugar a una mayor confianza en la víctima:

Por lo general, cuando se llama a estos números, los defraudadores se hacen pasar por el servicio de soporte, y tratan de sacarle dinero a la víctima por servicios que supuestamente necesita.

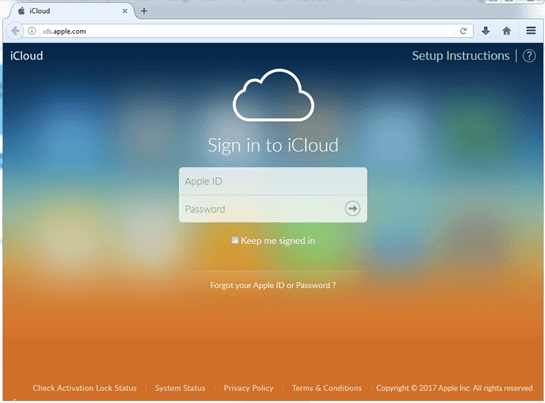

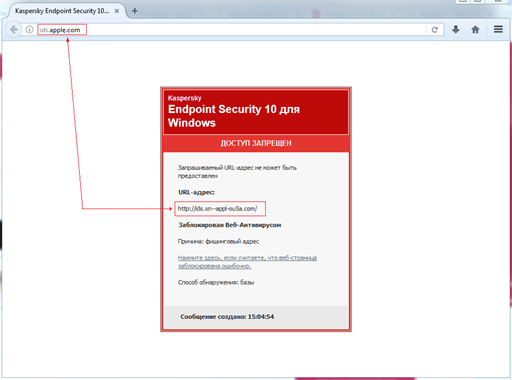

Codificación Punycode

El examen de la barra de direcciones puede no ser útil si los phishers utilizan caracteres de alfabetos diferentes al latino, pero que sean similares a las letras latinas, para crear nombres de dominio que lucen casi igual que los de páginas web famosas. El hecho es que los exploradores web utilizan la codificación Punycode para representar caracteres Unicode en la URL, pero si todos los caracteres del nombre de dominio pertenecen al conjunto de caracteres de un solo idioma, el explorador los mostrará en el idioma especificado en lugar de en formato Punycode.

La captura de pantalla de la página de phishing que se muestra aquí es una demostración visual de esta técnica.

En algunos casos, si se observa con atención, se puede notar inconsistencias, como el punto sobre la “e”.

Observe el banner de bloqueo del sitio, que muestra la URL en la codificación Punycode y es diferente de lo que vemos en el navegador. Esta dirección no es de ninguna manera un dominio que pertenezca a una empresa conocida.

Desde el punto de vista técnico, la dirección es completamente diferente de la original. Especialmente porque los phishers hace tiempo que utilizan diferentes codificaciones en el título de la página. Sin embargo, para los usuarios de a pie, reconocer este tipo de phishing podría resultar problemático.

Ataque a los usuarios de Uber

Una de las noticias más impactantes del último trimestre fue la del ataque a los usuarios de los servicios de Uber. Las páginas de phishing se distribuían mediante un envío masivo de spam, que prometía a los destinatarios un gran descuento, y para conseguirlo bastaba con “registrarse” mediante un formulario que además de información personal, pedía también los datos de la tarjeta bancaria. Después de completar el cuestionario, se remitía al usuario al sitio legítimo de la compañía.

Debido a que Uber a menudo lleva a cabo promociones y ofrece descuentos, los usuarios no tienen ninguna duda acerca de la autenticidad de la oferta.

TOP 3 de organizaciones atacadas por los phishers

Lo más frecuente es que los delincuentes lancen ataques contra las compañías más conocidas en Internet. De este modo, más de la mitad de las detecciones del sistema Antiphishing ocurre en páginas de phishing que mencionan los nombres de solo 15 organizaciones.

| Organización | % de detecciones |

| 8,33 | |

| Microsoft Corporation | 8,22 |

| Yahoo! | 8,01 |

La composición del TOP 3 sigue sin cambiar por tercer trimestre consecutivo. En el trimestre anterior, Yahoo! volvió a ser la marca más mencionada por los phishers, pero en el segundo trimestre cayó a la tercera posición y cedió el liderazgo a las páginas de phishing que mencionaban a Facebook (8,33%). Microsoft (8,22%) ocupa la segunda posición.

Uno de los trucos de phishing es colocar páginas falsificadas de organizaciones populares en dominios pertenecientes a otras organizaciones populares. En el ejemplo de abajo, a pesar que el enlace apunta a un servicio de hosting gratuito, no todos los usuarios lo saben, y el que se mencione a Google sólo aumenta la confianza.

El formulario de entrada de datos se suele encontrar en otro dominio, adónde se navega después de pulsar de botón.

Conclusión

En el segundo trimestre de 2017, la tasa media de spam en el tráfico postal fue sólo un poco mayor a la del primer trimestre (1,07 puntos porcentuales) y alcanzó el 56,97%. Uno de los eventos más memorables de este trimestre, la epidemia Wannacry, no pasó desatendida por los spammers: en numerosos envíos había ofertas de asistencia en la lucha contra la extorsión, seminarios y cursos para usuarios.

En lo que a malware se refiere, según los resultados del segundo trimestre, la familia de correo más común fue el script-cargador JS.SLoad (8,73%). El segundo lugar, con el 3,31% lo ocupa otro cargador, MSWord.Agent, y el tercero la familia de troyanos Fareit (3,29%).

El sistema antiphishing ayudó a prevenir más de 46,5 millones de intentos de visitar páginas de phishing. En total, en el trimestre los phishers atacaron al 8,26% de usuarios únicos de los productos de Kaspersky Lab en todo el mundo. Al mismo tiempo, si antes los ataques estaban hechos para explotar la falta de atención de los usuarios y su mala comprensión de los fenómenos de Internet, a medida que crece el nivel de conocimientos de los usuarios, los phisers se ven obligados a inventar nuevos trucos. Por ejemplo, colocar páginas de phishing en dominios que pertenecen a organizaciones conocidas.

Spam y phishing en el segundo trimestre de 2017