Particularidades del trimestre

GDPR, una excusa para el phishing

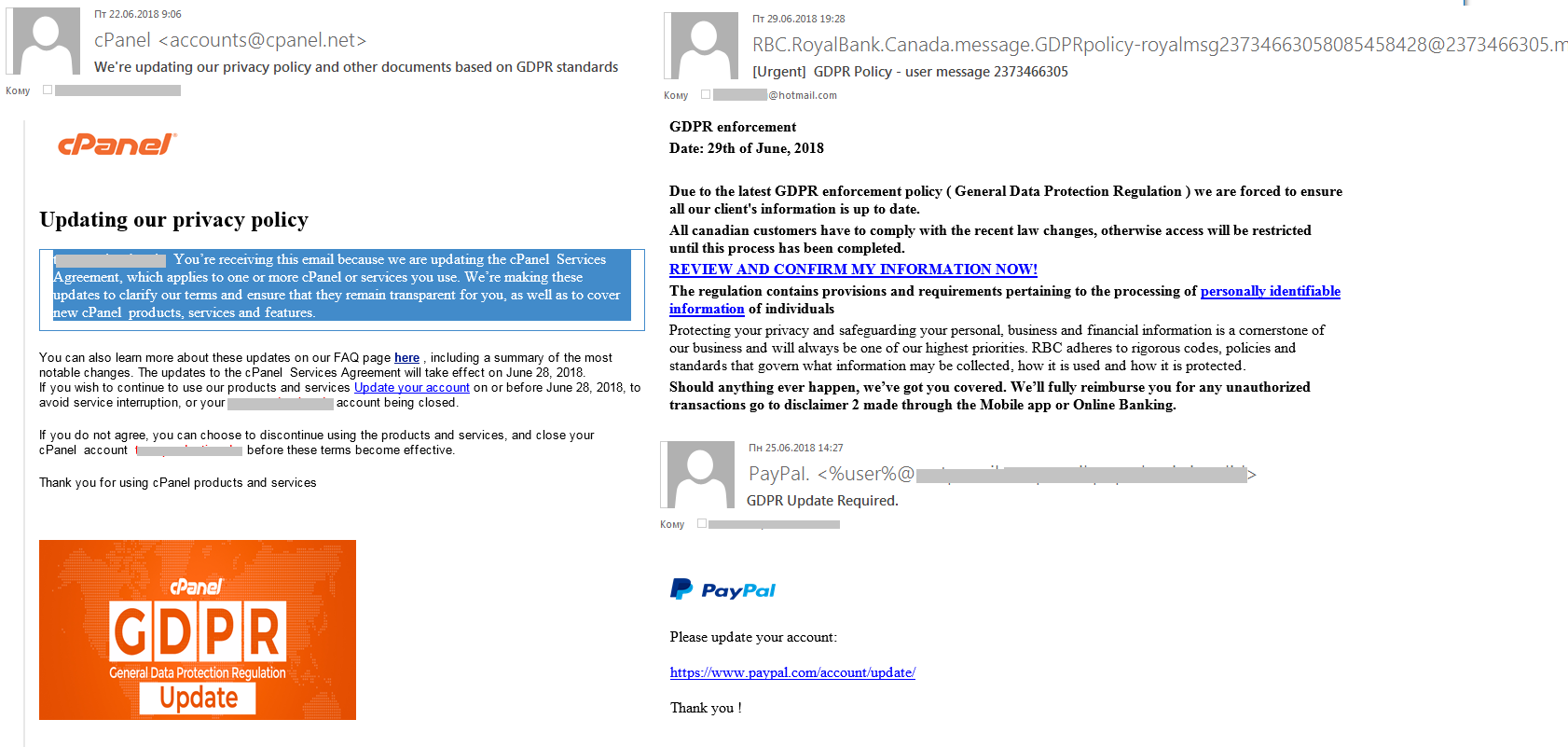

En el primer trimestre escribimos sobre el spam que explota el tema del reglamento RGPD (Reglamento General de Protección de Datos), que entró en vigor el 25 de mayo de 2018. En ese entonces, el tráfico de correo no deseado se limitaba a hacer ofertas para participar en seminarios y otros eventos educativos, comprar software y bases de datos. Según nuestros pronósticos, pronto aparecerían correos fraudulentos. Pues bien, los descubrimos en el segundo trimestre.

Para cumplir con los requisitos del reglamento, las empresas empezaron a enviar avisos sobre la transición al reglamento RGPD, solicitando a sus clientes su consentimiento para el almacenamiento y procesamiento de datos personales. Y los estafadores decidieron aprovecharse de esto. Para acceder a los datos personales de clientes de empresas conocidas, enviaron correos electrónicos de phishing en los que, haciendo referencia al RGPD, solicitaban actualizar la información personal del propietario de la cuenta. Para hacerlo, el destinatario debía seguir el enlace del mensaje e introducir los datos requeridos, que caían de inmediato en manos de los ciberestafadores. Es decir, los atacantes estaban interesados en los datos de los clientes de organizaciones financieras y de empresas que prestan servicios informáticos.

Adjuntos maliciosos en formato IQY

En el segundo trimestre, detectamos varios correos maliciosos con archivos adjuntos en formato IQY (Microsoft Excel Web Query), que antes no se encontraban en el spam. Los estafadores hacían pasar estos archivos como facturas, pedidos y copias de documentos, un viejo truco que todavía se usa mucho al enviar spam malicioso. En el campo “Remitente”, los estafadores incluyen direcciones de correo electrónico que hacen parecer que el mensaje se envió desde un buzón personal, y los nombres de los adjuntos se generan mediante una plantilla: primero el nombre del archivo adjunto y luego la fecha o una secuencia arbitraria de números.

Al abrirse el archivo IQY en la computadora de la víctima, se descargan varios troyanos descargadores que instalan la puerta trasera Flawed Ammyy RAT. El proceso de infección ocurre más o menos así: Trojan-Downloader.MSExcel.Agent carga otro descargador de su misma familia, que a su vez carga Trojan-Downloader.PowerShell.Agent, troyano que a su vez carga Trojan-Downloader.Win32.Dapato, que es el que descarga Backdoor.Win32.RA-based.hf (que es Flawed Ammyy RAT), utilizado para obtener acceso remoto a la computadora de la víctima, robar archivos, datos personales y enviar spam.

Es bastante difícil reconocer y detectar tales archivos adjuntos, ya que el archivo es un documento de texto plano que transmite los parámetros de una solicitud web para cargar datos desde fuentes remotas en tablas de Excel. Además, los archivos IQY son una herramienta muy peligrosa en manos de delincuentes, porque su estructura no es diferente de la legítima y con su ayuda se puede descargar cualquier dato.

Cabe señalar que Necurs, la red de bots de spam más grande, usa IQY para enviar spam malicioso con archivos adjuntos. Recordamos al lector que esta red es la responsable del envío masivo de malware (troyanos-encriptadores, virus de macro, etc.), así como de enviar spam de “acciones” (pump-and-dump) y de sistemas de citas. El trabajo de la botnet se caracteriza por periodos de inactividad y aumentos súbitos de actividad, y los mecanismos de infección y de evasión de filtros son cada vez más sofisticados.

Fugas de datos

La ola de filtraciones de información confidencial, sobre la que escribimos el último trimestre, sigue vigente. Estos son algunos de los eventos que más revuelo causaron en el trimestre:

- Irrupción en el servicio de Ticketfly y robo de los datos de 27 millones de clientes;

- En un servidor de acceso público se descubrieron los datos de 92 millones de usuarios del servicio genealógico MyHeritage;

- Se filtraron 340 millones de “registros individuales” de la empresa de marketing Exactis;

- Un servidor sin contraseñas de Amazon proporcionó acceso a los datos de 48 millones de usuarios de los servicios de Facebook, LinkedIn, Twitter y Zillow.

Como resultado de tales filtraciones, los nombres, las direcciones de correo electrónico, los números de teléfono, los cumpleaños, los números de tarjetas de crédito y las preferencias personales de los usuarios cayeron en manos de los ciberdelincuentes. Esta información puede usarse posteriormente para realizar ataques de phishing selectivos, que es el tipo más peligroso de phishing.

Criptomonedas

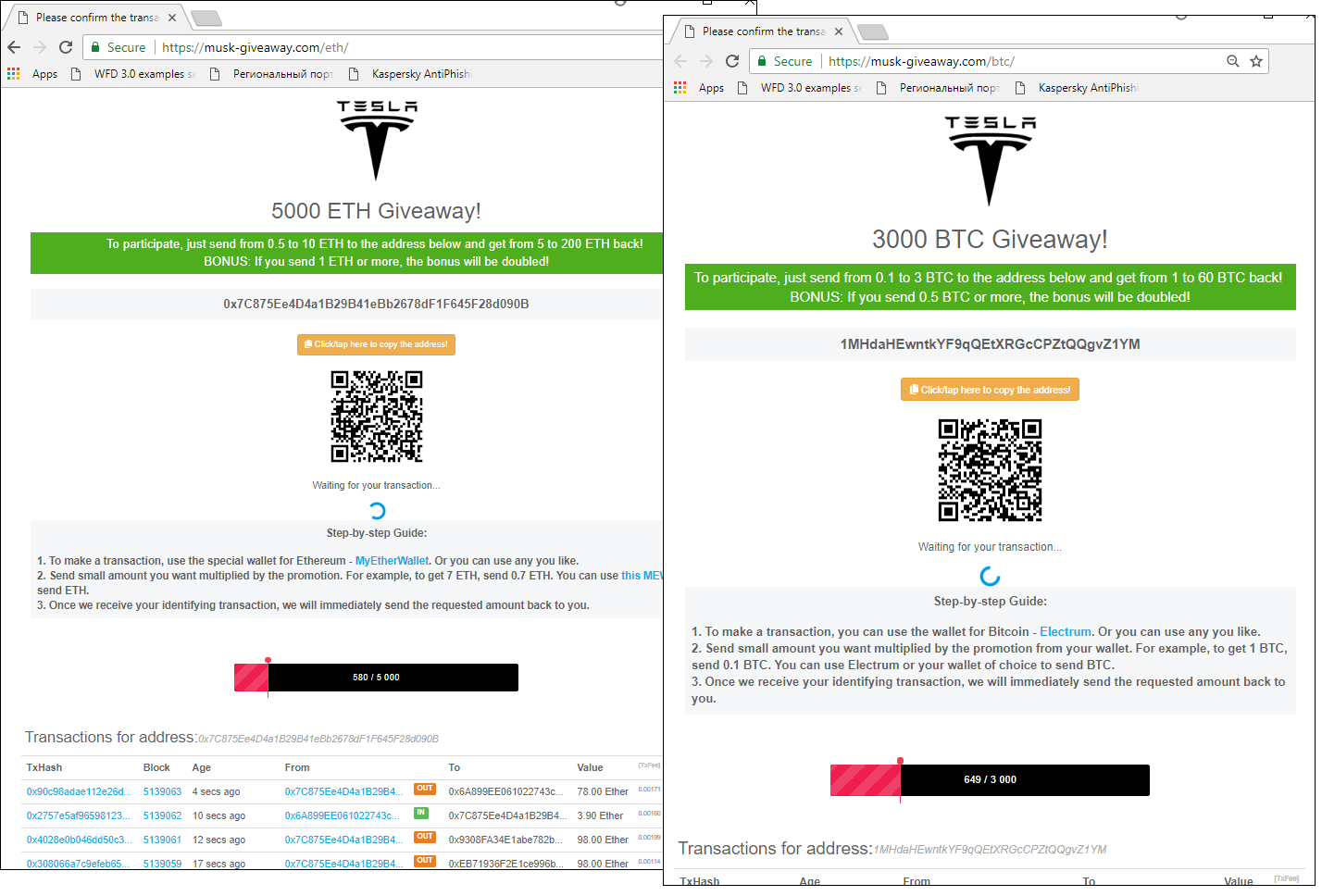

En el segundo trimestre, nuestro sistema Antiphishing impidió 58.000 veces que los usuarios accedieran a sitios de phishing que simulaban ser criptobilleteras y a sitios de intercambio de criptomonedas. Además del phishing clásico, que ayuda a obtener acceso a las cuentas de las víctimas y a información privada, los ciberdelincuentes usan todo tipo de trucos para obligar a la víctima a que les envíe criptomonedas por su propia cuenta. Uno de los trucos es la distribución gratuita de criptomonedas. Los ciberestafadores continúan explotando los nombres de nuevos proyectos de ICO para recaudar fondos de posibles inversionistas que buscan acceso temprano a nuevas ofertas de tokens. A veces, los sitios de phishing aparecen antes que los sitios oficiales de los proyectos.

La criptomoneda más popular entre los phishers es Etherium (ETH). El crecimiento de la popularidad del “éter” entre los estafadores va de la mano con un aumento en el número de fondos, atraídos por los ICO que se llevan a cabo en la plataforma Ethereum. Según nuestras estimaciones más aproximadas (basadas en los datos de más de un millar de billeteras ETH utilizadas por los hackers), en el segundo trimestre los delincuentes que se aprovechan de los ICO lograron ganar 2.329.317 millones de dólares (tasa de cambio de finales de julio de 2018), y esto sin tener en cuenta el phishing clásico.

Proyectos falsos de ICO: el primero está ubicado en el dominio fantom.pub, que simula ser fantom.foundation, el sitio real del proyecto FANTOM; el segundo está ubicado en el dominio sparkster.be y es una falsificación de la página sparkster.me, el sitio del proyecto SPARKSTER.

El Mundial de 2018

No solo los organizadores y fanáticos se prepararon para la Copa del Mundo, sino también los estafadores de todo el mundo. El tema del Mundial se utilizó en una serie de métodos clásicos de engaño basados en la ingeniería social. Los delincuentes crearon sitios falsos de los socios del campeonato para obtener acceso a las cuentas bancarias y cuentas en sitios web de las víctimas, realizaron ataques selectivos y crearon páginas de inicio de sesión falsas idénticas a las de fifa.com.

HTTPS

Como escribimos en el informe de 2017, cada vez hay más páginas de phishing ubicadas en dominios que cuentan con un certificado. Esto puede ser tanto dominios capturados, como dominios especialmente registrados en los que los estafadores publican su contenido. Sobre todo, esto se debe al hecho de que casi todo Internet está migrando a HTTPS, y es muy fácil obtener un certificado simple. En este sentido, a mediados del segundo trimestre Google anunció que usaría pasos adicionales en la interacción del navegador Chrome con los certificados. A partir de septiembre de 2018 (Chrome 69), el navegador dejará de marcar como “seguros” (en la barra de direcciones) los sitios HTTPS y a partir de octubre de 2018, Chrome mostrará la etiqueta “No seguro” cuando el usuario ingrese datos en sitios que no usan encriptación.

En octubre, con el lanzamiento de Chrome 70, en todos los sitios HTTP se mostrará una advertencia roja “No protegido” cuando el usuario ingrese datos.

Google espera que esto ayude a aumentar el número de sitios que usan una conexión segura, ya que al ver el candado verde, los usuarios asumen que la red es segura y que deben recibir una advertencia solo si hay algún problema.

Ejemplo de un sitio de phishing que tiene un certificado y está marcado por el navegador como “Seguro”.

Por el momento, es más probable que la presencia de la inscripción verde “Seguro” en la barra induzca a error al usuario si se encuentra en un sitio de phishing.

Temporada de vacaciones

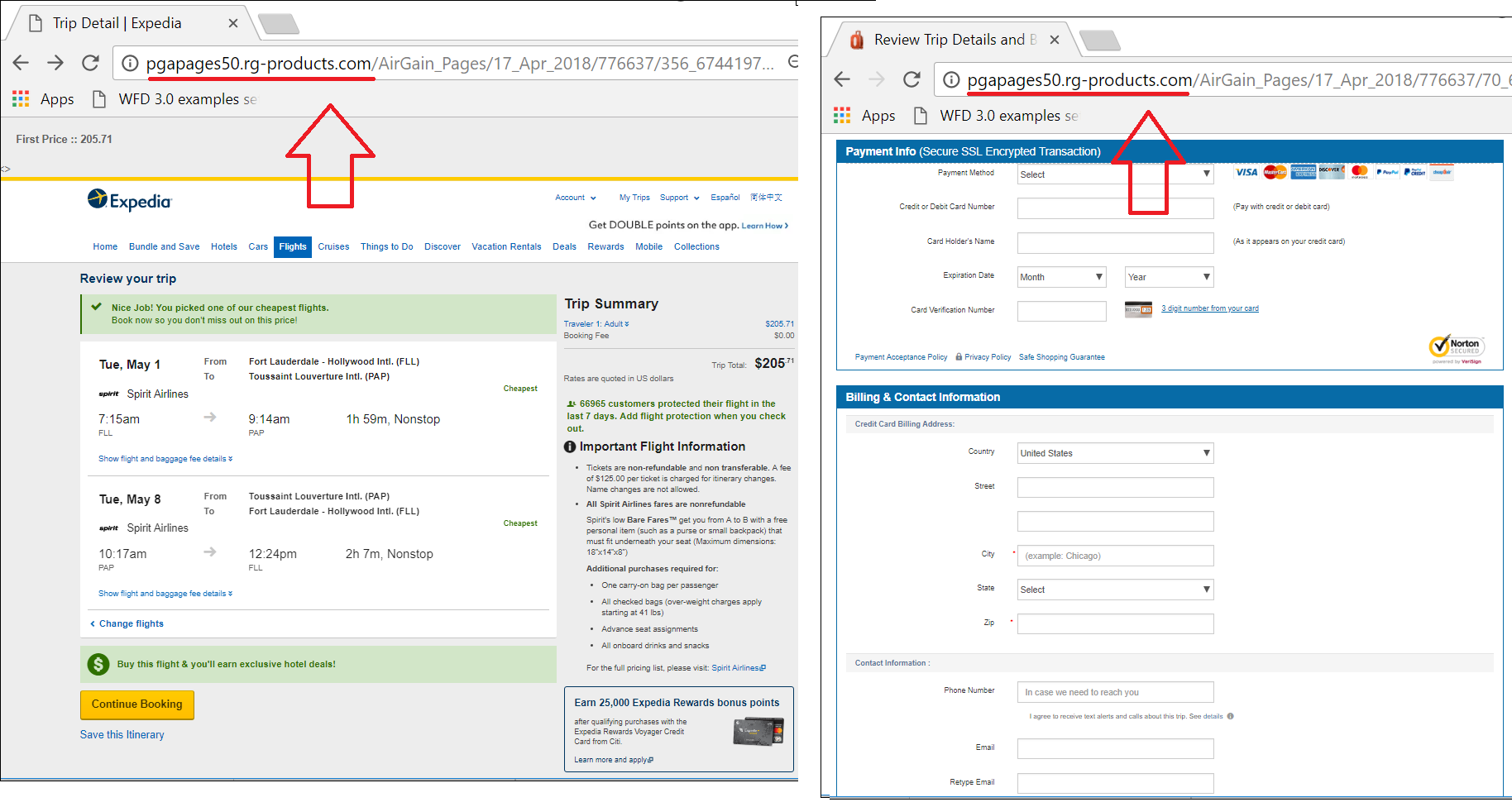

En vísperas de las fiestas, los ciberestafadores utilizaron todos los temas posibles de interés para los viajeros: desde la compra de pasajes aéreos hasta las reservas de hotel. Por ejemplo, encontramos muchos sitios que ofrecen opciones de alojamiento muy atractivas a precios ridículos (por ejemplo, toda una casa con piscina, chimenea y cuatro dormitorios en Praga por 1.000 dólares al mes). Los sitios falsos eran idénticos a los de Amazon, TripAdvisor y otros recursos populares entre los viajeros.

Los estafadores usan un método muy similar al falsificar los sitios de los agregadores de pasajes. Al mismo tiempo, la información sobre los vuelos que se muestra es real, pero los boletos comprados son falsos.

Canales de distribución

En nuestros informes, de tanto en tanto escribimos recordatorios de que la propagación del phishing y otros contenidos fraudulentos ahora va más allá de las listas de correo. Los ciberestafadores usan todos los medios de comunicación disponibles y también involucran a los usuarios en la distribución de contenido malicioso. En este trimestre, algunos de los mayores ataques masivos que registramos tuvieron lugar en los sistemas de mensajería instantánea y las redes sociales.

Para “viralizar” la difusión de su contenido, los ciberestafadores recurren cada vez con mayor frecuencia a WhatsApp: de esta manera, los usuarios multiplican por sí mismos el contenido fraudulento, haciendo envíos masivos de la misma forma que hace muchos años. En su mayoría, dichos mensajes son sobre sorteos inexistentes u ofertas gratuitas y rentables (ya hemos escrito en muchas ocasiones sobre tales esquemas de engaño). El trimestre pasado, los estafadores reanudaron los falsos sorteos de “pasajes aéreos gratuitos”, y este trimestre en Rusia se explotaron, entre otras, las marcas de las cadenas minoristas populares “Pyaterochka” y “Leroy Merlin”, así como el restaurante “McDonald’s”. También se suele encontrar mensajes falsos sobre conocidas marcas de ropa deportiva, tiendas y cafeterías.

Los usuarios comparten en el mensajero un mensaje sobre un sorteo de pasajes con su lista de contactos, ya que esta es una de las condiciones para obtener el “premio”

Una vez que el usuario envía el enlace a sus amigos, se lo remite a otro recurso, cuyo contenido cambia según la ubicación de la víctima y el dispositivo utilizado. Si un usuario visita el sitio desde un teléfono inteligente, en la mayoría de los casos lo suscriben automáticamente a servicios pagados. También se lo puede redirigir a una página de encuestas, a una lotería o a otro sitio malicioso. Por ejemplo, se le puede pedir que instale una extensión para el navegador, que después interceptará los datos ingresados por el usuario en otros recursos, y realizará acciones en la red en su nombre (por ejemplo, publicaciones en las redes sociales).

Ejemplo de una página a la que se remite al usuario después de responder a una encuesta, con la promesa de ganar un cupón por un monto determinado para hacer compras en una red minorista conocida. Como se puede ver, el usuario no recibe ningún cupón, pero se le sugiere instalar en su navegador una extensión que pide derechos sospechosos.

Twitter, Instagram

Los ciberdelincuentes han usado Twitter durante mucho tiempo para difundir contenido fraudulento. Sin embargo, desde hace poco el servicio se ha convertido en un caldo de cultivo para cuentas falsas de personas y compañías conocidas.

El “encubrimiento” más común de los estafadores es la distribución “gratuita” de criptomonedas en nombre de personalidades famosas. El usuario debe transferir una pequeña cantidad a la criptobilletera para recibir el doble o triple como respuesta. La dirección de la billetera puede ubicarse en un sitio web diferente para darle mayor credibilidad. Allí también hay una lista de transacciones falsas, que se “actualiza” ante los ojos de la víctima y confirma que al transferir dinero al monedero de los estafadores, éste recibe mucho más de lo que envió. Por supuesto, la víctima no recibe nada. A pesar de su simplicidad, este esquema permite a los estafadores a ganar millones de dólares. En este trimestre, los delincuentes usaron a menudo los nombres de Elon Musk, Pavel Durov y Vitalik Buterin. Esos nombres no fueron elegidos por casualidad: Elon Musk es un empresario, inventor e inversionista; Durov y Buterin ingresaron a la lista de líderes en el mercado de criptomonedas según la revista Fortune.

La efectividad de tales esquemas se ve reforzada por las noticias de gran resonancia. Por ejemplo, el bloqueo del mensajero de Telegram generó toda una ola de mensajes falsos sobre reparación de daños que se enviaron en nombre de Pavel Durov. Con este objetivo en mente, los estafadores usan cuentas que tienen escritura muy parecida: si el nombre de la cuenta original tiene un guión bajo, los estafadores registran un nuevo usuario con dos guiones bajos, y los mensajes sobre la distribución de criptomonedas se publican en las respuestas a los tweets originales. Como resultado, incluso a una persona atenta le resulta difícil identificar una falsificación.

La administración de Twitter prometió hace mucho tiempo acabar con este tipo de fraude. Entre sus primeras medidas, comenzó a bloquear cuentas que intentaban adoptar el nombre de Elon Musk y, al parecer, también otros nombres populares entre los estafadores. Sin embargo, en esta etapa, el bloqueo se puede omitir fácilmente ingresando un captcha y el código de SMS, después de lo cual puede dejar el nombre de Elon o cambiarlo por cualquier otro, ya que el bloqueo no se repetirá. Tampoco se sabe si se bloquearán los nombres ofuscados de personalidades conocidas que a menudo explotan los delincuentes.

Otra medida tomada por la red social es bloquear las publicaciones que incluyan un enlace a la cuenta de Elon Musk. Como en el caso anterior, el bloqueo se elimina al ingresar el “captcha” y confirmar el teléfono con el código del SMS.

El esquema fraudulento comenzó a extenderse a otras plataformas: en Instagram también se pueden encontrar cuentas falsas.

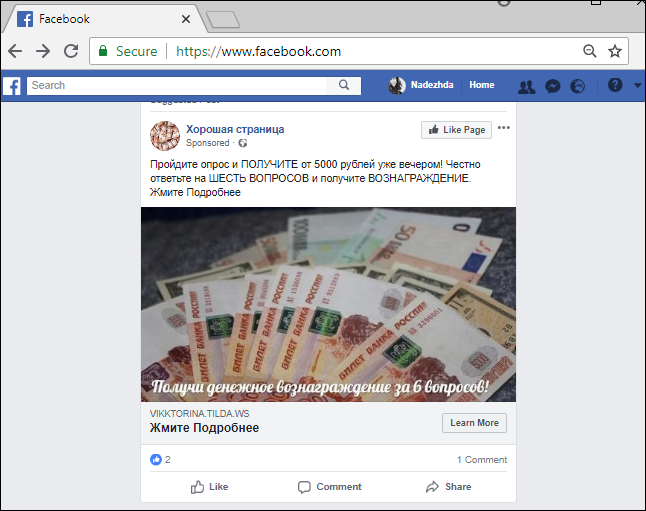

En Facebook, además de la ya mencionada distribución “viral” de contenido con la ayuda de los usuarios, a menudo los ciberestafadores recurren a mecanismos publicitarios proporcionados por la red social. Registramos casos de propagación de esquemas fraudulentos populares del tipo “dinero rápido” realizados con la ayuda de publicaciones publicitarias.

Al hacer clic en el enlace del anuncio, el usuario ingresa a un sitio donde, después de realizar algunas acciones, se le ofrecerá una recompensa, pero para recibirla debe o pagar una comisión, o dejar los datos de su tarjeta bancaria, o compartir su información personal. Por supuesto, al final no recibe ninguna recompensa.

Resultados de búsqueda

La publicidad puede tener contenido malicioso no solo en las redes sociales. A veces, los enlaces a sitios de suplantación de identidad se encuentran en la publicidad de los principales sistemas de búsqueda. Últimamente, esta es la forma más difundida para publicitar los sitios phishing de proyectos ICO.

Trucos de los spammers

En el trimestre pasado, los spammers intentaron utilizar los siguientes nuevos trucos para eludir los filtros.

Encabezados dobles

Al generar dichos correos, los generadores de spam ponían dos veces el campo “Remitente” en los encabezados técnicos del mensaje. El primero era el encabezado legal, generalmente la dirección electrónica de una organización grande y conocida (cuya reputación no se ha visto afectada por participar en campañas de spam) y después, el encabezado real, el de spam que no tiene nada que ver con el primero. Los spammers cuentan con que al pasar el filtro, el mensaje se perciba como correo legal, olvidando que las soluciones modernas contra correo no deseado no solo analizan la parte técnica del mensaje, sino también su contenido para emitir un veredicto.

Formularios de suscripción

Los mensajes de correo no deseado llegaban al correo electrónico del destinatario como confirmación automática de la suscripción a un boletín informativo. Para crearlos, se usaron sitios que tienen la posibilidad de registrar un número ilimitado de usuarios (incluso usando la misma dirección de correo electrónico). Los spammers ejecutaban un script para autocompletar el formulario de suscripción en el sitio, que ponía la dirección del destinatario extraída de una base de datos previamente recopilada (o comprada). El contenido de spam (una frase corta haciendo referencia a un recurso de correo no deseado) se ponía en uno de los campos que se deben llenar (en particular, el del nombre del destinatario). Como resultado, el usuario recibía una notificación enviada desde una dirección de correo legal que contenía un enlace de spam en lugar de un mensaje.

Ejemplo de correos electrónicos no deseados enviados usando la función de suscripción en un sitio legítimo.

Estadísticas: Spam

Porcentaje de spam en el tráfico de correo

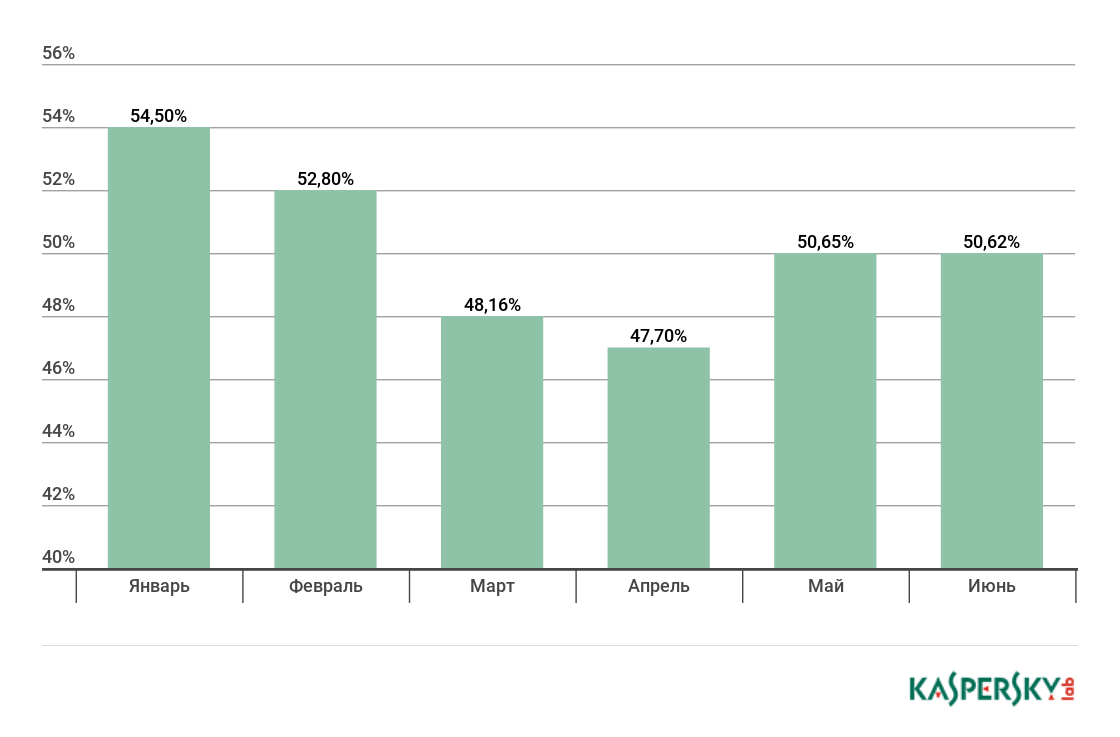

Porcentaje de spam en el tráfico de correo electrónico mundial, primer y segundo trimestre de 2018

En el segundo trimestre de 2018, la mayor parte del spam se registró en mayo: 50,65%. El porcentaje promedio de spam en el tráfico mundial de correo fue del 49,66%, un 2,16% menos que en el informe del trimestre anterior.

Países fuente del spam

Países fuente del spam en el mundo, segundo trimestre de 2018

El líder del primer trimestre de 2018 entre los países fuentes del spam, Vietnam (3,98%), cayó a la séptima posición en el segundo trimestre y China (14,36%) ocupó su lugar. El segundo y tercer lugar, con una diferencia de menos del 1%, lo ocuparon EE. UU. y Alemania, con el 12,11% y 11,12% respectivamente. En la cuarta posición tenemos a Francia (4,42%) y en la quinta, a Rusia (4,34%). Reino Unido cierra la lista de los TOP 10 (2,43%).

Tamaño de los mensajes spam

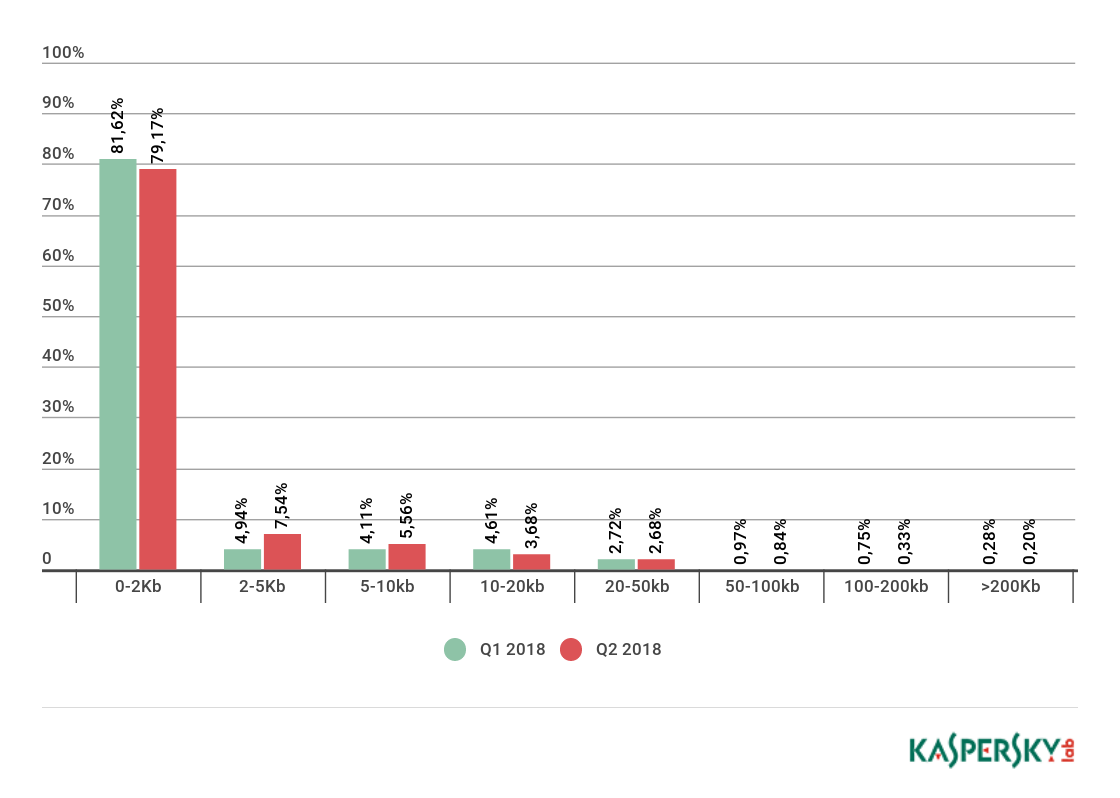

Tamaño de los mensajes spam, primer y segundo trimestre de 2018.

Según los resultados del segundo trimestre de 2018, la proporción de mensajes muy pequeños (de hasta 2 Kbytes) en el spam disminuyó en un 2,45%, y fue del 79,17%. El porcentaje de mensajes de entre 5 y 10 KB, por el contrario, aumentó ligeramente (en un 1,45 %) en comparación con el trimestre anterior, y fue del 5,56%.

La proporción de mensajes de entre 10 y 20 KB se mantuvo prácticamente sin cambios, habiendo disminuido en un 0,93%, y fue del 3,68%. Una situación similar ocurre con los mensajes de entre 20 y 50 KB: su porcentaje disminuyó en solo un 0,4% (2,68%) en comparación con el período cubierto por el informe anterior.

Archivos adjuntos maliciosos: familias de malware

TOP 10 de familias de malware, segundo trimestre de 2018

Según los resultados del segundo trimestre de 2018, la familia de malware más común en el spam (10,35%) fue Exploit.Win32.CVE-2017-11882 es el veredicto compartido por los objetos maliciosos que explotan la vulnerabilidad CVE-2017-11882 en Microsoft Word. Número de mensajes con el malware Trojan-PSW.Win32.Fareit, que roba credenciales y contraseñas, en el segundo trimestre disminuyó y pasó del primer lugar al segundo (5,90%). En el tercer y cuarto puestos resultaron las puertas traseras Backdoor.Win32.Androm (5,71%) y Backdoor.Java.QRat (3,80%). La quinta familia más popular entre los hackers fue Worm.Win32.WBVB.

Países blanco de envíos maliciosos

Distribución de reacciones del antivirus de correo según países, segundo trimestre de 2018.

Los primeros tres países en cuanto al número de operaciones antivirus de correo en el segundo trimestre de 2018 siguen siendo los mismos: Alemania (9,54%) se llevó el primer lugar, mientras que en el segundo y tercero se ubicaron Rusia y Gran Bretaña (8,78% y 8,67% respectivamente). El cuarto y quinto lugares están ocupados por Brasil (7,07%) e Italia (5,39%).

Estadísticas: phishing

En el segundo trimestre de 2018, con la ayuda del sistema Antiphishing se logró neutralizar 107.785.069 intentos de remitir a los usuarios a páginas fraudulentas. El porcentaje de usuarios únicos atacados fue del 9,6% del total de usuarios de productos de Kaspersky Lab en el mundo.

Geografía de los ataques

El país con la mayor cantidad de usuarios atacados por los phishers en el segundo trimestre de 2018 volvió a ser Brasil, con el 15,51% (-3,56%)

Geografía de los ataques de phishing, segundo trimestre de 2018.

| País | %* |

| Brasil | 15,51 |

| China | 14,77 |

| Georgia | 14,44 |

| Kirguistán | 13,60 |

| Rusia | 13,27 |

| Venezuela | 13,26 |

| Macao | 12,84 |

| Portugal | 12,59 |

| Bielorrusia | 12,29 |

| Corea del Sur | 11,66 |

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país.

Organizaciones blanco de los ataques

La estadística de la categoría de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro Antiphishing en los equipos de los usuarios. Este componente detecta todas las páginas con contenidos phishing a las que los usuarios tratan de llegar al pulsar enlaces contenidos en el mensaje o en Internet. Carece de importancia de qué forma se dé el paso: ya sea como resultado de pulsar un enlace en un mensaje phishing, en un mensaje de una red social o debido a las acciones de un programa malicioso. Cuando el sistema de defensa reacciona, el usuario recibe una advertencia sobre la posible amenaza.

En el segundo trimestre de 2018, la categoría “Portales globales de Internet” volvió a alcanzar el primer lugar, con una participación del 25,00% (+1,3%).

Distribución de organizaciones cuyos usuarios fueron atacados por phishers, por categoría, segundo trimestre de 2018.

La proporción de ataques a organizaciones que se pueden agrupar en la categoría general “Finanzas” (bancos: 21,10%, tiendas en línea: 8,17%, sistemas de pago: 6,43%) disminuyó y fue del 35,70% (-8,22%). En cambio, las empresas de TI en el segundo trimestre sufrieron más ataques que en el primero: esta categoría subió un 12,28% y la proporción de ataques contra estas compañías fue del 13,83%.

Conclusión

El promedio de spam en el tráfico mundial de correo (49,66%) en este trimestre disminuyó en un 2,16% en comparación con el período anterior, y el sistema Antiphishing evitó más de 107 millones de transiciones a páginas de phishing, 17 millones más que en el primer trimestre de 2018.

En este trimestre, los estafadores explotaron activamente los temas del RGPD, la Copa del Mundo y las criptomonedas; los enlaces a páginas maliciosas se podían encontrar tanto en redes sociales y sistemas mensajería instantánea (a menudo difundidos por los propios usuarios), como en la publicidad que acompañaba los resultados de búsqueda de los principales sistemas de búsqueda.

La familia más propagada en el correo fue Exploit.Win32.CVE-2017-11882 (10,35%). Trojan-PSW.Win32.Fareit pasó del primer al segundo puesto (5,90%), mientras que el tercer y cuarto lugar fueron ocupados por Backdoor.Win32.Androm (5,71%) y Backdoor.Java.QRat (3,80%).

Spam y phishing en el segundo trimestre de 2018