Spam: peculiaridades del trimestre

Multitud de dominios

Ya hemos analizado en detalle la situación provocada por la gran cantidad de nuevas zonas de dominio, y la creación en masa en estas zonas de dominios dedicados exclusivamente al envío masivo de spam. El análisis ulterior de los envíos spam mostró que los spammers no solo apuestan por crear una cantidad enorme de nuevos dominios, para cambiarlos incluso dentro de un envío temático, sino también por las diferentes maneras de usar el texto. Así, el pasado trimestre detectamos diferentes casos de ofuscación de los nombres de dominios en los enlaces que conducen a páginas de spam, y también casos de ofuscación del código en la estructura HTML de los mensajes enviados.

En muchos envíos masivos los spammers usaban las direcciones IP de sitios web en vez de nombres de dominio. Pero no ponían la dirección IP en la forma acostumbrada, sino que la modificaban: la escribían usando el sistema octal o hexadecimal, o agregaban una cantidad arbitraria de ceros al principio de la dirección. Al hacer esto, la dirección IP no cambia, pero se incrementa la cantidad de formas posibles de escribirla (variaciones dentro de un envío de spam) lo que, según los spammers, debería confundir al filtro antispam. Los spammers usaron estas formas alternativas de escribir las direcciones tanto en los enlaces directos, como en los que usaban una gran cantidad de redirecciones.

Los spammers también introducían ruido en los nombres de dominio. Por ejemplo, al escribir el nombre de dominio usando mayúsculas y minúsculas (NEEDHosT.niNjA) o usando diferentes tipos de codificación en la estructura HTM de los mensajes. Los spammers trataban de camuflar sus dominios suplantando uno de los símbolos en el nombre de la zona de dominio por otro idéntico o parecido, pero de otra codificación. Por ejemplo, domainname.com, domainname.cⓞ.

Y era frecuente que en un solo mensaje se usaran varios métodos de ofuscación al mismo tiempo: escritura alternativa de la dirección IP o distorsión del dominio, y también el tradicional relleno del cuerpo del mensaje con un texto “basura” sin sentido para camuflar su contenido spam.

Sucesos mundiales en el spam nigeriano

En el segundo trimestre los mensajes nigerianos tuvieron como tema el terremoto en Nepal, las elecciones presidenciales en Nigeria y la Olimpiada en Rio de Janeiro. Año tras año los estafadores usan los suceso trágicos que tuvieron fuerte resonancia en los medios de comunicación mundiales, pero sin que cambien mucho las historias que inventan.

Por ejemplo, en un mensaje enviado en nombre de un abogado cuyo cliente supuestamente murió en Nepal, los estafadores le piden al destinatario hacerse pasar por un pariente del difunto y colaborar en la recepción de la herencia, por determinada remuneración. En otros envíos masivos los estafadores difundían mensajes en nombre de diferentes organizaciones en los que pedían ayuda para los damnificados del terremoto. Por ejemplo en uno de los mensajes un “representante de la Cruz Roja” pedía al destinatario prestar alojamiento a una familia de evacuados que decidieron irse a otro país e invertir allí su dinero.

La mayor parte de las direcciones de los remitentes de mensajes “nigerianos” estaban registradas en sistemas de correo gratuitos, incluso si el autor del mensaje era representante de alguna organización, como en el caso que acabamos de describir. Pero también hubo estafadores astutos que trataban de darle una apariencia legítima al nombre y la dirección del remitente. Enviaban mensajes falsos donde pedían hacer una donación voluntaria para los damnificados del terremoto en Nepal.

Los sucesos políticos tampoco quedaron sin la atención de los “nigerianos”. En uno de los envíos masivos los estafadores trataban de despertar el interés del destinatario mencionando la suma de dos millones de dólares que el recién elegido presidente de Nigeria estaba dispuesto a transferir al usuario como compensación por las estafas realizadas por los habitantes de su país.

Todavía falta mucho para la Olimpiada en Brasil, pero ya hemos detectado notificaciones fraudulentas sobre premios de una supuesta lotería organizada por motivo de este suceso deportivo. Cabe destacar que una gran cantidad de mensajes similares se envió en las vísperas del Mundial de Fútbol, pero antes casi no se detectaron mensajes que mencionaran la Olimpiada. El contenido de los mensajes es estándar: la lotería la realizó una organización oficial, la dirección del usuario se la escogió de entre millones de direcciones de correo electrónico, para recibir el premio era necesario responder al mensaje e indicar la información personal.

También merece la pena destacar que los mensajes en cuyo cuerpo hay sólo un texto corto y la información detallada se encuentra en un fichero .pdf o .doc adjunto están adquiriendo una popularidad cada vez mayor entre los spammers. Esto se puede deber a que es más probable que el filtro antispam considere que un texto corto no es spam. Los mensajes con ficheros adjuntos representan especial peligro, porque el usuario tiene que abrirlos para saber el contenido del mensaje, lo que puede hacer que su equipo se infecte.

Actualización del algoritmo de búsqueda de Google

Otra noticia de este trimestre que de una forma u otra influyó en la temática del spam fue la actualización del algoritmo de búsqueda de Google Search. Éste cambia el orden de los resultados de la búsqueda realizada desde dispositivos móviles de tal manera que los sitios web adaptados para teléfonos celulares ocupan los primeros puestos.

Esta noticia ha provocado que aumente de una forma perceptible la cantidad de spam sobre SEO y promoción de sitios web en sistemas de búsqueda. Los spammers, como de costumbre, siguen ofreciendo publicidad de creación de sitios web de cualquier grado de complejidad y propósito, para atraer a nuevos clientes. Con frecuencia, se hace hincapié en la necesidad de que los sitios correspondan a los nuevos criterios del popular sistema de búsqueda. Los spammers atemorizan a los dueños de sitios web indecisos diciéndoles que aparecerán en las últimas páginas de los resultados de la búsqueda y que, como consecuencia, perderán clientes.

Estadísticas

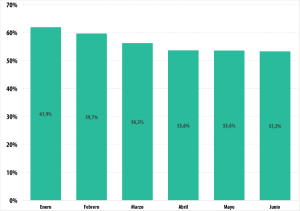

Porcentaje de spam en el tráfico postal

Porcentaje de spam en el tráfico postal en enero-junio de 2015

Casi se ha detenido la caída del porcentaje de spam que veníamos observando desde principios de año. En el segundo trimestre de 2015 este índice se estabilizó cerca del 53,5%, fluctuando entre el 53,63% en abril hasta el 53,23% en junio.

Porcentaje de spam en el tráfico postal ruso en enero-junio de 2015

A grandes rasgos, la situación del spam en el tráfico postal ruso es similar a la del resto del mundo. A lo largo del segundo trimestre la cantidad de tráfico se ha reducido en aproximadamente 1 punto porcentual. De esta manera, la cantidad máxima de mensajes spam en el segundo trimestre se envió en abril (59,32%) y la mínima, en junio (57,47%).

Países fuente de spam

Países fuente de spam en el mundo, segundo trimestre de 2015

En el segundo trimestre de 2015 los dos primeros puestos de la lista de países fuente de spam los siguen ocupando EE.UU. (14,59%) y Rusia (7,82%). China ha desplazado a Ucrania del tercer puesto (con 7,14%, mucho más del 3,23% que alcanzó en el primer trimestre). Más abajo están Vietnam (3,90% contra el 5,56% del trimestre anterior) y Ucrania (3,90% contra el 5,56% del trimestre anterior).

Tamaño de los mensajes spam

Tamaño de los mensajes spam, primer y segundo trimestre de 2015

La distribución de mensajes spam por tamaño ha cambiado muy poco en el segundo trimestre. Los más populares siguen siendo los mensajes de menos de 2KB (65,38%), pero su cantidad está bajando poco a poco (73,99% en el primer trimestre). En 4,81 ha aumentado la cantidad de mensajes de 20 a 50 KB (8,80%) y han aumentado un poco, aproximadamente 1 punto porcentual la cantidad de mensajes de 2 a 5 KB (17,16%), de 5 a 10 KB (3,32%) y de 10 a 20 KB (2,94%).

Adjuntos maliciosos en el correo

TOP 10 de programas maliciosos propagados por correo en el segundo trimestre de 2015

Trojan-Spy.HTML.Fraud.gen, al que conocemos bien, lidera en el segundo trimestre entre las familias de programas troyanos realizados en forma de páginas HTML falsificadas. El programa malicioso se envía por correo electrónico camuflado como un importante mensaje enviado en nombre de bancos comerciales, tiendas en Internet, compañías de software, etc. En la página HTML que muestra, el usuario ingresa sus datos confidenciales, que van a parar a manos de los delincuentes cibernéticos.

En el segundo y noveno puesto están Trojan-Downloader.HTML.Agent.aax y Trojan-Downloader.HTML.Meta.as respectivamente. Se trata de programas maliciosos en forma de páginas HTML que contienen un código para redirigir al usuario al sitio del delincuente. Allí le espera a la víctima una página de phishing o una propuesta de descargar un programa que se está difundiendo últimamente, Binbo, que es un servicio de comercio automático de opciones binarias. Estos programas maliciosos se propagan mediante adjuntos de correo y sólo se diferencian por el enlace que remite al usuario al sitio de los delincuentes.

En el tercer puesto está Trojan.Win32.Fsysna.brtr, un bot de spam que, en nombre del equipo infectado, redirige el spam de su centro de administración al servidor de correo.

En el cuarto puesto está Trojan-Banker.Win32.ChePro.ink, un descargador implementado en forma de un applet CPL (componente del panel de administración) que se encarga de descargar troyanos destinados al robo de información financiera confidencial. En su gran mayoría, los programas maliciosos de este tipo tienen como blanco a los bancos brasileños y portugueses.

Le sigue Trojan-PSW.Win32.Fareit.auqm. Los programas maliciosos de la familia Fareit roban las cookies de los navegadores y las contraseñas de los clientes FTP y programas de correo, y después envían estos datos al servidor remoto de los delincuentes.

El séptimo y octavo puesto lo ocupan troyanos-descargadores de la familia Upatre: Trojan-Downloader.Win32.Upatre.Vxd y Trojan-Downloader.Win32.Upatre.vwi. Su principal tarea es descargar, descomprimir y ejecutar otro programa malicioso. El malware se suele camuflar como documentos PDF o RTF.

El décimo lugar lo ocupa Exploit.MSWord.CVE-2014-1761.k. Se trata de un documento Word que contiene un exploit y que, si detecta la vulnerabilidad correspondiente, descarga en el equipo de la víctima otros programas maliciosos dedicados al robo de datos personales.

Familias de programas maliciosos

Este trimestre, al igual que el primero, el primer puesto de las familias de programas maliciosos lo ocupa Upatre. Los programas maliciosos de esta familia por lo general descargan al equipo de la víctima un troyano bancario conocido como Dyre/Dyzap/Dyreza. La lista de instituciones financieras que ataca este troyano bancario depende del archivo de configuración que le envíe el centro de administración.

También están adquiriendo popularidad los programas maliciosos de la familia MSWord.Agent, que en el primer trimestre ocupaban sólo el tercer puesto. Recordamos que estos programas maliciosos son ficheros *.doc que contienen adjunto un macro escrito en Visual Basic for Applications (VBA) que se ejecuta al abrirse el documento. El macro descarga y ejecuta otros programas maliciosos, por ejemplo, uno de los representantes de la familia Andromeda.

De nuevo han regresado al trío de los líderes los bancarios ZeuS/Zbot. Los representantes de esta familia lanzan ataques contra los servidores y los ordenadores de los usuarios, y también se dedican a interceptar datos. A pesar de que ZeuS/Zbot puede ejecutar diversas acciones maliciosas, se lo usa sobre todo para robar información bancaria. También puede instalar CryptoLocker, un programa malicioso que exige dinero para descifrar los datos del usuario.

Países fuente de adjuntos maliciosos

Distribución de reacciones del antivirus de correo según países, segundo trimestre de 2015

En el trío de países desde los que se envía mayor cantidad de spam han ocurrido serios cambios. Alemania (19,59%), que en el primer trimestre ocupaba sólo la cuarta posición, ha subido al primer puesto: en el territorio de este país hemos registrado la quinta parte del total de detecciones del antivirus. Inglaterra (6,31%), que era el líder según los resultados del primer trimestre, ha bajado al segundo puesto, mientras que en el tercero se ubica Brasil (6,04%).

EE.UU. (5,03%), desde cuyo territorio ya es tradicional que se envíe una gran cantidad de mensajes con adjuntos maliciosos, ha ocupado sólo el cuarto puesto.

También Merece la pena destacar que Rusia (4,74%), que según los resultados del primer trimestre ocupaba sólo el décimo puesto, en el segundo trimestre ha subido al quinto puesto.

Peculiaridades del spam malicioso

En el tráfico de spam del segundo trimestre hemos seguido registrando mensajes maliciosos con macrovirus, cuyo pico de envíos masivos tuvo lugar el anterior trimestre. Cabe destacar que su cantidad ha bajado, pero siguen representando un serio peligro: los macrovirus que hemos encontrado pertenecían a la categoría de troyanos descargadores, destinados a bajar otros programas maliciosos. Los estafadores, para convencer al destinatario de la legitimidad del mensaje, lo disfrazaban de correspondencia de negocios y hacían pasar los adjuntos maliciosos por documentos financieros o pedidos.

En algunos de los mensajes los delincuentes ponían los datos detallados y los logotipos del supuesto remitente para darles un aspecto oficial, y las direcciones indicadas en el mensaje las tomaban del campo “From”. Todo lo mencionado hacía que el mensaje fraudulento fuese aún más convincente para el usuario.

Pero también nos hemos topado con mensajes que fingían ser notificaciones oficiales de compañías reales, y los delincuentes trataban de que el contenido del mensaje estuviese relacionado con el tipo de actividades de la compañía. Por ejemplo, los mensajes de uno de los envíos masivos detectados se hacían pasar por notificaciones sobre la recepción de mensajes de texto escritos en nombre de una compañía que presta servicios de telecomunicación. Se le decía al destinatario que podría leer el texto del mensaje después de abrir un documento Microsoft Word adjunto, pero en realidad, en vez de la información prometida éste contenía el programa malicioso Trojan-Downloader.VBS.Agent.amj.

Otro truco que no pierde su popularidad entre los delincuentes cibernéticos que envía spam malicioso es disfrazar los mensajes como notificaciones sobre recepción de faxes o documentos escaneados. Estas falsificaciones se envían sobre todo en inglés y alemán, y los adjuntos que los estafadores hacen pasar como archivos con faxes y documentos escaneados contienen diferentes tipos de programas maliciosos: descargadores Trojan.Upatre y Trojan.Downloader, además del keylogger HawkEyePHPLogger. El texto contenido en el cuerpo de estos mensajes podía ser muy breve, o por lo contrario, contener información detallada sobre el documento recibido.

En septiembre de 2014 detectamos un gran envío masivo con un adjunto que no es típico para el spam, un archivo en formato ARJ. En 2015 los estafadores han seguido usando archivos no tradicionales para propagar programas maliciosos: en abril y mayo se hicieron envíos masivos de mensajes con adjuntos .cab y .ace, que también son archivos de un formato que ahora no es popular. Los archivos contenían el troyano Trojan-Downloader.Win32.Cabby y el keylogger HawkEye Keylogger. A diferencia de las extensiones .zip y .rar, que son populares en el spam, los adjuntos en formato .cab y .ace pueden ser desconocidos para el usuario y por esta razón, despertarle menos sospechas.

En el segundo trimestre de 2015 los estafadores propagaron archivos maliciosos comprimidos con ZIP y APK en los adjuntos del mismo envío masivo. Si bien los archivos ZIP se encuentran en la aplastante mayoría de los mensajes spam, los adjuntos en formato APK son relativamente raros, ya que son archivos de ficheros ejecutables de apps para Android. En los archivos ZIP que detectamos se encontraba un troyano de la familia Upatre, y el archivo Check_Updatesj.apk se detectaba como el troyano cifrador Slocker para Android, que cuando se ejecutaba cifraba las imágenes, documentos y videos que se encontrasen en el dispositivo. Después, mostraba al usuario un mensaje que exigía pagar determinada suma de dinero para descifrar los archivos. Al enviar programas maliciosos en adjuntos ZIP y APK en un solo envío masivo, los estafadores posiblemente querían que sus víctimas no solo fuesen usuarios de PC, sino también los usuarios de smartphones y tablets con Android que trabajan con su correo electrónico en estos dispositivos.

Phishing

En el segundo trimestre de 2015 en los equipos de los usuarios de los productos de Kaspersky Lab se registraron 30 807 071 reacciones del sistema antiphishing. En este periodo se agregaron a las bases de Kaspersky Lab 509 905 máscaras de direcciones URL de phishing.

Hace ya varios trimestres que la mayor cantidad de usuarios atacados por phishers se encuentra en Brasil. Pero en el segundo trimestre de 2015 este índice se ha reducido casi a la mitad en comparación con el trimestre anterior. Lo mismo ha ocurrido con los índices de muchos otros países.

Territorios de los ataques phishing*, segundo trimestre de 2015

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país.

TOP 10 de países según la cantidad de usuarios atacados:

| País | % de usuarios | |

| 1 | Brasil | 9,74% |

| 2 | India | 8,3% |

| 3 | China | 7,23% |

| 4 | Rusia | 6,78% |

| 5 | Francia | 6,54% |

| 6 | Japón | 5,93% |

| 7 | Malasia | 5,92% |

| 8 | Polonia | 5,81% |

| 9 | Kazajistán | 5,79% |

| 10 | Emiratos Árabes Unidos | 5,75% |

Organizaciones blanco de los ataques

La estadística de los blancos de los ataques de los phishers está basada en las reacciones del componente heurístico del sistema Antiphishing. El componente heurístico del sistema “Antiphishing reacciona cuando el usuario sigue un enlace a una página phishing y la información sobre esta página todavía no está presente en las bases de datos de Kaspersky Lab. Carece de importancia de qué forma se haga el paso: sea como resultado de pulsar un enlace en un mensaje phishing, en un mensaje de una red social o, por ejemplo, debido a las acciones de un programa malicioso. Como resultado de la reacción, el usuario ve en su navegador un banner que le advierte sobre la posible amenaza.

La categoría “Portales globales” de nuevo ha acaparado un gran número de detecciones. En el segundo trimestre de 2015 fue del 42,35%, que son 16,69 puntos porcentuales más que en el trimestre anterior. También ha crecido un poco (en 0,13 puntos porcentuales) la categoría “Programas de mensajería instantánea” (4,05%). En las demás categorías ha ocurrido un descenso: las “Redes sociales y blogs” han perdido 2,6 puntos porcentuales; los “Bancos”, 5,56; las “Tiendas online, 1,56; los “Sistema de pago”, 2,84; los “Proveedores de telefonía e Internet, 1,33 y los “Juegos online”, 0,78.

Distribución por categorías de las organizaciones atacadas por los phishers, segundo trimestre de 2015

Los programas de mensajería instantánea gozan de popularidad entre los estafadores por muchas razones. Por ejemplo, los delincuentes cibernéticos suelen usar con frecuencia cuentas robadas para después hacer envíos masivos de mensajes phishing o enlaces a programas maliciosos a la lista de contactos de la víctima, enviar spam, hacer extorsiones y usar otros esquemas de fraude.

Distribución de ataques phishing contra programas de mensajería instantánea, segundo trimestre de 2015

Una buena parte de las detecciones de esta categoría recae en el popular servicio chino de mensajería instantánea QQ, sustentado por la compañía de telecomunicaciones Tencent.

Ejemplos de páginas phishing que se hacen pasar por la página de entrada a los servicios de QQ

En el segundo puesto tenemos al programa Skype (8,88%), perteneciente a Microsoft. Su porcentaje es menor en un orden de magnitud que el del líder.

Ejemplo de página phishing que ofrece verificar sus cuentas a los usuarios de Skype

Las 3 organizaciones más atacadas

Como ya hemos indicado en informes anteriores, la principal parte del phishing no selectivo está dirigida a los usuarios de un pequeño grupo de compañías populares que tienen una gran cantidad de clientes en todo el mundo. De esta manera los estafadores aumentan sus posibilidades de dar en el blanco al organizar un ataque phishing.

Al TOP 3 de organizaciones atacadas por los phishers le corresponde el 45,14% del total de enlaces phishing detectados.

| Organización | % del total de enlaces phishing detectados | |

| 1 | Yahoo! | 29,03% |

| 2 | 10,44% | |

| 3 | 5,67% |

En comparación con el primer trimestre de 2015, la composición del TOP 3 no ha sufrido cambios. Lo siguen conformando Yahoo!, que aumentó en 23,82 puntos porcentuales; Facebook (-0,53 puntos porcentuales) y Google (-2,44 puntos porcentuales). El considerable aumento de la cantidad de detecciones de páginas falsas camufladas como Yahoo! se ha hecho posible gracias al descenso general de la cantidad de detecciones. En su expresión numeral, la cantidad de detecciones de páginas de Yahoo! falsas ha crecido muy poco.

En el segundo trimestre de 2015 nos topamos con una cantidad masiva de páginas phishing que fingían publicar videos obscenos en Facebook. Si el usuario intentaba reproducir el video, se descargaba un programa malicioso.

Ejemplos de páginas falsas de Facebook que propagaban archivos maliciosos

Conclusión

La cantidad de spam en el tráfico de correo, según los resultados del segundo trimestre de 2015, fue del 53,4%, es decir 5,8 puntos porcentuales menos que el trimestre anterior.

En el segundo trimestre las historias inventadas de los mensajes “nigerianos” se basaron en sucesos reales: las futuras Olimpiadas en Rio de Janeiro, las elecciones presidenciales en Nigeria y el terremoto en Nepal. Los estafadores no solo engatusaban a los usuarios prometiéndoles una recompensa o compensación, sino también diciéndoles que habían ganado una lotería, y también le pedían hacer donaciones para los damnificados en Nepal.

El nuevo algoritmo de búsqueda de Google Search se convirtió en un pretexto para que aumentase el spam sobre optimización de búsqueda. El propósito del nuevo algoritmo es hacer que los sitios adaptados para teléfonos móviles aparezcan en las primeras posiciones de los resultados.

Los tres países líderes fuente del spam difundido por todo el mundo este trimestre son: EE.UU. (14,6%), Rusia (7,8%) y China (7,1%).

Trojan-Spy.HTML.Fraud.gen lidera la lista de programas maliciosos propagados por correo electrónico este trimestre. Entre las familias de programas maliciosos el líder fue Upatre. Los usuarios de Alemania fueron los que sufrieron ataques maliciosos con más frecuencia, a ellos les corresponde el 19,6% de las detecciones del antivirus de correo.

Los delincuentes hacían pasar los archivos adjuntos a los mensajes como faxes y documentos escaneados, actualizaciones de Flash Player y correspondencia de negocios. Los delincuentes cibernéticos también siguieron enviando macrovirus en documentos Word y Excel, además de usar archivos comprimidos atípicos para el spam (.cab y .ace) y archivos .apk.

En el segundo trimestre de 2015 en los equipos de los usuarios de los productos de Kaspersky Lab se registraron 30 millones de reacciones del sistema antiphishing. El mayor porcentaje de usuarios atacados por los phishers se observó en Brasil, a pesar de que el índice de este país se redujo a casi la mitad en comparación con el trimestre anterior.

El spam y el phishing en el segundo trimestre de 2015