Particularidades del trimestre

Los datos personales en el spam

En repetidas ocasiones hemos dicho que los datos personales son un bocado sabroso para los estafadores y que su seguridad debe tratarse con mucho cuidado. Y que no se los debe poner en páginas y recursos cuestionables, porque se los puede usar para obtener acceso a cuentas, hacer ataques selectivos y en esquemas de extorsión.

En el tercer trimestre, hemos registrado en el tráfico de spam un súbito aumento en los correos electrónicos fraudulentos que describimos en nuestro informe de principios de año. En ellos, se les exige a los destinatarios un rescate (en bitcoins) por “no revelar materiales que podrían comprometerlos”. La nueva ola de mensajes contenía datos personales reales de los usuarios (nombres, contraseñas, números de teléfono). De esta manera, los estafadores querían convencer a las víctimas de que tenían en su poder la información mencionada en los mensajes. La campaña de spam se realizó en varias etapas y, lo más probable es que los estafadores hayan usado diferentes bases de datos personales, como lo demuestra, por ejemplo, el formato de los números de teléfono, que cambiaba al pasar de una etapa a otra.

Si antes la “audiencia” de los estafadores eran los usuarios angloparlantes, en septiembre notamos una ola de correos en otros idiomas. Vimos mensajes en alemán, italiano, árabe, japonés, etc.

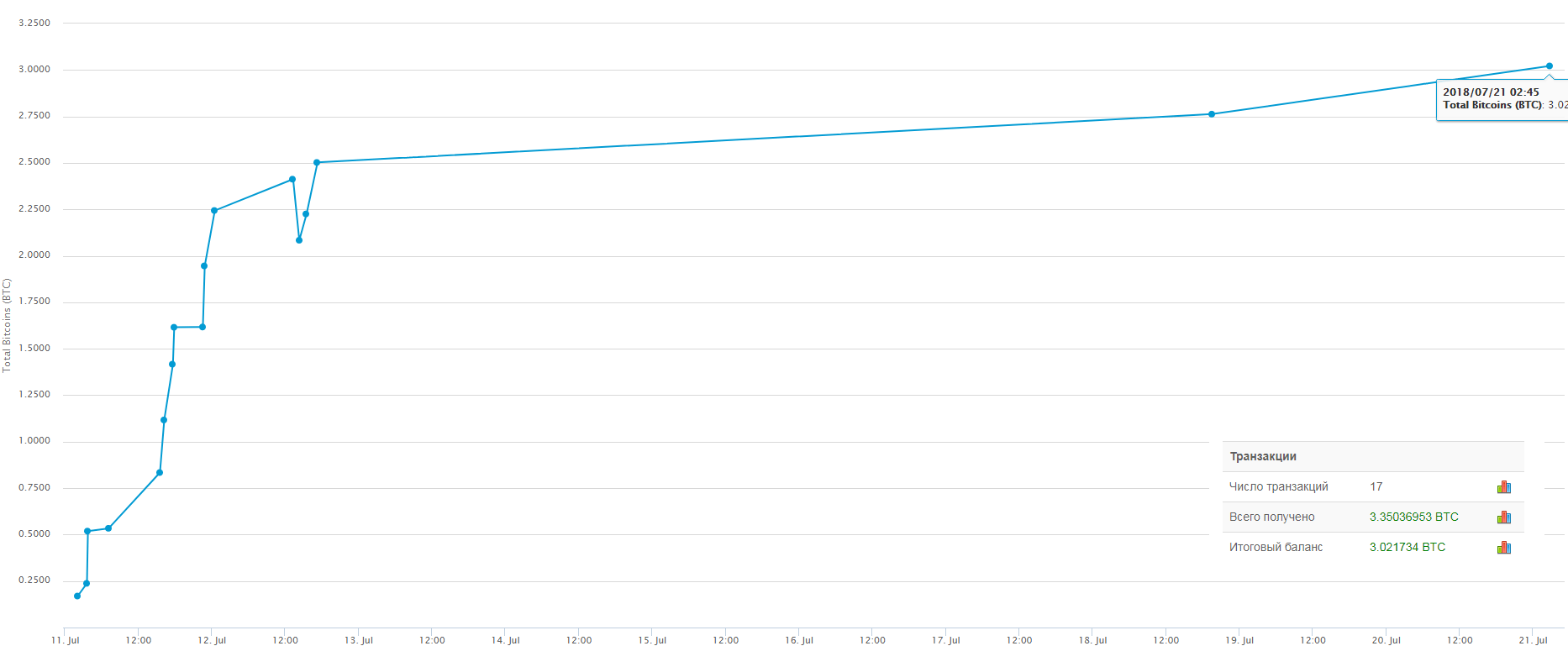

La suma requerida por los extorsionadores variaba de unos pocos cientos de dólares a varios miles. Para recibir el dinero utilizaban billeteras de Bitcoin, que eran diferentes en cada envío masivo. En julio, una sola de esas billeteras recibió 17 transacciones por un valor de más de 3 bitcoins (que al tipo de cambio en aquel momento eran 18 mil dólares).

Transacciones a la billetera Bitcoin de los estafadores

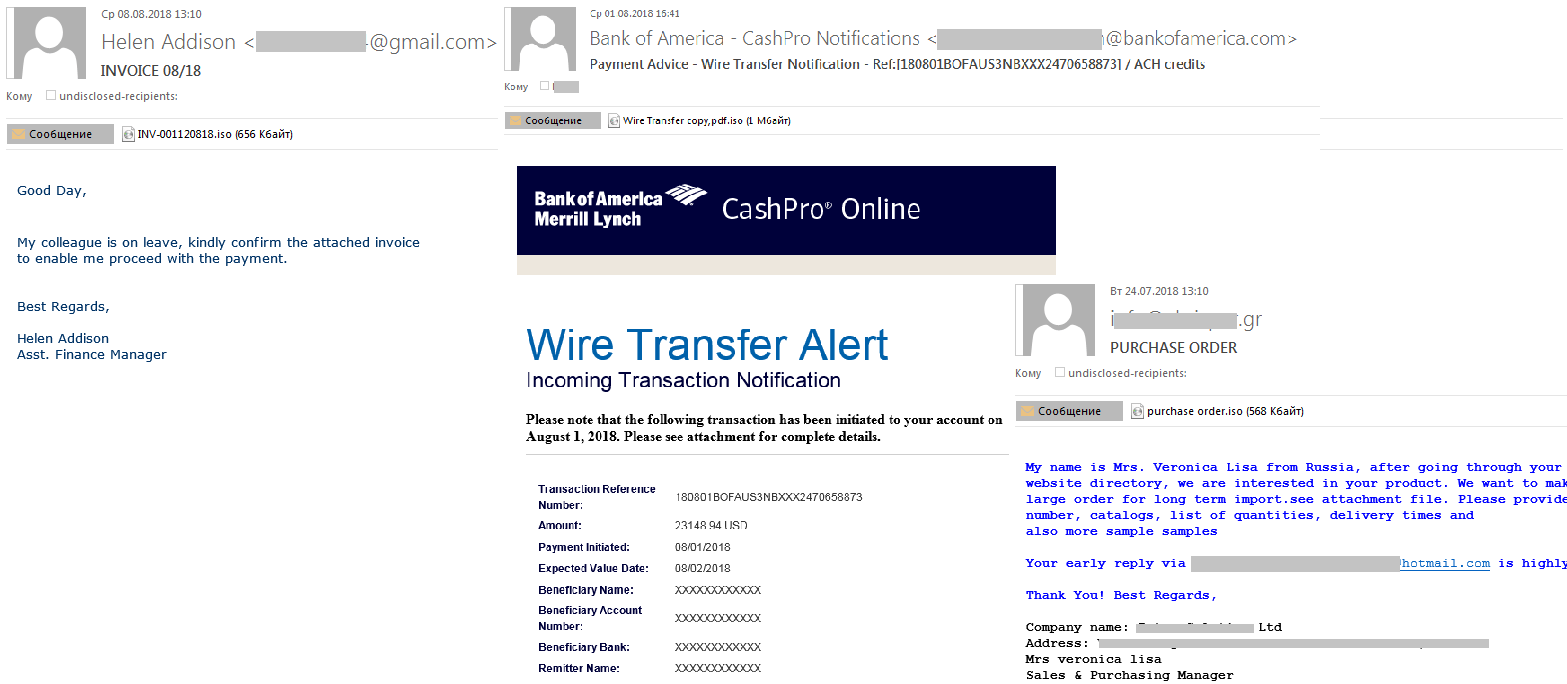

En el tercer trimestre también registramos una campaña de spam malicioso dirigida a usuarios corporativos. El objetivo principal de los atacantes eran las contraseñas de navegadores, mensajeros instantáneos, clientes de correo electrónico y FTP, billeteras de criptomonedas, etc. Los ciberdelincuentes intentaron instalar en las computadoras de las víctimas el malware Loki Bot, ocultándolo en archivos ISO adjuntos a cartas que supuestamente eran parte de la correspondencia comercial o notificaciones enviadas por empresas de renombre.

Ataques de spam malicioso en el sector bancario

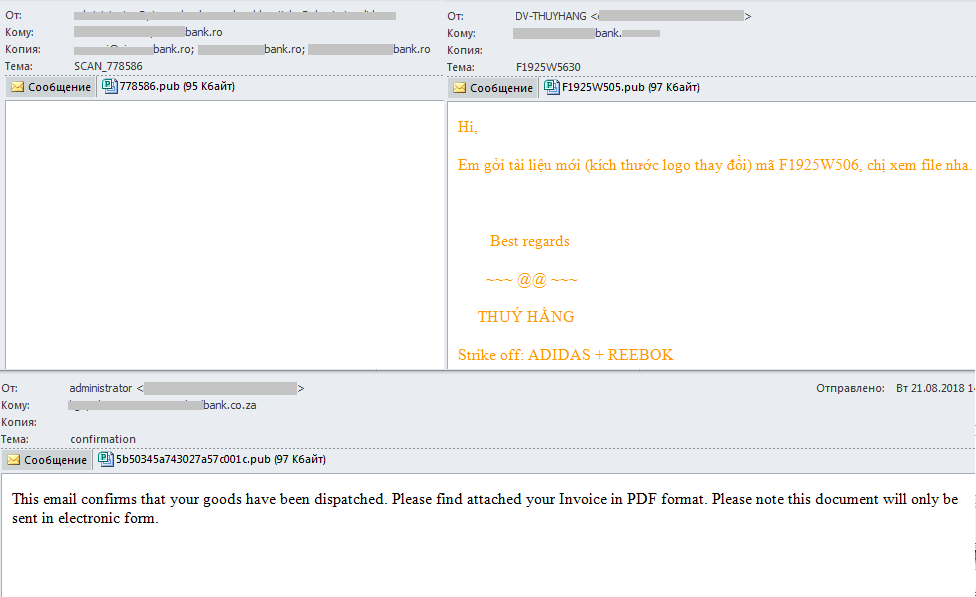

Los propietarios de la botnet Necurs, que en el segundo trimestre se destacaron por enviar correos maliciosos con archivos adjuntos en formato IQY (Microsoft Excel Web Query), pusieron su atención en el sector bancario y, al igual que en el segundo trimestre, usaron en los ataques un formato de archivo poco usado en el spam: PUB (Microsoft Publisher).

Los mensajes se enviaban a las direcciones de correo electrónico de instituciones de crédito en diferentes países, y los archivos PUB contenían descargadores de troyanos que descargan al equipo de la víctima archivos ejecutables, detectados como Backdoor.Win32.RA-based.

Vale decir que los propietarios de Necurs están utilizando con cada vez mayor frecuencia diversas técnicas para eludir las soluciones de protección, por ejemplo enviar spam malicioso con archivos adjuntos con extensiones atípicas, que no deberían despertar las sospechas de los usuarios.

Lanzamiento del nuevo iPhone X

Al final del tercer trimestre, como ya es tradición, Apple presentó al público un nuevo gadget. Y como también es tradición, registramos en el tráfico de correo spam enviado por fábricas chinas con ofertas de accesorios para los productos de Apple, así como réplicas de los propios dispositivos. Los enlaces en dichos mensajes suelen conducir a una tienda en línea típica, de reciente creación. No es necesario recordar que, al pagar en estos sitios efímeros, el cliente pierde su dinero sin obtener la mercancía.

Junto con la presentación, aumentó un poco la cantidad de phishing enviado en nombre de Apple (y sus servicios) y los mensajes con archivos adjuntos maliciosos:

El spam farmacéutico clásico adquiere una nueva apariencia

Los spammers están en una búsqueda constante de formas de evadir los filtros de correo y aumentar la “capacidad de entrega” de sus ofertas. Para hacerlo, intentan camuflar los mensajes (tanto en su “parte técnica”, como en su contenido) como correspondencia enviada por empresas y servicios conocidos. Por ejemplo, copian el diseño de las notificaciones bancarias y de otros tipos, y ponen encabezados legales en los campos visibles al usuario.

Dichas técnicas, típicas del phishing y las campañas maliciosas, se utilizan cada vez más en el “spam clásico”, por ejemplo, en mensajes que ofrecen fármacos prohibidos. Así, el pasado trimestre registramos mensajes idénticos a las notificaciones de las principales redes sociales, entre ellas de LinkedIn. Los mensajes contenían un enlace fraudulento; cuando hicimos clic, esperábamos ver un formulario de phishing para ingresar datos personales, pero llegamos al sitio web de una farmacia.

Esta tendencia se debe a que, en su forma clásica, este tipo de spam es fácilmente detectado por las soluciones antispam, lo que obliga a los spammers a camuflarlo. Suponemos que esta tendencia ganará impulso.

Universidades

Desde el comienzo del año lectivo, también ha aumentado la actividad de los estafadores que buscan acceder a cuentas en los sitios web de las universidades. Registramos ataques lanzados contra 131 universidades en 16 países. Los estafadores se sienten interesados tanto por la información personal de las cuentas como por el acceso a datos de investigaciones científicas.

Páginas de inicio de sesión falsas en sitios web de universidades

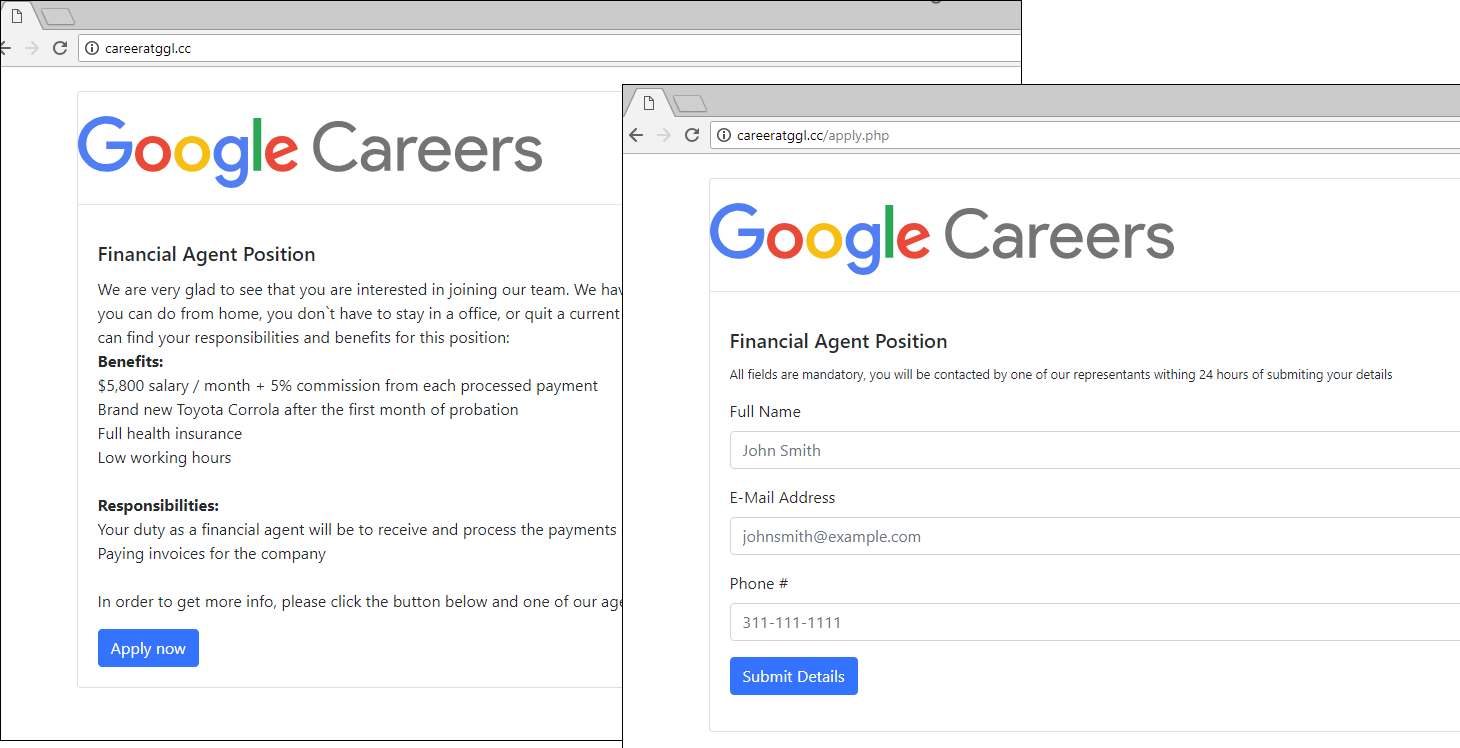

Búsqueda de empleo

Para recopilar información personal, los atacantes explotan el tema de la búsqueda de empleo. En la página con el cuestionario, atraen a la víctima con tentadoras ofertas de hacer una carrera en grandes empresas de renombre, recibir un salario alto, etc.

Modos de difusión

No es el primer trimestre que nos enfocamos en las formas en que los piratas informáticos difunden el phishing y demás contenidos ilegítimos. En esta ocasión también queremos llamar la atención sobre los métodos que han ganado popularidad entre los atacantes y que éstos explotan con fruición.

Notificaciones fraudulentas

Algunos navegadores dan a los sitios web la posibilidad de enviar notificaciones a los usuarios (por ejemplo, Push API en Chrome) y esta tecnología no ha sido ignorada por los delincuentes. La utilizan sobre todo los sitios web que colaboran con diversas redes de afiliados. Con la ayuda de notificaciones emergentes, se atrae al usuario a los sitios del programa de afiliados, donde se le pide ingresar, entre otras cosas, sus datos personales. Por cada usuario, los propietarios de dicho recurso reciben una recompensa.

De forma predeterminada, Chrome solicita permiso para habilitar las notificaciones para cada sitio, y para que el usuario acepte, los atacantes le informan, por ejemplo, que es imposible seguir cargando la página si no hace clic en el botón Permitir.

Tras dar permiso al sitio para mostrar notificaciones, muchos usuarios lo olvidan y cuando aparece un mensaje emergente en la pantalla, no siempre entienden de dónde viene.

Las notificaciones se seleccionan dependiendo de la ubicación del usuario, y se las muestra en el idioma apropiado

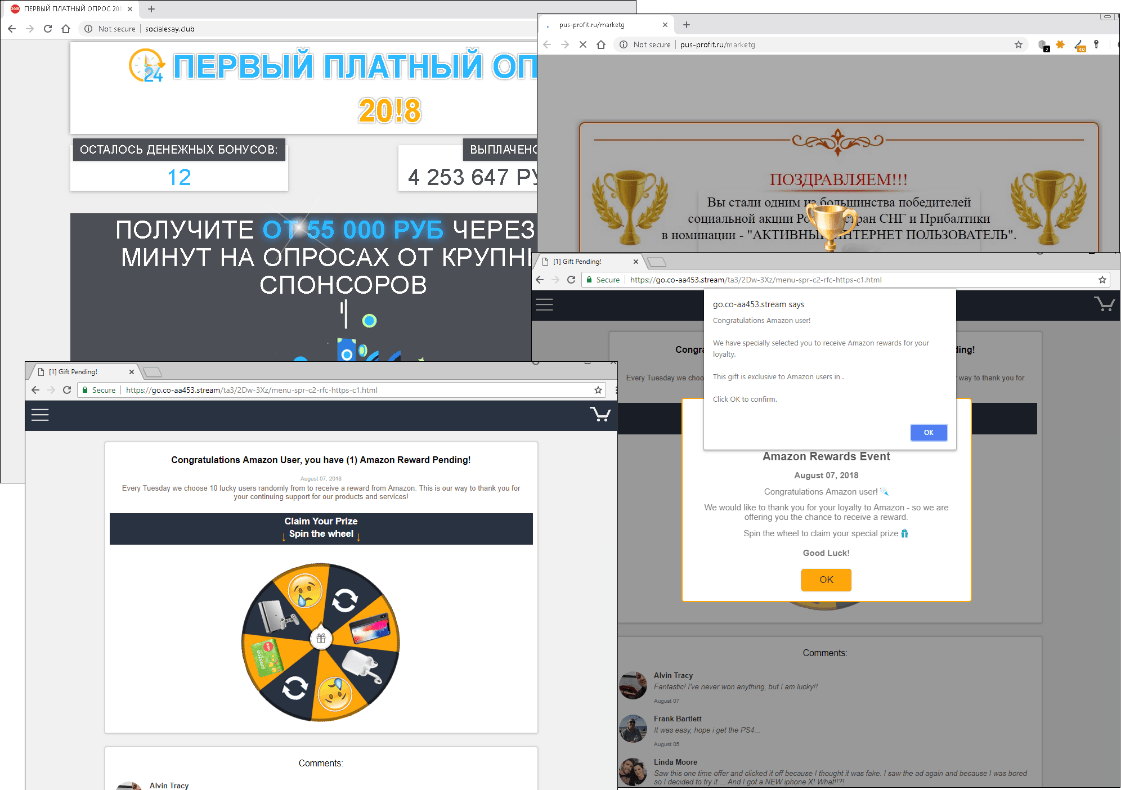

El peligro es que las notificaciones pueden aparecer mientras el usuario está en un recurso confiable. Por lo tanto, se puede mentir a la víctima sobre la “fuente” del mensaje: al principio, todo parece indicar que proviene del sitio que está abierto en ese momento. Así, se le puede mostrar al usuario un “aviso” sobre transferencia de fondos, ganancias o sobre una generosa oferta. Como regla general, todos llevan a sitios de phishing, sitios con loterías falsas, casinos en línea, o a sitios con suscripciones de pago:

Ejemplos de sitios que los usuarios visitan si hacen clic en la notificación

A menudo, al hacer clic en la notificación, se puede acceder a sitios generadores de tarjetas de regalo, como los que describimos al comienzo del trimestre (y que también funcionan en el sentido opuesto: al visitar un sitio de este tipo, el usuario puede terminar en un recurso que ofrece activar notificaciones automáticas), donde los visitantes tienen la oportunidad de generar códigos de tarjetas de regalo de las tiendas en línea más populares. Solo hay un “pero”: para obtener los códigos generados, el visitante debe probar que es un ser humano. Y para hacerlo, debe seguir un enlace especial. Así, en lugar de entregarle un código al usuario, se lo embarca “en un viaje” a lo largo de una interminable cadena de sitios afiliados que ofrecen jugar a la lotería, completar un formulario, descargar algo, registrarse para una distribución de SMS de pago y mucho más.

Medios de información

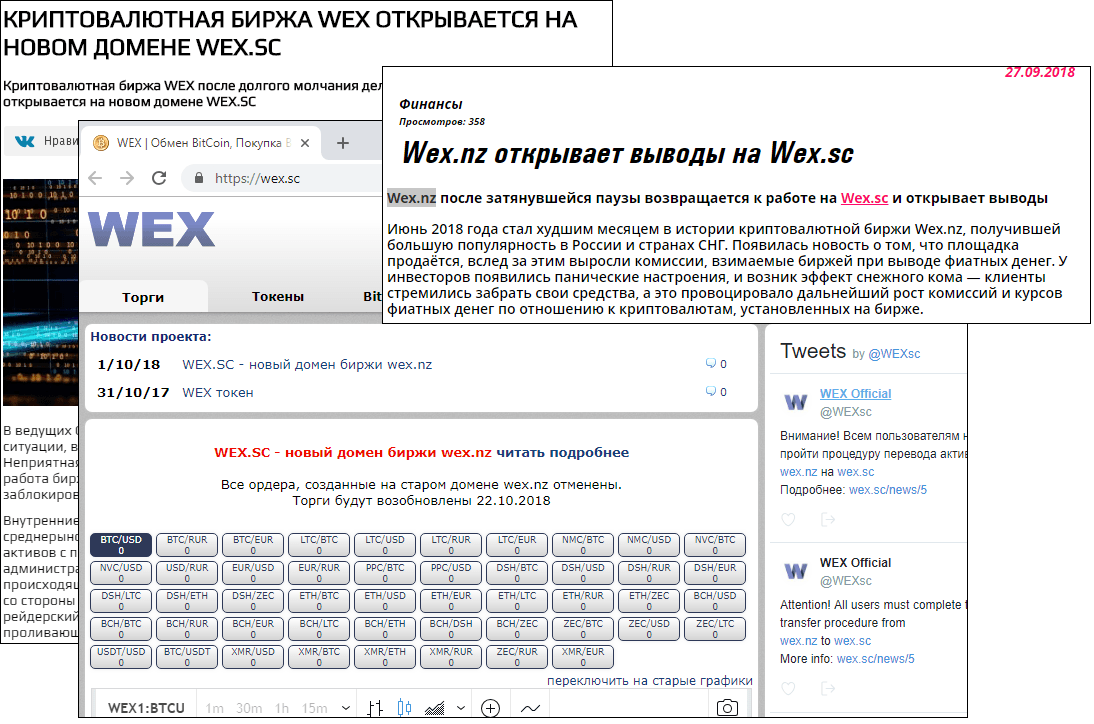

El uso de recursos pertenecientes a medios de información es una forma bastante rara, pero al mismo tiempo efectiva de distribuir contenido fraudulento. Como ilustración, podemos citar la historia de la bolsa de intercambio de criptomonedas WEX, bastante conocida, que anteriormente (hasta 2017) se llamaba BTC-E. En agosto de 2018, los medios temáticos rusos (recursos de noticias temáticas del “tercer nivel”) insertaron la falsa noticia de que, debido a problemas internos, el intercambio cambia su nombre de dominio a wex.ac:

Pasado algún tiempo, la administración de wex.nz respondió en Twitter (los tweets se transmiten en la página principal del intercambio), informando que wex.ac era una falsificación y advirtió a los usuarios que no lo usaran para transferir fondos:

Pero los estafadores no se detuvieron y lanzaron otra noticia sobre el traslado de la bolsa a un nuevo dominio. Esta vez en la zona.SC:

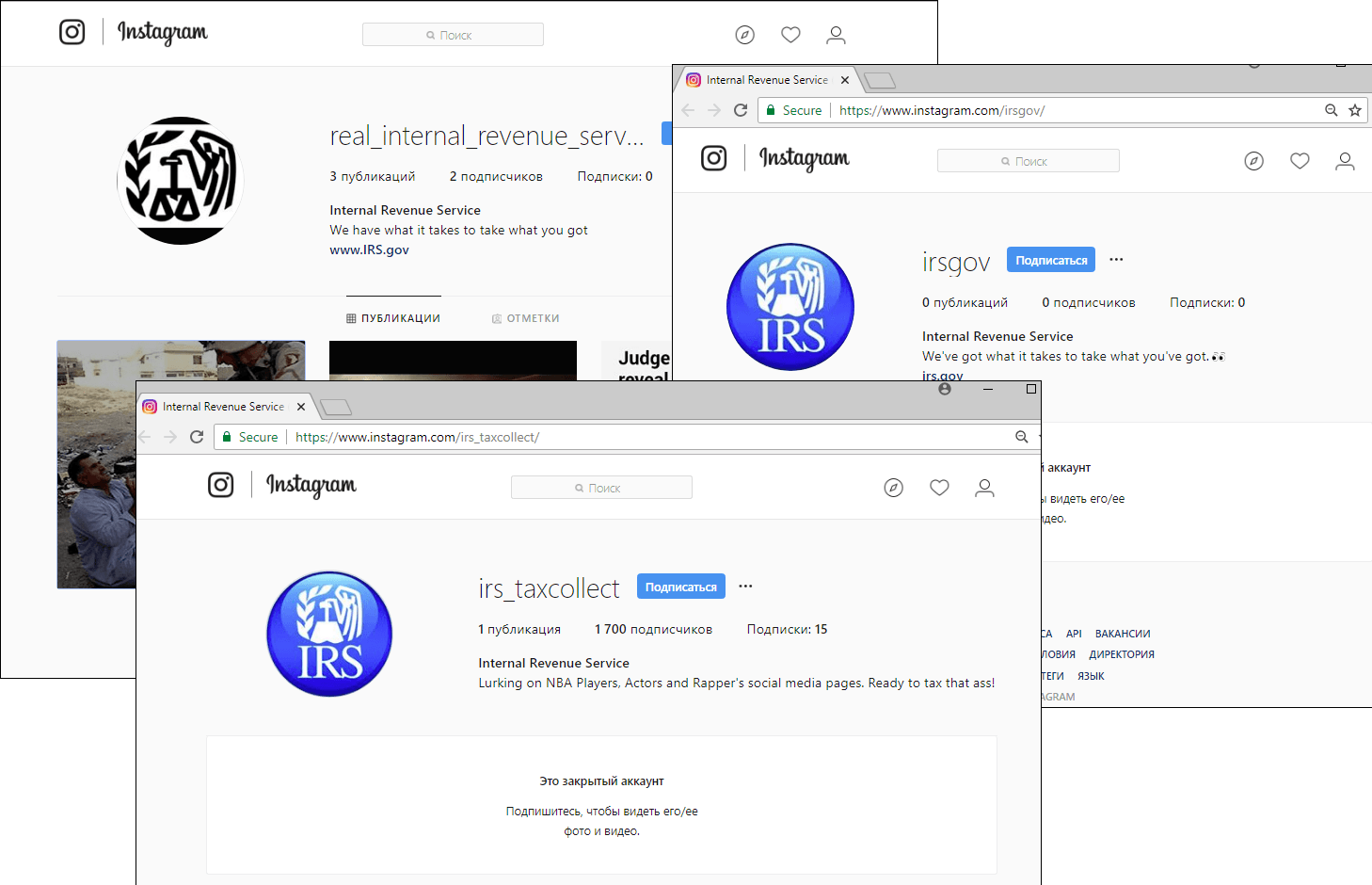

Entre todas las redes sociales que los estafadores utilizan para distribuir contenido, quiero destacar a Instagram, que los hackers han empezado a usar hace poco. En el tercer trimestre de 2018 en esta red social encontramos muchas cuentas falsas del Servicio de Impuestos de los Estados Unidos (Internal Revenue Service, “Servicio de impuestos internos”) y muchas cuentas que se hacían pasar por la cuenta oficial de uno de los bancos brasileños más populares.

Cuentas falsas de la Administración Tributaria de los Estados Unidos en Instagram

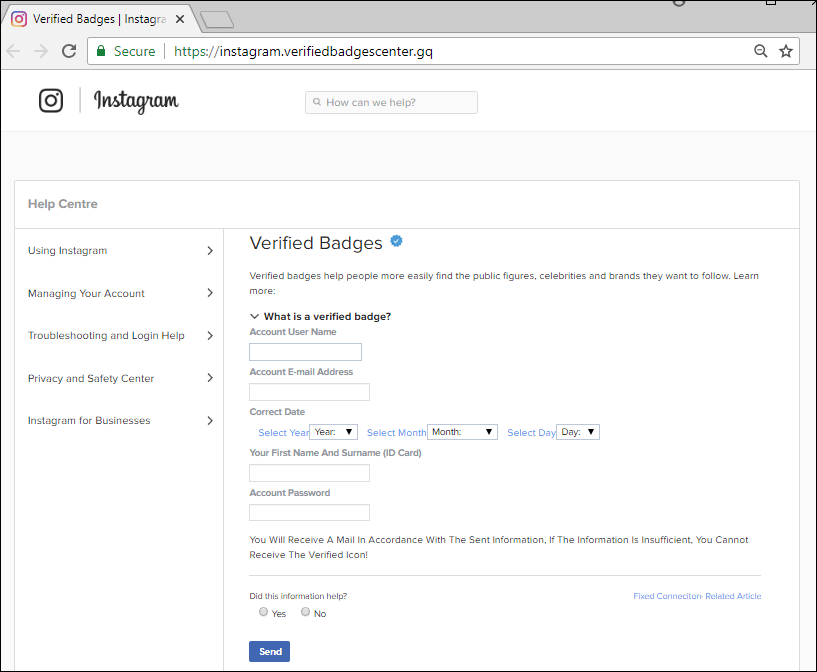

Los estafadores no solo crean falsificaciones, sino que también tratan de obtener acceso a cuentas populares: en agosto de este año, una ola de hackeos de cuentas irrumpió en la red social. Según nuestras observaciones, las “cuentas” cambiaron de propietario como resultado de ataques de suplantación de identidad que pedían “verificar la cuenta”: los propios usuarios enviaban los datos de inicio de sesión a los atacantes, esperando obtener la deseada insignia azul.

Pero cuando los estafadores ofrecían “verificar” una cuenta, no existía tal función en la red social: era la misma administración la que decidía a quién dar una “insignia”. Ahora la solicitud para recibirla se puede enviar desde la configuración de la cuenta.

Estadísticas: spam

Porcentaje de spam en el tráfico de correo

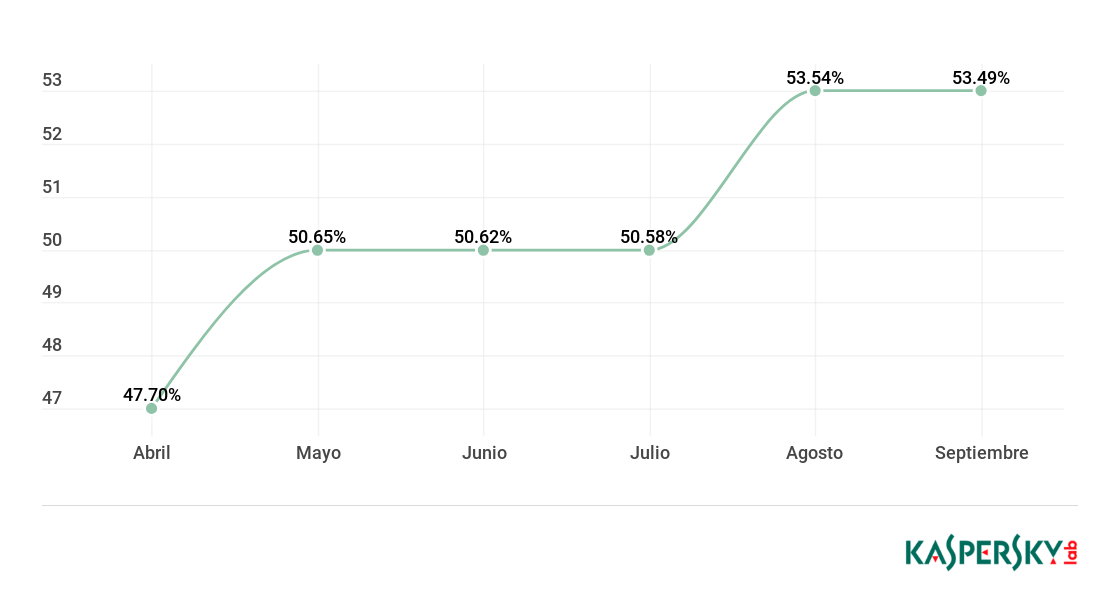

Porcentaje de spam en el tráfico de correo electrónico, segundo y tercer trimestre de 2018

En el tercer trimestre de 2018, la mayor proporción de spam se registró en agosto: 53,54%. El porcentaje promedio de spam en el tráfico mundial de correo fue del 52,54%, un 2,88% menos que en el informe del trimestre anterior.

Países-fuente del spam

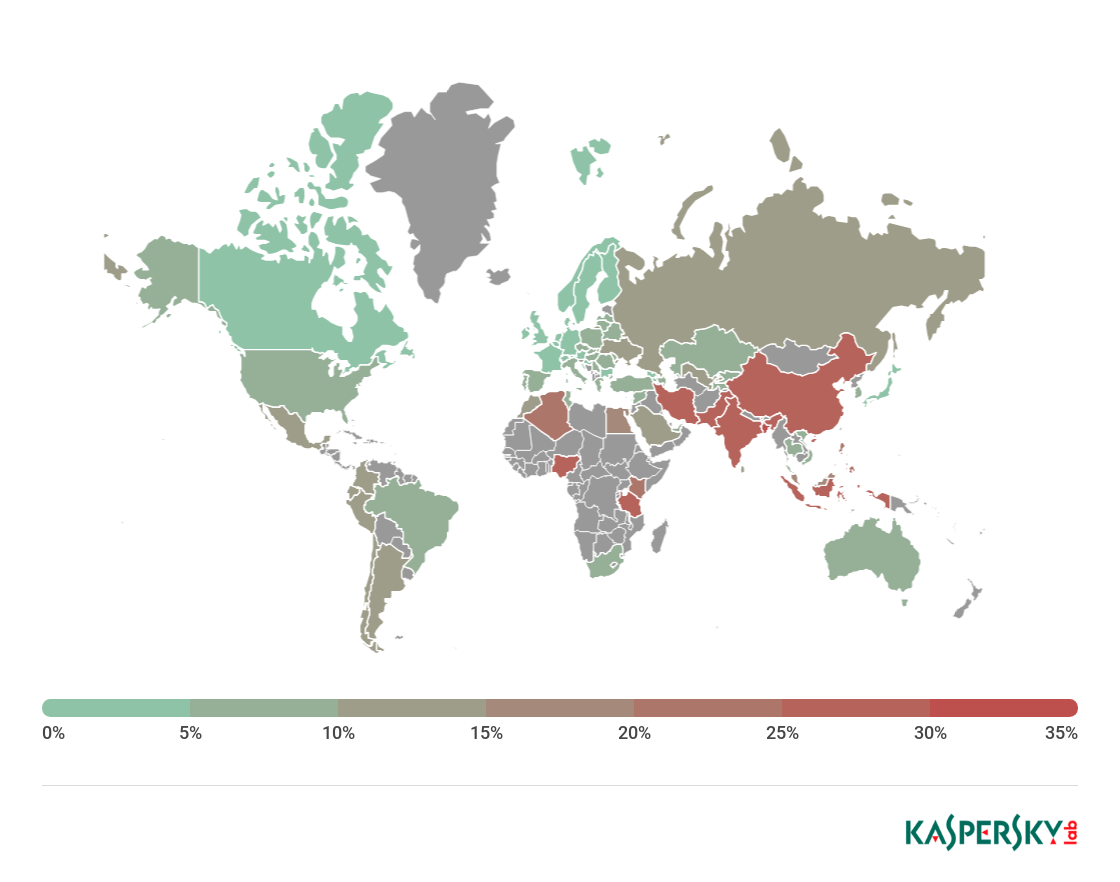

Países-fuente de spam, tercer trimestre de 2018

Los tres principales países-fuente de spam en el tercer trimestre siguen siendo los mismos que en el segundo trimestre de 2018: China ocupó el primer lugar (13,47%), seguido de los Estados Unidos (10,89%) y Alemania (10,37%). El cuarto lugar lo ocupó Brasil (6,33%) y el quinto, Vietnam (4,41). Cierra el TOP10 Argentina (2,64%).

Tamaño de los mensajes spam

Tamaño de los mensajes de spam, segundo y tercer trimestre de 2018

Según los resultados del tercer trimestre de 2018, la proporción de mensajes muy pequeños (de hasta 2 Kb) en el spam se redujo en 5,81 pp y ascendió al 73,36%. El porcentaje de mensajes de 5 a 10 Kbytes ha aumentado ligeramente en comparación con el segundo trimestre (en 0,76 pp) y ascendió al 6,32%. La proporción de mensajes de 10 a 20 KB ha disminuido en 1,21 pp y ascendió al 2,47%. La proporción de mensajes de 20 a 50 Kbytes se mantuvo casi sin cambios, aumentó en 0,49 pp, y alcanzó el 3,17 %.

Archivos adjuntos maliciosos: familias de malware

TOP 10 de familias de malware en el tráfico de correo, tercer trimestre de 2018

Según los resultados del tercer trimestre de 2018, el malware más popular en el tráfico de correo fueron los objetos detectados por el veredicto Exploit.Win32.CVE-2017-11882, que aumentó en 0,76 pp (11,11%) desde el último trimestre. El bot Backdoor.Win32.Androm fue más común que en el trimestre anterior y ocupó el segundo lugar en la clasificación (7,85%), mientras que Trojan-PSW.Win32.Farei bajó al tercer lugar (5,77%). Los lugares cuarto y quinto los ocupan Worm.Win32.WBVB y Backdoor.Java.QRat.

Países-blanco de envíos maliciosos

Países-blanco los envíos maliciosos, tercer trimestre de 2018

Los primeros tres países por el número de detecciones del antivirus de correo en el tercer trimestre permanecen sin cambios desde el comienzo del año: Alemania (9,83%) ocupa el primer lugar, Rusia (6,61%), el segundo lugar, y el Reino Unido el tercero (6,41%). Los lugares cuarto y quinto son para Italia y Vietnam (5,76% y 5,53% respectivamente).

Estadísticas: phishing

El tercer trimestre de 2018 el sistema Antiphishing ayudó a neutralizar 137 382 124 intentos de llevar al usuario a páginas fraudulentas. El porcentaje de usuarios únicos atacados fue del 12,1% del número total de usuarios de productos de Kaspersky Lab en el mundo.

Geografía de los ataques

Guatemala se convirtió en el país con la mayor proporción de usuarios atacados por phishers en el tercer trimestre de 2018: 18,97% (aumentó en 8,56 puntos porcentuales).

Geografía de los ataques de phishing, tercer trimestre de 2018

El líder del segundo trimestre, Brasil, bajó al segundo lugar. La proporción de usuarios atacados en este país ascendió a un 18,62% en el período reportado, lo que representa 3,11 puntos porcentuales más que en el segundo trimestre. España ocupó el tercer lugar (17,51%), Venezuela se ubicó en el cuarto lugar (16,75%) y Portugal en el quinto (16,01).

| País | %* |

| Guatemala | 18,97 |

| Brasil | 18,62 |

| España | 17,51 |

| Venezuela | 16,75 |

| Portugal | 16,01 |

| China | 15,99 |

| Australia | 15,65 |

| Panamá | 15,33 |

| Georgia | 15,10 |

| Ecuador | 15,03 |

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky Lab en el país

Organizaciones blanco de los ataques

La estadística de la categoría de las organizaciones atacadas por los phishers se basa en las detecciones de nuestro Antiphishing en los equipos de los usuarios. Este componente detecta todas las páginas con contenidos phishing a las que los usuarios tratan de llegar al pulsar enlaces contenidos en el mensaje o en Internet. Carece de importancia de qué forma se haga el paso: sea como resultado de pulsar un enlace en un mensaje phishing, en un mensaje de una red social o debido a las acciones de un programa malicioso. Cuando el sistema de defensa reacciona, el usuario recibe una advertencia sobre la posible amenaza.

Al igual que en el trimestre anterior, la categoría “Portales globales de Internet” está en primer lugar, con una participación que aumentó en 7,27 puntos porcentuales y fue del 32,27%.

Distribución por categorías de las organizaciones cuyos usuarios fueron atacados por los phishers, tercer trimestre de 2018

Conclusión

En el tercer trimestre de 2018 el porcentaje promedio de spam en el tráfico global de correo aumentó en 2,88 puntos porcentuales y ascendió al 52,54%. El sistema Antiphishing evitó que se hicieran más de 137 millones de clics en páginas de phishing, 30 millones más que en el período cubierto por el informe anterior.

Los spammers y los phishers continúan utilizando canales de información de alto perfil en sus esquemas. Este trimestre, por ejemplo, aprovecharon el lanzamiento del nuevo iPhone. Además, siguen buscando canales de distribución de contenido fraudulento y, a medida que aumentan su actividad en Instagram, observamos notificaciones falsas de sitios web y lanzamientos de noticias falsas en los sitios web de los medios de información.

Merece una mención especial la expansión geográfica del spam de extorsión que utiliza los datos personales reales de las víctimas.

Spam y phishing en el tercer trimestre de 2018